标签:png 努力 示例 应用程序服务器 主目录 iis 属性 自动 额外信息

1.安全配置错误

安全配置错误可以发生在一个应用程序堆栈的任何层面,包括平台、Web服务器、应用服务器、数据库、框架和自定义代码。

开发人员和系统管理员需共同努力,以确保整个堆栈的正确配置。自动扫描器可用于检测未安装的补丁、错误的配置、默认帐户

的使用、不必要的服务等。

2.攻击案例

案例#1:应用程序服务器管理员控制台自动安装后没有被删除。而默认帐户也没有被改变。攻击者在你的服务器上发现了标准的

管理员页面,通过默认密码登录,从而接管了你的服务器。

案例#2:目录列表在你的服务器上未被禁用。攻击者发现只需列出目录,她就可以找到你服务器上的任意文件。攻击者找到并下载

所有已编译的Java类,她通过反编译获得了所有你的自定义代码。然后,她在你的应用程序中找到一个访问控制的严重漏洞。

案例#3:应用服务器配置允许堆栈跟踪返回给用户,这样就暴露了潜在的漏洞。攻击者热衷于收集错误消息里提供的额外信息。

案例#4:应用服务器自带的示例应用程序没有从您的生产服务器中删除。该示例应用有已知安全漏洞,攻击者可以利用这些漏洞破坏您的服务器。

3.演示

IIS写入权限:

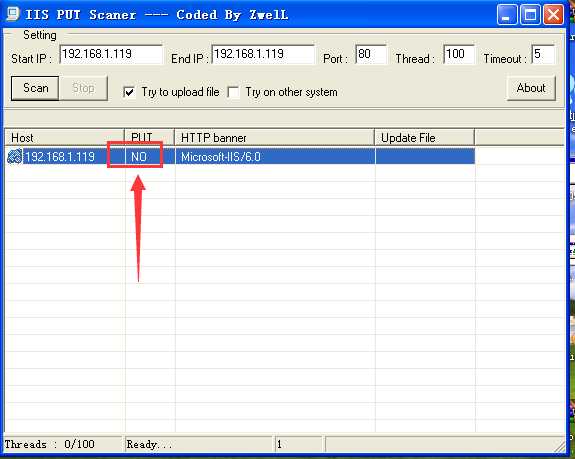

(1)打开IISPutScanner.exe应用扫描服务器,输入startIP192.168.1.119和endIP192.168.1.119(也可以对 一个网段进行设置) ,点击Scan

进行扫描,PUT为YES服务器类型为IIS ,说明可能存在IIS写权限漏洞。

(2)使用iiswrite.exe应用,使用此软件来利用IIS写权限漏洞上传一句话木马。

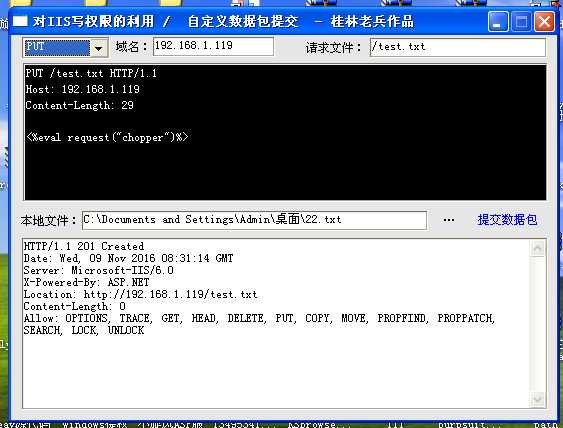

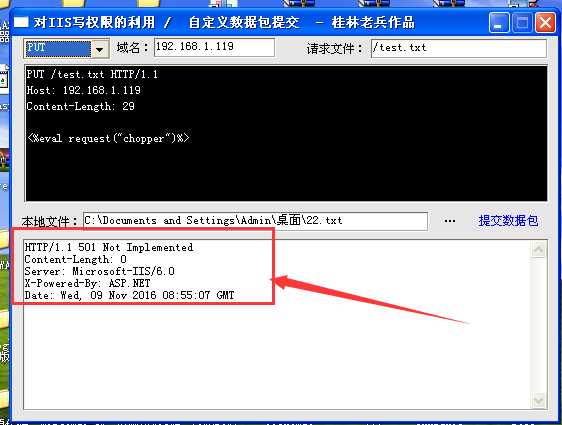

1.以PUT方式上传22.txt文件。检查目标网站是否有test.txt文件显示出错,说明没有 test.txt文件,那么我们可以请求的文件名可以为22.txt。域名为192.168.1.119,点击提交 数据包。重新访问 192.168.1.119/test.txt显示上传内容,说明上传成功。

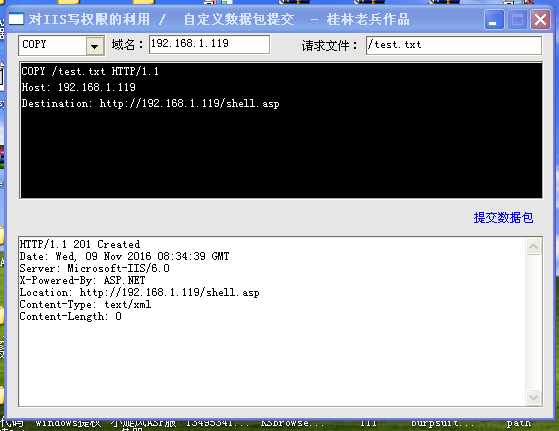

2.使用COPY方式复制一份数据,数据的文件名为shell.asp,点击提交数据。使用浏览 器访问http://192.168.1.119/shell.asp发现访问成功,没有出错,说明复制成功。

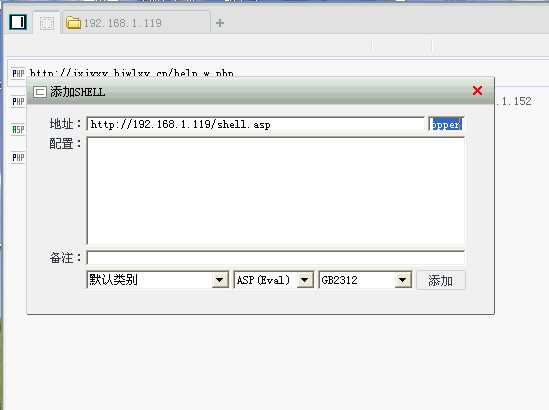

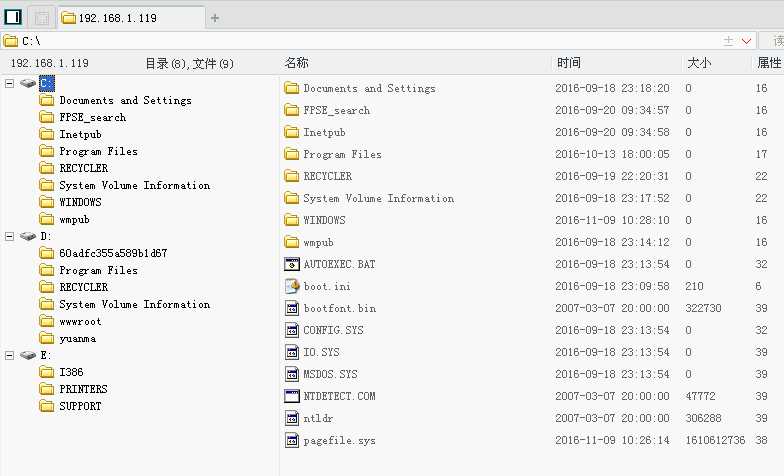

3.打开中国菜刀,鼠标右键点击添加输入地址http://192.168.1.119/shell.asp密码为chop per点击添加。双击打开连接,获取到服务器的目录,看到有上传的shell.asp文件 和 test.txt文件。

4.演示

修复此漏洞

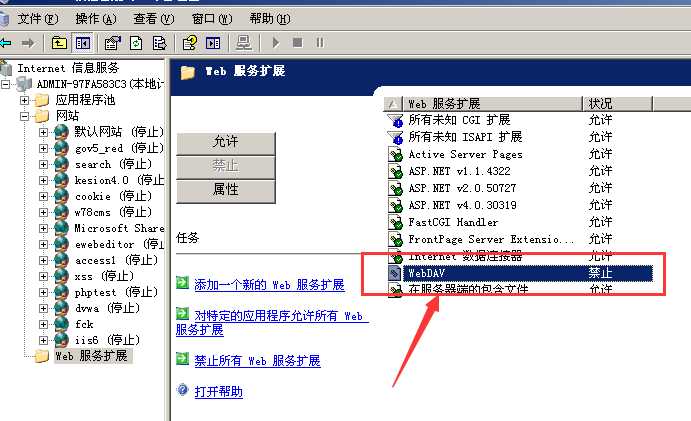

1.首先点击Web服务器然后点击禁止,点击是关闭WebDAV

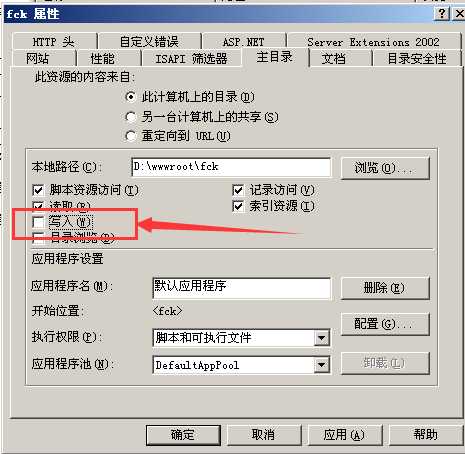

2.点击网络旁边的加号图标点击默认网站选中属性点击,点击主目录,取消勾选写入,点击应用,再点击确定

3.重新扫描显示PUT上传 显示为NO,说明不能上传。使用ISS write测试,使用PUT方式,提交数 据包,显示501 错误信息,上传失败,说明修复漏洞成功。

标签:png 努力 示例 应用程序服务器 主目录 iis 属性 自动 额外信息

原文地址:http://www.cnblogs.com/cui0x01/p/6336940.html