标签:一句话 分享 content row 进制 nec 技术分享 不能 iis

MIME类型绕过:

上传木马时,提示格式错误。直接抓包修改Content-Type 为正确的格式尝试绕过

文件扩展名绕过:

Php除了可以解析php后缀 还可以解析php2.php3,php4 后缀

文件内容检测绕过:

抓包,在正常图片末尾添加一句话木马

00截断绕过上传

1.php .jpg 空格二进制20改为00

IIS 6.0 目录路径检测解析绕过

上传路径改为

XXX/1.asp/

IIS6.0 解析缺陷漏洞绕过

上传路径出修改

XXX/1.php;

Apache 解析缺陷绕过上传漏洞

修改后缀名

122.php.7zz(7zz不能识别的后缀名)

htaccess解析漏洞:

上传的jpg文件都会以php格式解析

.htaccess内容:

AddType application/x-httpd-php .jpg

fck编辑器版本识别及信息收集

版本地址(2.2.4/2.2.6)

_samples/default.html

_whatsnew.html

Fck2.2.4 上传地址:

editor/filemanager/browser/default/comectors/test.html

editor/filemanager/upload/test.html

V2.2.6

editor/filemanager/connectors/test.html

............................................../uploadtest.html

fck编辑器解析漏洞

/1.asp/下创建文件夹2.asp (2.asp会被转成2_asp)

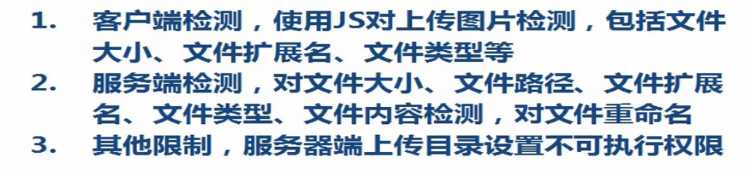

防御方法:

标签:一句话 分享 content row 进制 nec 技术分享 不能 iis

原文地址:http://www.cnblogs.com/xishaonian/p/6417729.html