1、设置不同的样式列表

<style> ul.a{list-style-tyrp:circle;} ul.b{list-style-type:square;} ul.c{list-style-type:upper-roman;} ul.d{list-style-type:lower-alpha;}

</style>

<body> <ul class="a"> <li>Coffe</li> <li>Tea</li></ul> <ul class="b" ><li>Cofee</li><li>Tea</li></ul> </body>

2、脚本引擎处理

简单的JavaScript 或者 VBScript <scritp>alert("XSS")</script>嵌入到正常的网页当中,XSS攻击就是将非法的JavaScript和VBScript等脚本注入到用户的浏览的网页上执行,但是web浏览器的本身设置是不安全的的,只是负责处理解释执行JavaScript等脚本语言,不会判断代码本身对用户的危害。

提交的表单信息进行输出处理 <form action="XSS.php" method="POST">

请输入账户: <br>

<input type="text" name=name" value="" ></input>

<input tyoe="submit" value="提交" ></input><!---and so on > 然后后面的 处理页面就是这样写的

<body> <? php echo $_REQUEST[name];?></body> 直接会将账户名字输出到页面中

或者利用get触发提交到URL网页 <script>alert("XSS")</script>

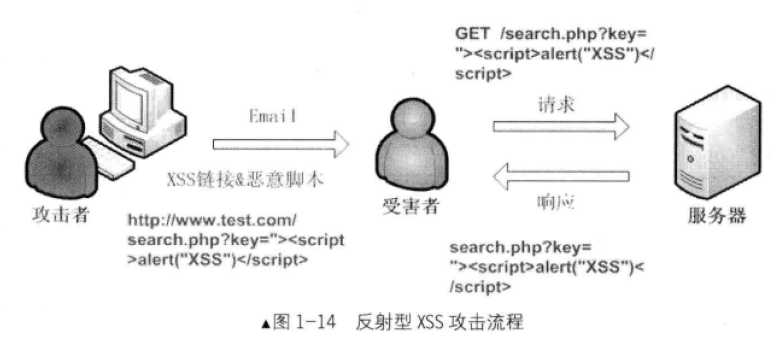

3、反射性XSS

反射性XSS跨站脚本 Refelcted Cross -site Scriptting 非持久性 参数型跨站脚本,主要讲恶意的脚本附加到URL地址参数中

但是反射性的XSS,一般黑客发动跨站脚本攻击之前会精心的布置一切,恶意的URl暴露问题,可以通过各种编码转换解决。或者使用十进制,十六进制, ESCAPE等编码形式转换迷惑客户。

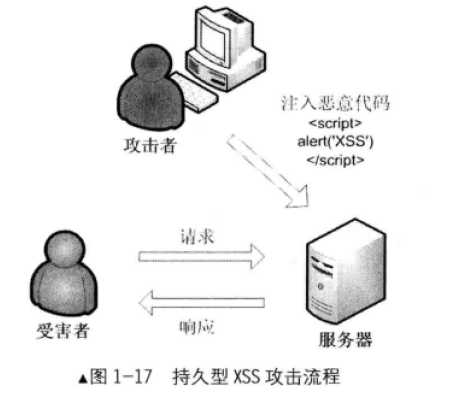

4、持久性的XSS Persistent Cross-site Scripting 即存储型跨站脚本 Stored Cross -site Scripting 此类CSS不需要用户单击 特定的URL就能执行跨站脚本,攻击者事先将JavaScript代码上传或者存储到服务器中,受害这浏览就会启动。