标签:ESS post 大写 地址匹配 模块 ima 网络相关 安全 动作

第一部分、安装配置yum install iptables-services

systemctl start iptables

systemctl enable iptables

第二部分、防火墙:iptables设置

规则写好了,不次于硬件级防火墙

作用:包过滤技术,类似于ACL

当linux服务器作为路由转发设备时,可以过滤来往数据包

作为独立服务器时,可以对进出数据包进行安全过滤。

开启路由转发功能(与多个网络相关的路由功能开启都需要):

方法:echo 1 > /proc/sys/net/ipv4/ip_forward

vi /etc/sysctl.conf

cd /usr/lib/sysctl.d

vi 00-system.conf

net.ipv4.ip_forward = 1

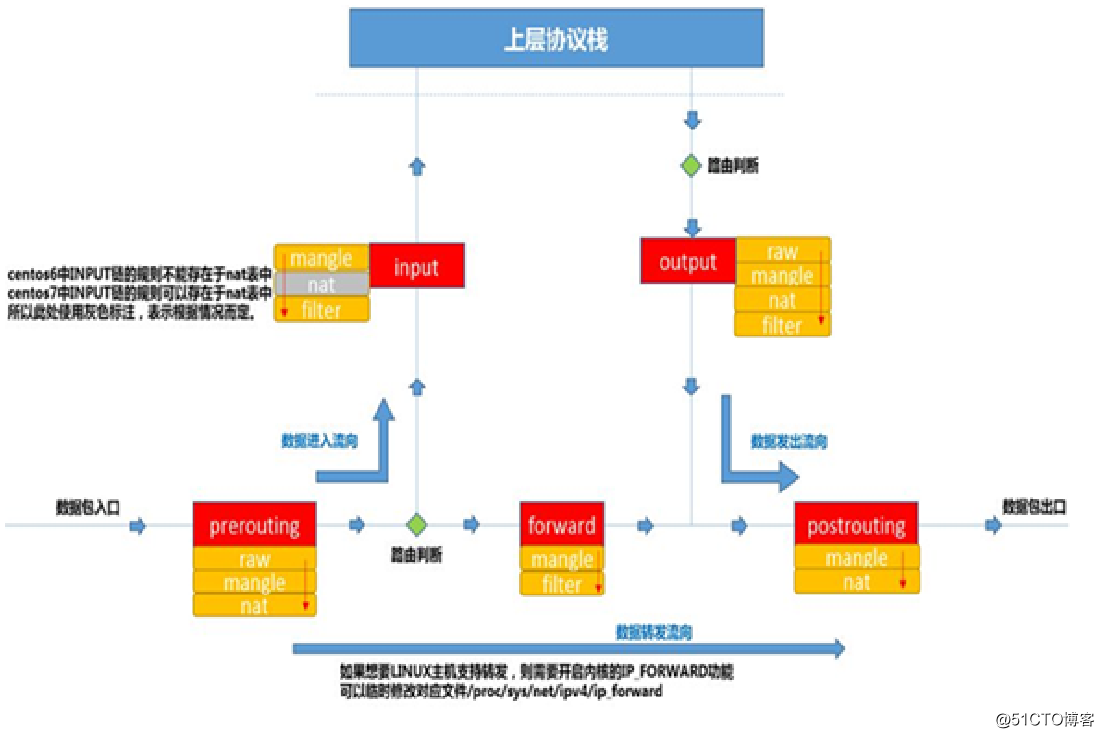

iptables有四个表table和五个链chain:

iptables的四个表:四个功能方向

raw

Mangle:QOS网络服务品质

nat:网络地址转换

filter:过滤规则的主要表

五个链:主要写入规则,数据流方向

如:filter: INPUT FORWARD OUTPUT

INPUT:处理所有访问我的请求

OUTPUT: 出站规则

FORWARD:处理转发规则

PREROUTING:路由前

POSTROUTING:路由后

开启防火墙:setup或service iptables start

2.查看防火墙规则列表:

iptables -nL 或者iptables -L -n

iptables-save > 文件 导出当前规则

iptables-restore < 文件 导入规则

service iptables restart 后加载/etc/sysconfig/iptables配置文件恢复了默认值

/etc/init.d/iptables save 将当前规则设定为默认规则

service iptables restart 验证

iptables nat 上网

首先开启内核路由转发的模块。

echo 1 > /porc/sys/net/ipv4/ip_forward #这是个暂时的做法,重启后就会失效,好的做法是:

vi /etc/sysctl.conf

修改其中的net.ipv4.ip_forward = 1

然后要让它立即生效,需要执行命令:

sysctl -p

DNS的配置在/etc/resolv.conf中添加DNS的IP即可

至此第一步搞定。

第二步添加NAT:

iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j SNAT --to 外网IP

或-j MASQUERADE(使用ASDL动态IP用此选项)

如:

iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j SNAT --to 172.18.11.92

#这条命令里的 eth0代表外网接口,-s 192.168.10.0/24代表内网段

第十三章 LINUX安全IPTABLES基础-CENTOS7.5知识

标签:ESS post 大写 地址匹配 模块 ima 网络相关 安全 动作

原文地址:http://blog.51cto.com/jxwpx/2317654