标签:dac 获取 访问控制列表 完整 分配 title 授权 ali round

1、Cisco TrustSec的限制

当指定了无效的设备ID时,受保护的访问凭据(Protected access credential,PAC)设置将失败并保持挂起状态。 即使在清除PAC并配置正确的设备ID和密码后,PAC仍然会失败。

作为解决方法,在思科身份服务引擎(ISE)中,取消选中Administration> System> Settings> Protocols> Radius菜单中的“Suppress Anomalous Clients”选项,以使PAC工作。

2、关于Cisco TrustSec架构

Cisco TrustSec安全体系结构通过建立可信网络设备的域来构建安全网络。 域中的每个设备都由其Peer进行身份验证。 通过加密,消息完整性检查和数据路径重放保护机制的组合来保护域中设备之间的链路上的通信。

Cisco TrustSec使用在身份验证期间获取的设备和用户凭据,来分类通过安全组(Security Groups,SG)进入网络时的数据包。 通过在入口处将数据包标记到Cisco TrustSec网络来维护此数据包分类,以便在数据路径中应用安全性和其他策略标准时,可以正确识别它们。

称为安全组标记(Security Group Tag,SGT)的Tag允许网络通过终端对SGT进行操作来过滤流量以执行访问控制策略。

注意:Cisco IOS XE Denali和Everest版本支持的平台不支持Cisco TrustSec IEEE 802.1X链接,因此仅支持Authenticator,而 Supplicant(请求者)不被支持。

Cisco TrustSec架构包含三个关键组件:

经过身份验证的网络基础架构——在第一个设备(称为种子设备)通过身份验证服务器进行身份验证以启动Cisco TrustSec域后,添加到域中的每个新设备都将由域中已有的对等设备进行身份验证。对等体充当域的认证服务器的中介。每个新认证的设备由认证服务器分类,并根据其身份,角色和安全状态分配安全组编号。

基于安全组的访问控制—— Cisco TrustSec域内的访问策略与拓扑无关,基于源和目标设备的角色(由安全组编号指示)而不是网络地址。各个数据包使用源的安全组编号进行标记。

安全通信—— 使用具有加密功能的硬件,可以通过加密,消息完整性检查和数据路径重放保护机制的组合来保护域中设备之间每条链路上的通信。

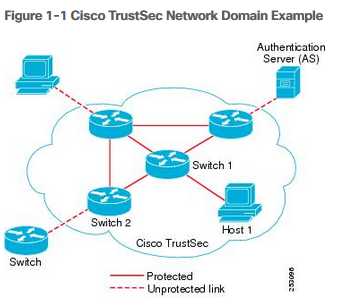

如下图展示的是一个Cisco TrustSec域。在这个示例中,有多个网络设备和一个在域内的终端。另外,还有一个网络设备和一个终端在域外,因为他们不是支持Cisco TrustSec的设备或者因为他们被拒绝接入。

认证服务器被视作是Cisco TrustSec域外的;它可以是ISE,也可以是ACS。

Cisco TrustSec身份验证过程中的每个参与者都扮演以下角色之一:

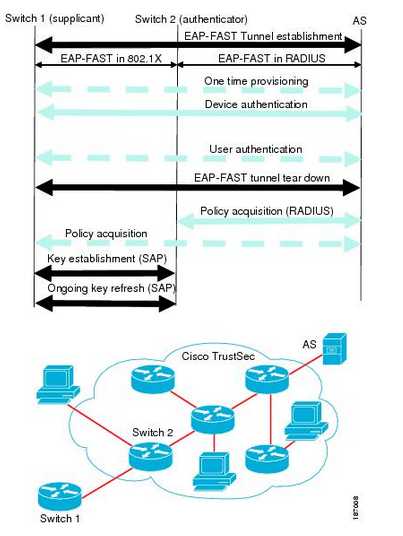

当请求者和认证者之间的链接首次出现时,通常会发生以下事件序列:

1.认证(802.1X)——请求者由身份验证服务器进行身份验证,认证这充当中介。在两个对等体(请求者和认证者)之间执行相互认证。

2.授权——基于请求者的身份信息,认证服务器向每个链接的对等体提供授权策略,例如SG安全组分配和ACL。身份验证服务器将每个对等方的身份提供给另一方,然后每个对等方为链路应用适当的策略。

3.SAP协商——(Security Association Protocol-SAP,安全关联协议)当链路的两端都支持加密时,请求者和认证者协商必要的参数以建立安全关联(SA)。

完成上述三个步骤后,认证者会将链路状态从未授权unauthorized(blocking阻塞)状态更改为authorized授权状态,并且请求者成为Cisco TrustSec域的成员。

Cisco TrustSec使用入口标记和出口过滤以可扩展的方式实施访问控制策略。

进入域的数据包标记有安全组标记(SGT),其中包含源设备的已分配安全组编号。 此数据包分类沿Cisco TrustSec域内的数据路径维护,以便应用安全性和其他策略标准。 数据路径上的最终Cisco TrustSec设备即终端或网络出口,根据Cisco TrustSec源设备的安全组和最终Cisco TrustSec设备的安全组实施访问控制策略。 与基于网络地址的传统访问控制列表不同,Cisco TrustSec访问控制策略是一种基于角色的访问控制列表(Role-Based Access Control Lists ,RBACL),称为安全组访问控制列表(SGACL)。

注意:Ingress指的是数据包在到达目的地的路基上经过的第一个支持Cisco TrustSec的设备,而egress指在该路径上数据包离开的最后一个支持Cisco TruckSec的设备。

使用网络设备准入控制(NDAC),Cisco TrustSec在允许设备加入网络之前对其进行身份验证。

NDAC使用结合EAP灵活身份验证的802.1X认证,通过安全隧道(EAP-FAST)作为可扩展身份验证协议(EAP)的方式来执行身份验证。

EAP-FAST对话使用链提供EAP-FAST隧道内的其他EAP方法交换。管理员可以使用传统的用户身份验证方法,例如(MSCHAPv2),同时仍具有EAP-FAST隧道提供的安全性。在EAP-FAST交换期间,身份验证服务器创建并向请求者传递唯一的受保护访问凭证(PAC),其包含共享密钥(Shared key)和加密令牌(Encrypted Token),以用于将来与身份验证服务器的安全通信。下图显示了Cisco TrustSec中使用的EAP-FAST隧道方式及方法。

标签:dac 获取 访问控制列表 完整 分配 title 授权 ali round

原文地址:https://www.cnblogs.com/MomentsLee/p/10089970.html