标签:网站 去掉 mic 菜刀 nbsp 编辑 16进制 火狐 ima

腾讯视频源:http://v.qq.com/vplus/0ef1d6371912bf6d083dce956f48556c

访问新闻版块,去掉?ID=X的参数以后报错

参数去掉,没有报错,显示正常,说明这个页面代码是没有问题的

1=1 1=2发现页面不仅回显,而且不一样 存在注入漏洞

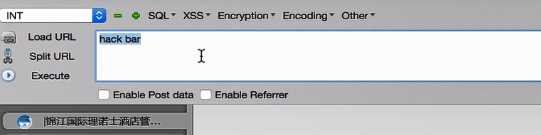

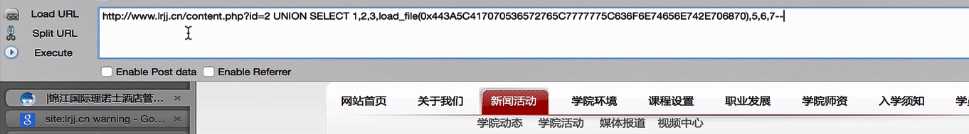

使用hack bar 黑客工具条 火狐浏览器

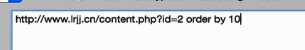

这里通过css 回显内容 可以通过order by 来测试数据库到底有几处可以回显给我们看

使用二分法

使用联合查询 发现很多数字的地方都可以回显

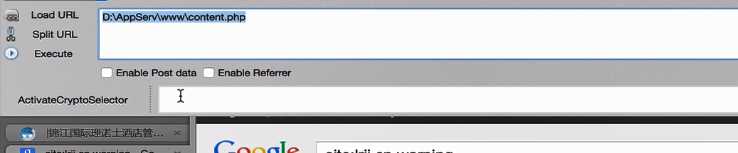

使用google hack 语法 爆出绝对路径

编辑一下路径,然后进行16进制的编译,放到函数中

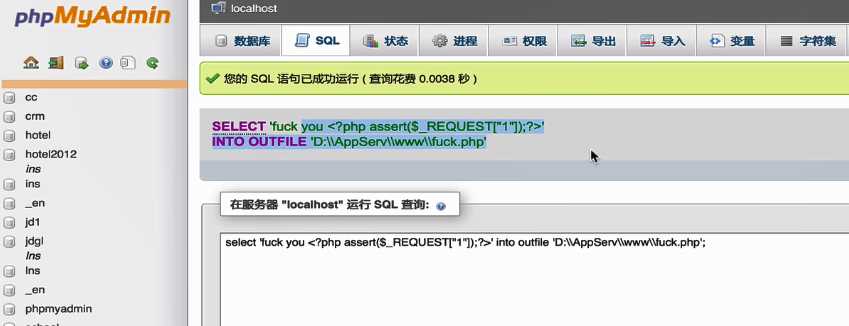

直接爆出网站源代码,查看源代码,再构造路径看其他文件

上一句话

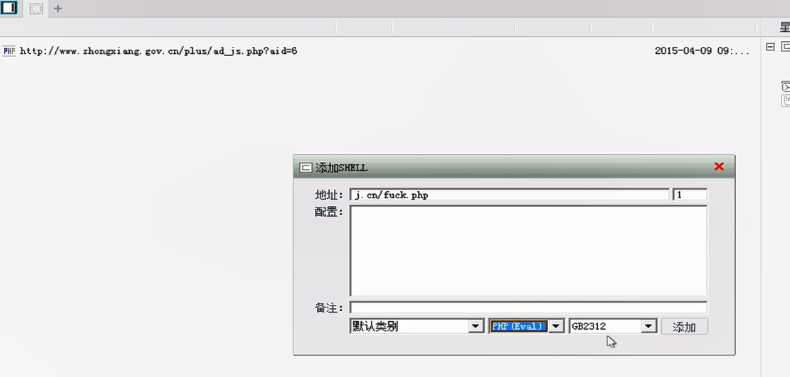

使用一句话工具进行连接 中国菜刀

标签:网站 去掉 mic 菜刀 nbsp 编辑 16进制 火狐 ima

原文地址:https://www.cnblogs.com/sec875/p/10810607.html