标签:group by 观察 pwd odi mit anr color 数据 文件

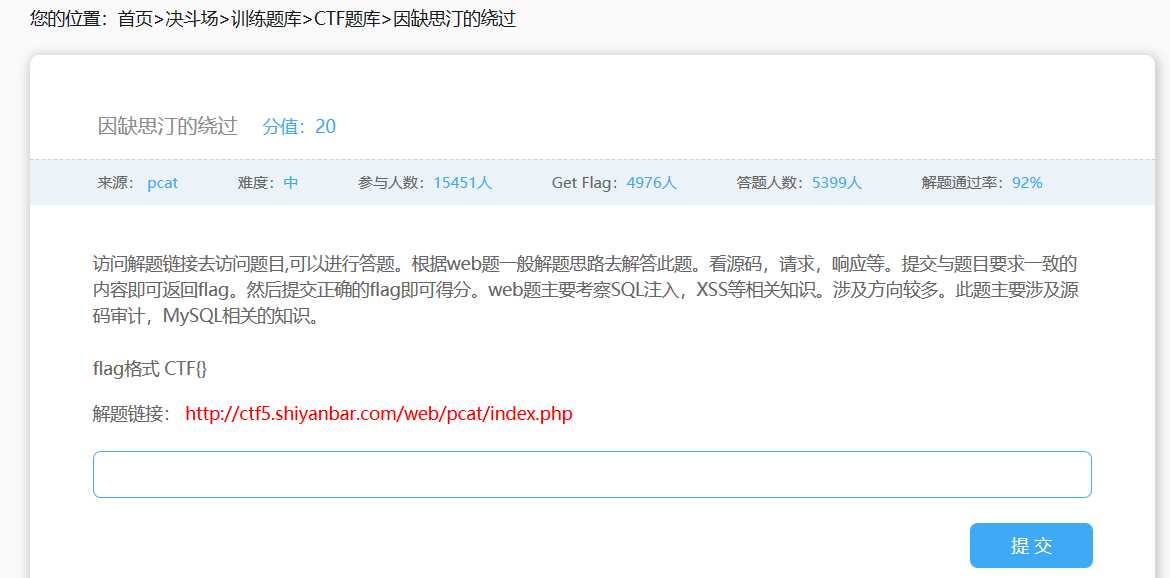

实验吧web之因缺思汀的绕过

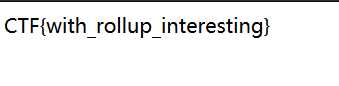

flag值:

解题步骤:

1.点开题目,观察题意

2.通过观察题目要求,判断此道题还有代码审计和Mysql相关的知识,进入解题链接查看题目

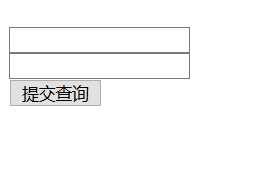

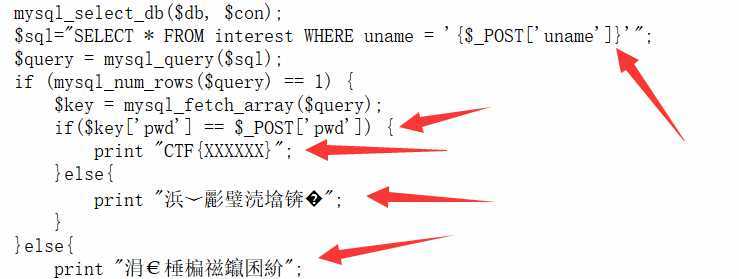

3.进入页面发现是个登录查询界面,第一时间想到的是可能存在sql注入漏洞,先查看源码

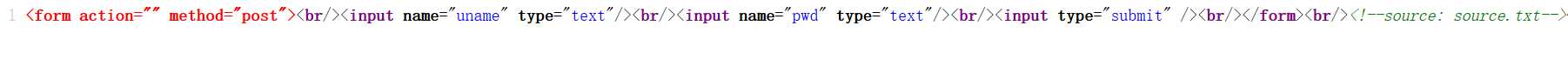

4.通过源码分析,发现有个叫socrce.txt 的文件名称,可是在登录界面和URL上面并没有标识出来,从而判断可能是源代码文件,我们进入首界面,把URL中的inexe.php修改为source.txt,回车就能看到页面源代码了

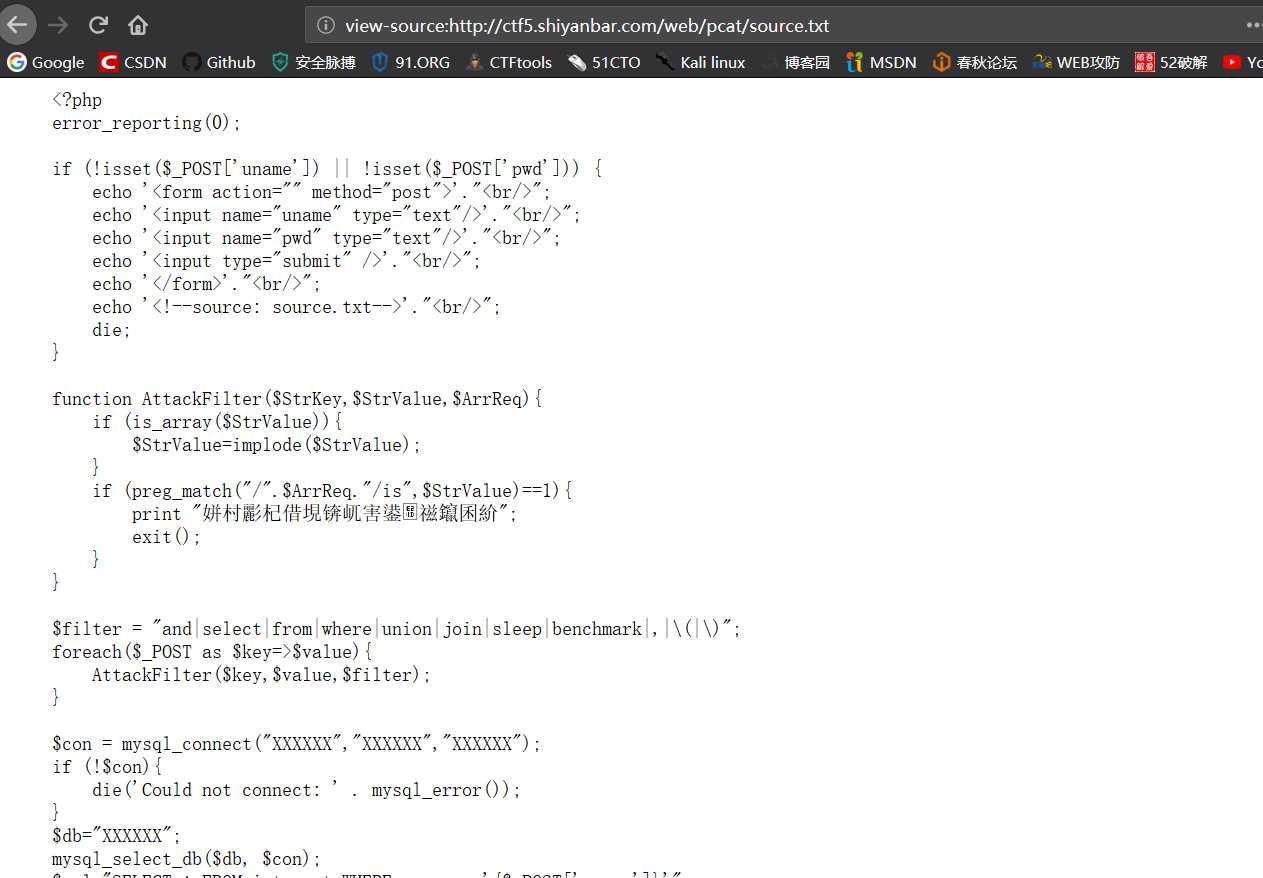

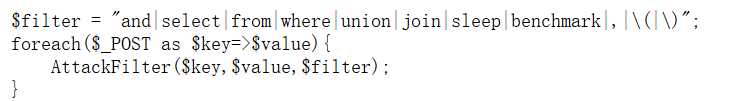

5.涉及到代码审计和Mysql,于是我们开始观察该代码,我们发现了这么一行代码,把sql注入语句都禁止了,如下图

6.前面说到涉及Mysql,继续观察,发现这么一段代码,该代码的大体意思是说,如果将输入进来的用户名与Mysql库里的数据名进行对比,如果正确就输出flag值,反之就会提示报错。下图重点所标。

7.观察上面sql注入禁用的语句,我们选择用or来进行sql注入,因为它没有被禁用

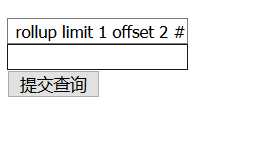

输入‘ or 1=1 group by pwd with rollup limit 1 offest 2 #

‘ or 1=1 这是一个最经典的sql注入语句,异或为真,恒成立

group by pwd with rollup 这句是sql里的添加一行,使密码为空

limit 1 这句是查询第一行

offest 这句是从第二条数据开始查询

这里运用的Mysql的知识,也可以利用Mysql来进行破解

接下来进行提交,可以得出flag值,输入其他则会报错

8.获得flag值,提交成功

实验吧CTF练习题---WEB---因缺思汀的绕过解析

标签:group by 观察 pwd odi mit anr color 数据 文件

原文地址:https://www.cnblogs.com/redHskb/p/11465198.html