标签:src 网桥 直接 重要 intern def set 多个 drop

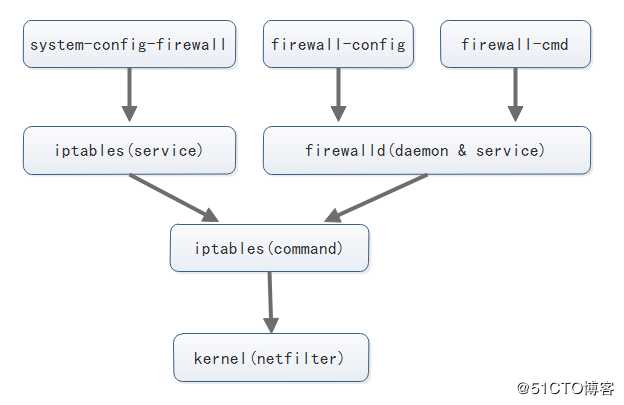

Firewalld简介

Friewalld和iptables的区别

iptables

四表五链!!!(重要)

链就是位置:共有五个,进路由(PRUROUTING)、进系统(INPUT)、转发(FORWORD)、出系统(OUTPUT)、出路由(POSTROUTING);表就是存储的规则;数据包到了该链处,会去对应表中查询设置的规则,然后决定是否放行、丢弃、转发还是修改等等操作。

表当中包含多个链,链当中包含多个规则!

具体的四表:

iptables 【-t 表名】选项 【链名】【条件】【-j 控制类型】

运行时配置

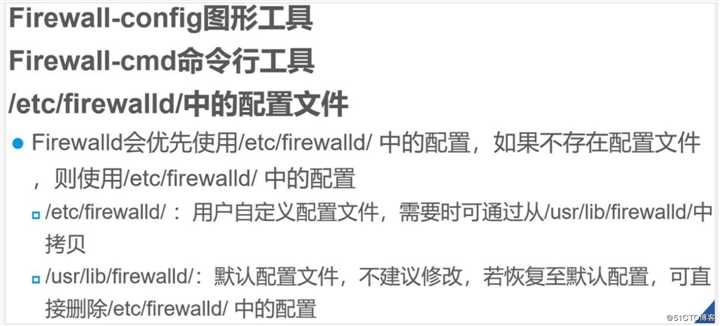

[root@localhost~]#systemctl 选项 firewalld

选项:start stop restart status防火墙管理操作

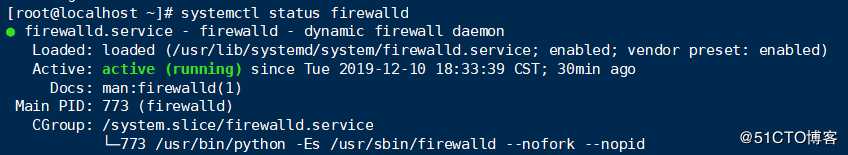

systemctl status firewalld

firewall-cmd-reload

重新加载firewalld的配置显示网络连接或接口的默认区域

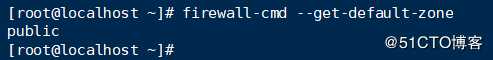

firewall-cmd --get-default-zone

设置网络连接或接口的默认区域为internal

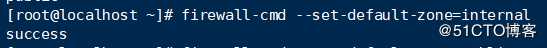

firewall-cmd --set-default-zone=internal

显示已激活的所有区域

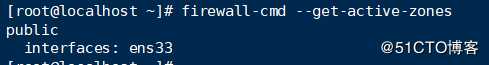

firewall-cmd --get-active-zones

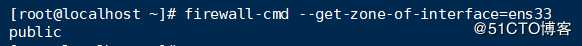

显示ens33接口绑定的区域

firewall-cmd --get-zone-of-interface=ens33

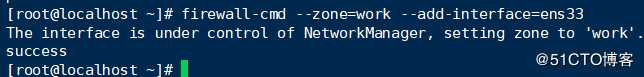

为ens33接口绑定work区域

firewall-cmd --zone=work --add-interface=ens33

为work区域更改啊绑定的网络接口ens33

firewall-cmd --zone=work --change-interface=ens33为work区域删除绑定的网络接口ens33

firewall-cmd --zone=work --remove-interface=ens33显示左右区域及规则

firewall-cmd --list-all-zones显示internal区域的所有规则

firewall-cmd ---zones=internal --list-all现在默认区域的所有规则

firewall-cmd --list-all

标签:src 网桥 直接 重要 intern def set 多个 drop

原文地址:https://blog.51cto.com/14557905/2457553