标签:实体 http 模拟 脚本 info ctr 插入 攻击 默认

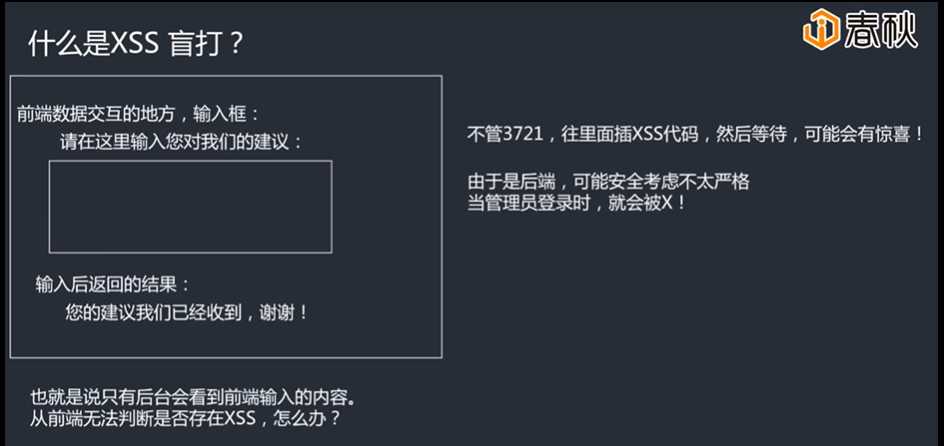

xss盲打:并不是一种xss漏洞的类型,其实说的是一种xss的攻击场景。

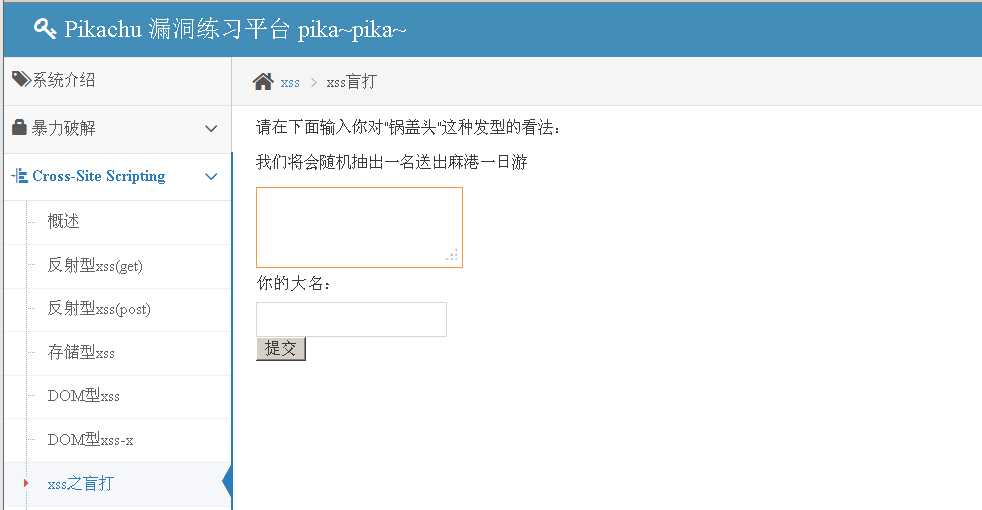

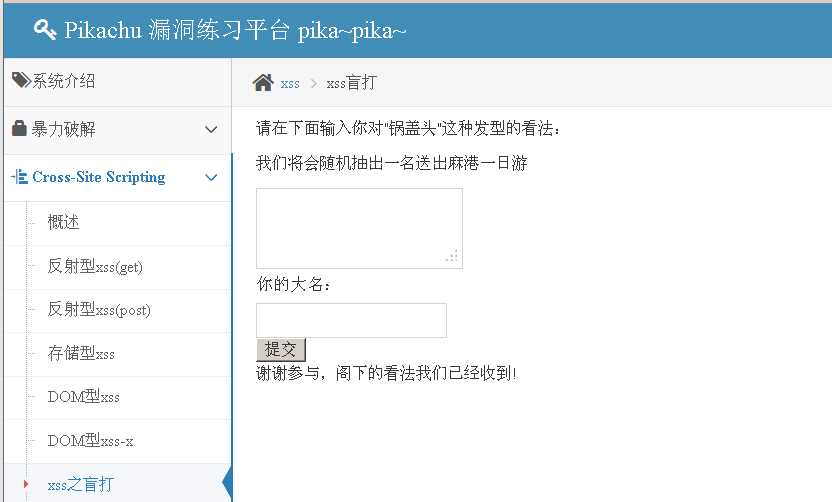

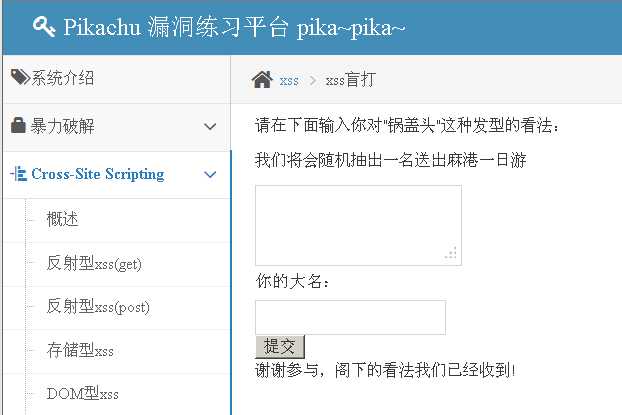

开始我们的实验

随便输入后,(并不会在前端输出)

是不是这种输入 不输出在前端就不会有问题呢?

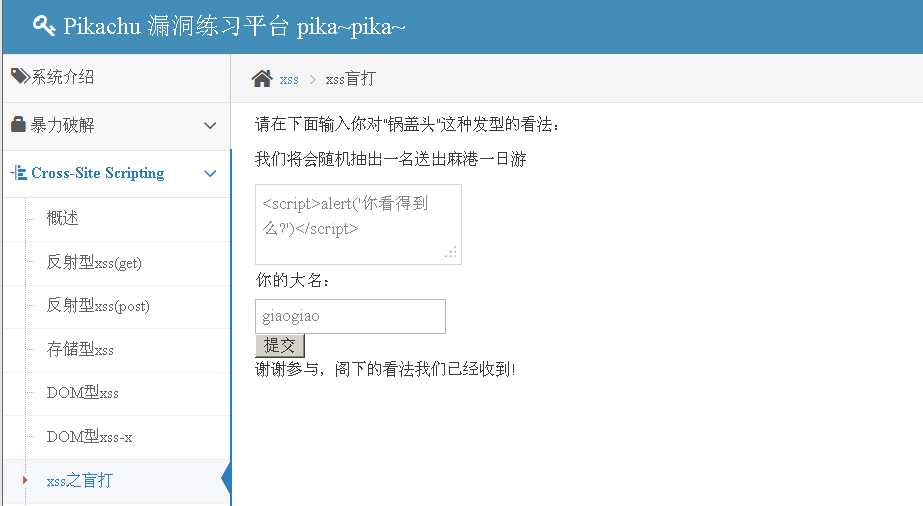

再输入弹窗试试(还是不在前端输出)

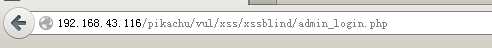

管理员登陆后台,后台的界面会把我们输入的内容输出,后台的管理员会被X到。这种场景被称为xss的盲打

点击提示,模拟下后台登陆,输入账号admin 密码123456

跨站脚本x的是后台。

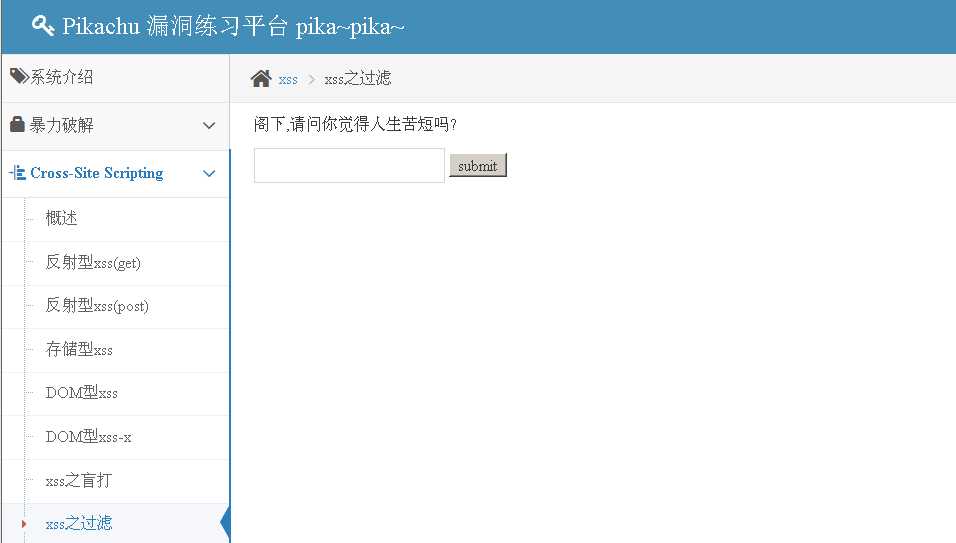

xss绕过

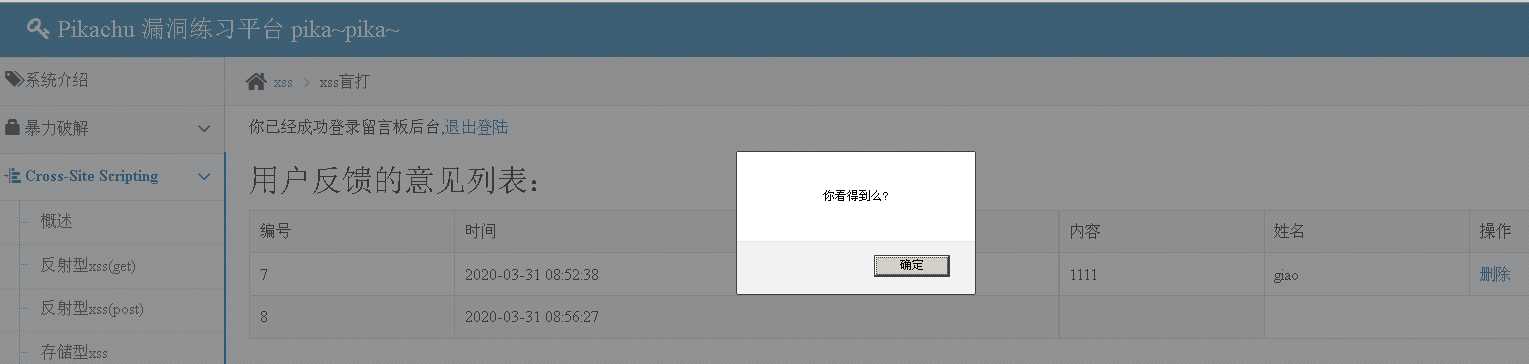

xss绕过-过滤-转换

0、说的是我们的安全措施不要在前端做,比如我们Pikachu的第一个反射型20个字符(前端标签属性指定的)

1、一种是正则匹配,另一种查找函数

2、拼凑,一般的替换逻辑只会替换一次。

3、我们再前端是可以插入一些注释标签的,后台可能不认识<scri<!--test-->pt>,并不会认为只是<script>标签,从而绕过。

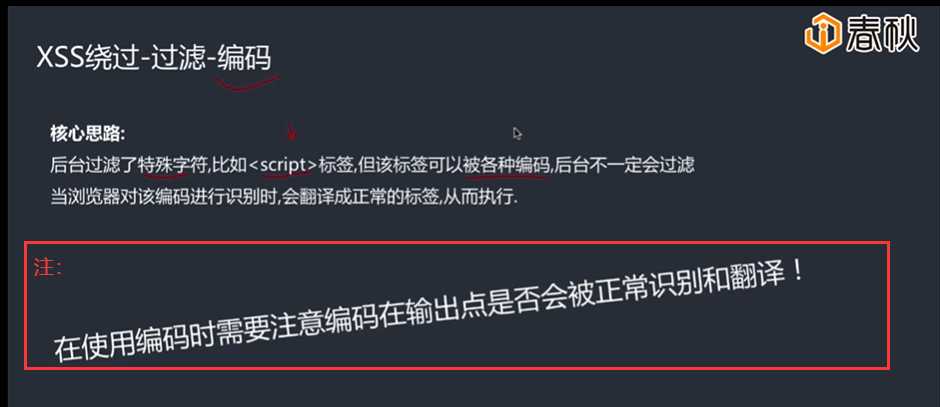

xss绕过-过滤-编码

开始实验

大小写绕过

<ScripT>alert(‘giao‘)</ScripT>

img标签

<img src=x onerror="alert(‘啊GIAO‘)">

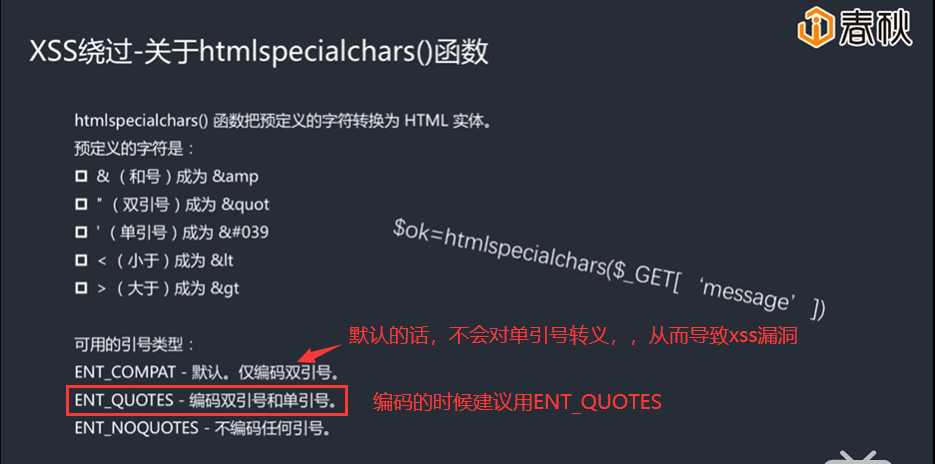

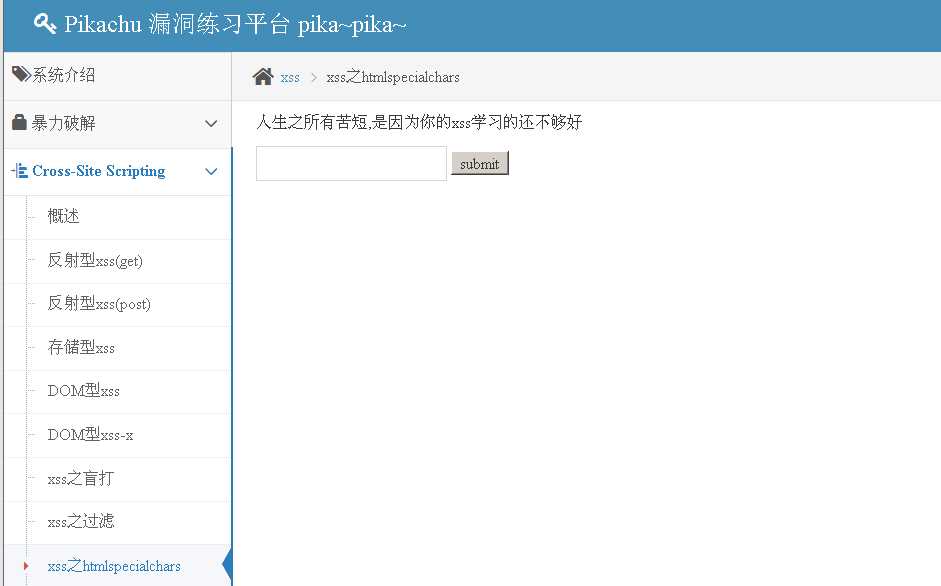

xss之htmlspecialchars

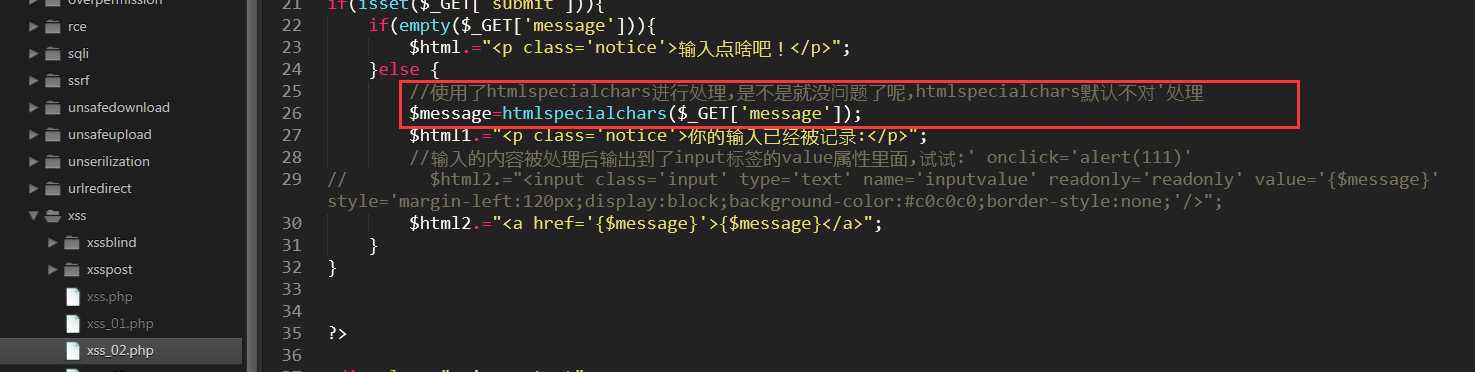

php中用的比较多的方法—htmlspecialchars函数(php提供的对特殊字符的转义)

之前我们说过xss一个比较关键的防范措施—当我们的数据在输出的时候,我们要去做前端的实体的转义

开始我们的实验

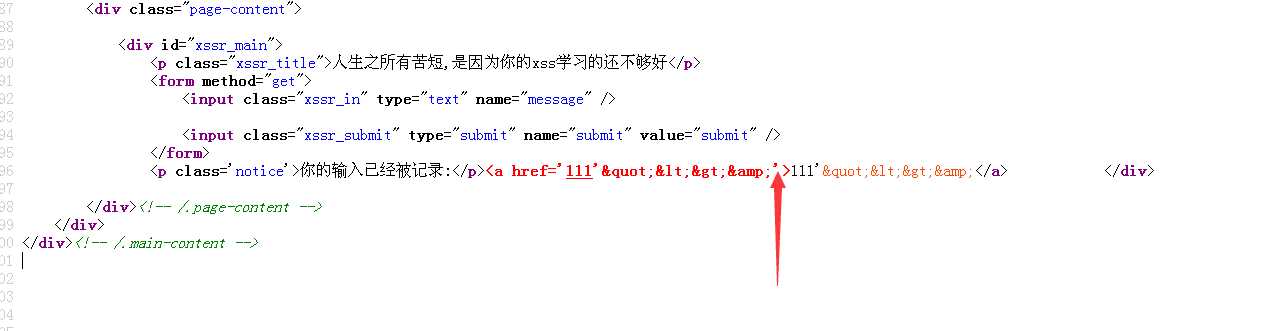

输入 111‘"<>& 提交,查看网页源码ctrl+f搜索111

可以看到没有对单引号做处理(这里可能就是用的默认的htmlspecialchars来做的后端过滤)

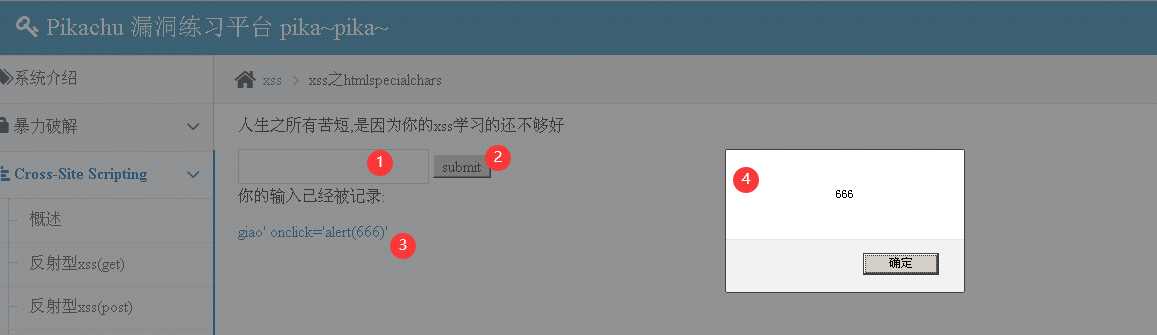

输入giao‘ onclick=‘alert(666)‘

我们看一下后端的代码

Pikachu-xss盲打、xss绕过和xss之htmlspecialchars

标签:实体 http 模拟 脚本 info ctr 插入 攻击 默认

原文地址:https://www.cnblogs.com/escwq/p/12608876.html