标签:tis bsp stat 换行 条件 表单 攻击 特殊字符 dstat

最近,在写程序时开始注意到sql注入的问题,由于以前写代码时不是很注意,有一些sql会存在被注入的风险,那么防止sql注入的原理是什么呢?我们首先通过PrepareStatement这个类来学习一下吧!

作为一个IT业内人士只要接触过数据库的人都应该知道sql注入的概念及危害,那么什么叫sql注入呢?我在这边先给它来一个简单的定义:sql注入,简单来说就是用户在前端web页面输入恶意的sql语句用来欺骗后端服务器去执行恶意的sql代码,从而导致数据库数据泄露或者遭受攻击。

那么,当我们在使用数据库时,如何去防止sql注入的发生呢?我们自然而然地就会想到在用JDBC进行连接时使用PreparedStatement类去代替Statement,或者传入的条件参数完全不使用String字符串,同样地,在用mybatis时,则尽量使用#{param}占位符的方式去避免sql注入,其实jdbc和mybatis的原理是一致的。我们都知道当我们使用PreparedStatement去写sql语句时,程序会对该条sql首先进行预编译,然后会将传入的字符串参数以字符串的形式去处理,即会在参数的两边自动加上单引号(’param’),而Statement则是直接简单粗暴地通过人工的字符串拼接的方式去写sql,那这样就很容易被sql注入。

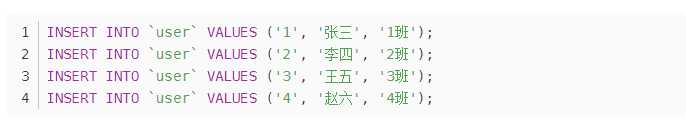

那么,如果PreparedStatement只是仅仅简单地通过把字符串参数两边加上引号的方式去处理,一样也很容易被sql注入,显然它并没有那么傻。比如说有如下一张表:

·

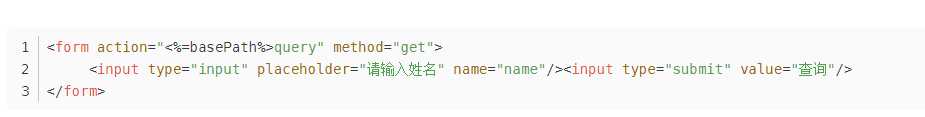

前端页面通过form表单的形式输入查询条件并调用后端sql。显然对于上面这条sql语句,正常的操作应该是在前端页面输入一个名字,并查询结果,如:传入参数为:张三,则对应sql为:select * from user where name = ‘张三’;那么,其结果就是:id=1;name=’张三’;classname=’1班’;但是,如果其传入参数为:张三’ or 1=’1;则传到后台之后其对应的sql就变为:select * from user where name = ‘张三’ or 1=’1’;那么,其输出的结果就是表中所有的数据。

那么,如果我们我们将mybatis中的sql语句改为:select * from user where name = #{name} 之后又会怎样呢?如果传入的参数为:张三,则结果很显然跟上面第一次的是一样的,那如果将传入参数变为:张三’ or 1=’1 又会怎样呢?实践证明,查询结果为空,很显然它并不仅仅是给字符串两端加了单引号那么简单,否则我作为一个新手都随便就想得到的问题,那么多高智商的IT人士又怎会发现不了呢。那么它的原理又是什么呢?

源码中将java中的String字符串参数传到sql语句中,并通过驱动将其转换成sql语句并到数据库中执行。代码中前面一部分做了一些是否需要对字符串进行转义的判断,这里不展开讲。后面一部分则是如何有效防止sql注入的重点,代码中通过一个for循环,将字符串参数通过提取每一位上的char字符进行遍历,并通过switch()….case 条件语句进行判断,当出现换行符、引号、斜杠等特殊字符时,对这些特殊字符进行转义。那么,此时问题的答案就出来了,当我们使用PreparedStatement进行传参时,若传入参数为:张三’ or 1 = ‘1 时,经过程序后台进行转义后,真正的sql其实变成了: select * from user where name = ‘张三\’ or 1 = \’1’;显然这样查询出来的结果一定为空。

标签:tis bsp stat 换行 条件 表单 攻击 特殊字符 dstat

原文地址:https://www.cnblogs.com/silver-aircraft/p/13221728.html