标签:cms 哪些 use 实际应用 info 类型 缺陷 ini 数据

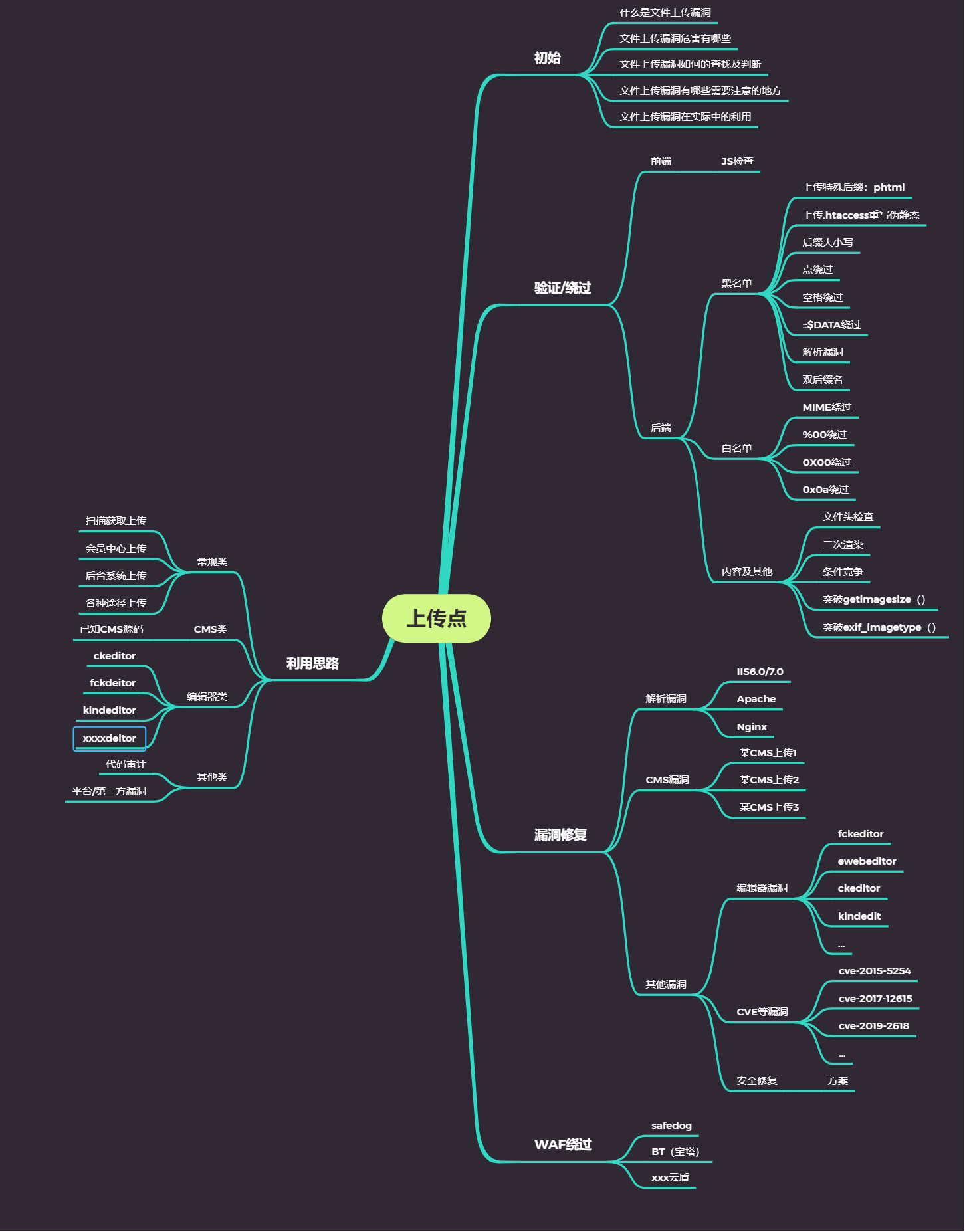

文件上传漏洞是指由于程序员在对用户上传部分控制不足或者处理缺陷,导致用户可以越权向服务器上传可执行的动态脚本文件。这里的上传可以是木马,病毒恶意脚本,或者webshell等。文件上传本

身并无问题,问题是服务器怎么处理解析文件。

什么是webshell

webshell就是以asp,php,jsp等网页文件形式存在的一种命令执行环境。也可以称为一种网页后门。在入侵一个网站后,会将这些asp或者php后门文件与网站服务器web目录下正常的网页混在一起,

然后用浏览器访问这些后门,得到一个命令执行环境,以达到控制服务器的目的(可以上传下载文件,操作数据库,执行任意命令)

黑盒查找---需要自己判断 需要区分后台权限和网站权限 速成后台拿webshell

白盒审计找文件上传漏洞

方式一:

先直接传一个PHP,实战先传马。

实战先传一个正常的图片,看看有无返回存储地址。

如果能直接上传并解析,已离成功不远。

方式二:

先传一个shell,然后进行修改。

connect-Type:image/jpeg,看看是否可以进行绕过,如果不行,在上传内容添加GIF89a

当然上传了还得看是否能够被解析为php,所有的上传都要考虑是否能够被解析。

方式三:

○ 上传一个abc.abcd,目的只是为了查看是否为白名单还是黑名单绕过。

黑名单限制一般为此文件类型不允许上传,考虑双写,大小写,空格,php2,php3,php4,php5,pht

phtml,等方式

○ 我们继续上传一个/htaccess文件

.htaccess文件能够设置服务器的解析文件的格式,匹配到dudu就已php的格式来解析,继而上传马

○ 如果说.htaccess不能上传,接下来上传一个.user.ini,继而上传一个马

方式四:

如果白名单限制上传

○ 考虑00截断上传

○ 文件包含漏洞+图片马

○ 文件包含漏洞+二次渲染+图片马

方式五:

上传的东西是否被服务器很快的删除或者移除,或者说上传成功,但是无法访问,就得考虑条件竞争。

以上均不行,考虑逻辑层面的思路。

常规文件上传地址的获取说明 inurl:upload.php

不同格式的文件类型后门测试

配合解析漏洞下的文件类型后门测试 nginx解析漏洞,访问.jpg格式可以解析php文件

本地文件上传漏洞靶场环境搭建测试

某CMS及CVE编号文件上传漏洞测试

标签:cms 哪些 use 实际应用 info 类型 缺陷 ini 数据

原文地址:https://www.cnblogs.com/SnowSec/p/14290426.html