标签:

前面一篇文章讲了如何在Azure上部署Barracuda。这篇文章聊一聊如何配置Barracuda。

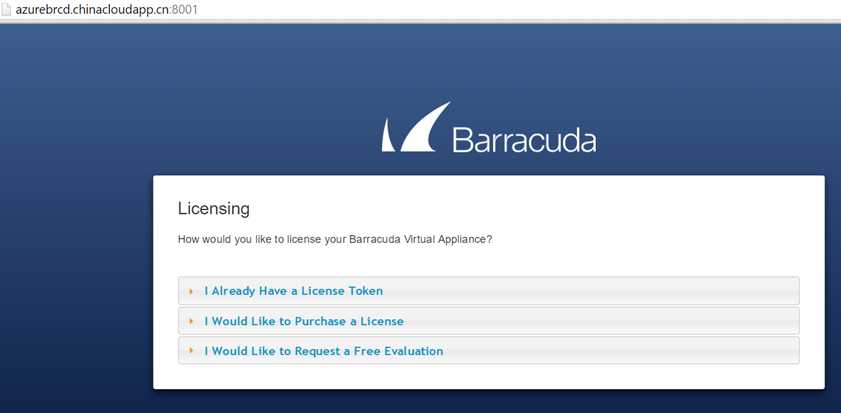

向Barracuda的销售人员申请WAF的License。得到License后打开刚刚安装的Barracuda的管理界面:

http://azurebrcd.chinacloudapp.cn:8001

http://azurebrcd.chinacloudapp.cn:8002

看到如下页面:

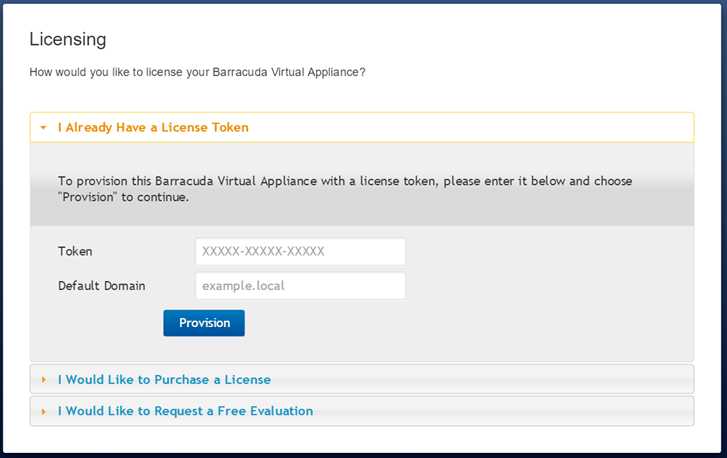

点击I already have a license Token,出现:

输入得到的Token。Domain填写自己的Domain。

确定后,等待其初始化。

初始化好后,看到登陆页面:

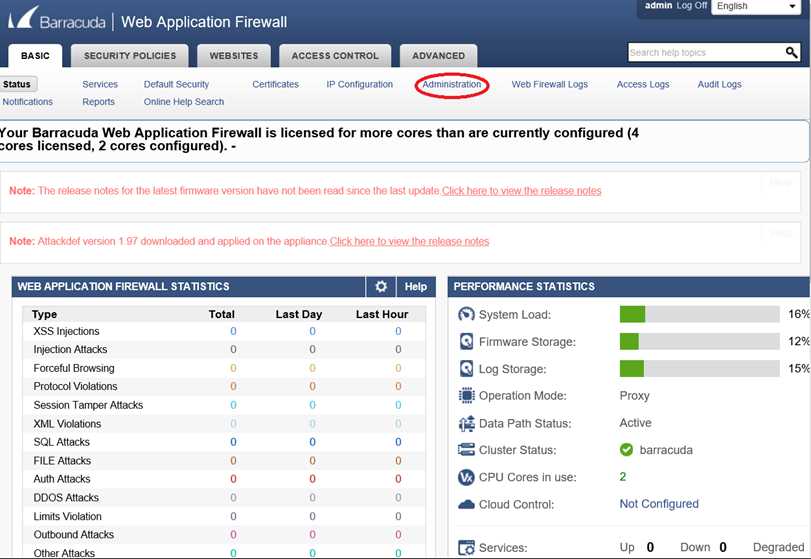

输入用户名和密码,默认的为admin/admin。

登陆后,在Administration里修改密码:

输入老密码,和新密码:

在Basic的配置页面里选择IP Configuration,记录下IP地址,在Azure的Powershell命令里把VM的地址设置成静态地址:

Powershell命令:

PS C:\Users\hengz> get-azurevm -ServiceName azurebrcd -Name azurebrcd01 | Set-AzureStaticVNetIP -IPAddress 10.1.1.4 | Update-AzureVM

OperationDescription OperationId OperationStatus

-------------------- ----------- ---------------

Update-AzureVM 9a555da4-780c-4daa-96e9-0e81ddebf1e4 Succeeded

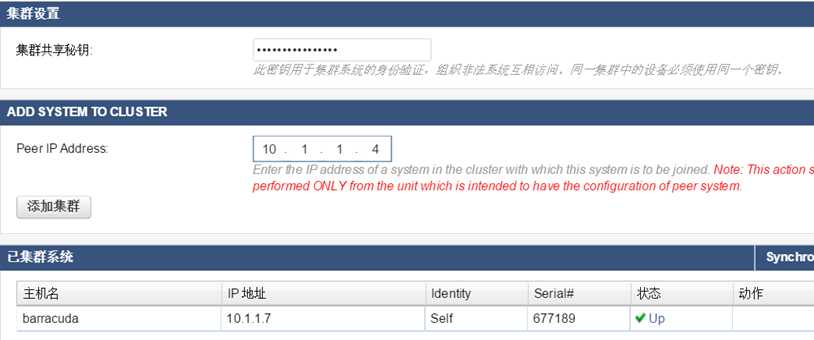

固定好VM的地址后,在管理界面中选择"高级设置" -à "集群设置"

在配置页面上配置Pre-Share的密钥和对端的IP地址:

两边添加好后,集群建立:

在基本设置中,选择服务,添加服务名称和真是服务器地址:

添加后:

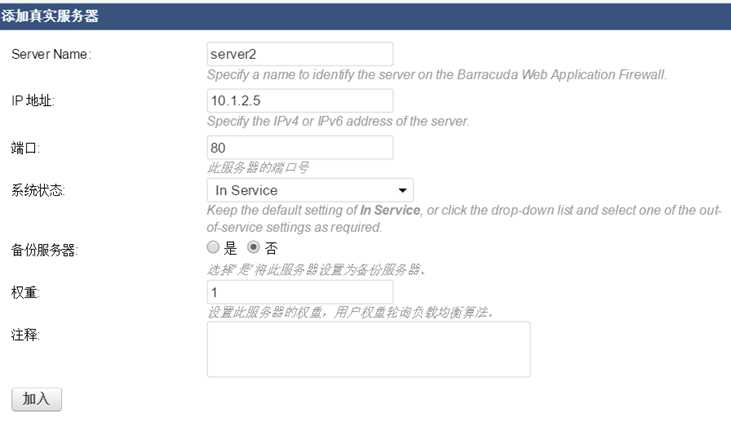

可以再增加第二台服务器,在加入-à服务器:

添加后:

此时采用的安全策略是默认的安全策略,需要根据用户的应用情况创建新的安全策略:

点击"安全策略"à "策略管理",在策略名称中输入"test",点击加入:

生成test策略后,对每一项安全策略进行设置:

HTTP请求限制,选择test,调整其中的值(也可以选择默认的值):

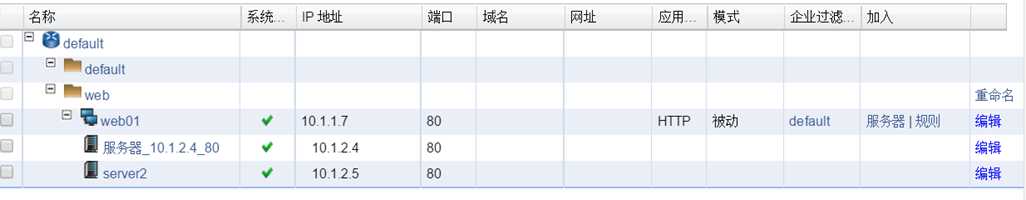

Cookie防护,选择Cookie的保护模式为签名模式,定义Cookie的过期时间等:

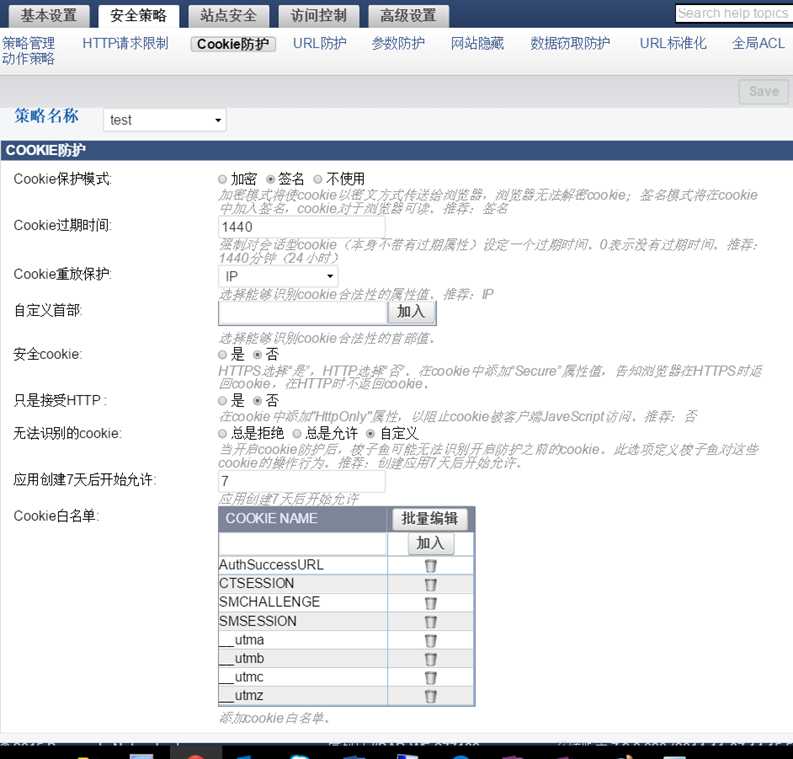

URL防护,可以选择HTTP请求的动作,是否对SQL注入进行防范等等:

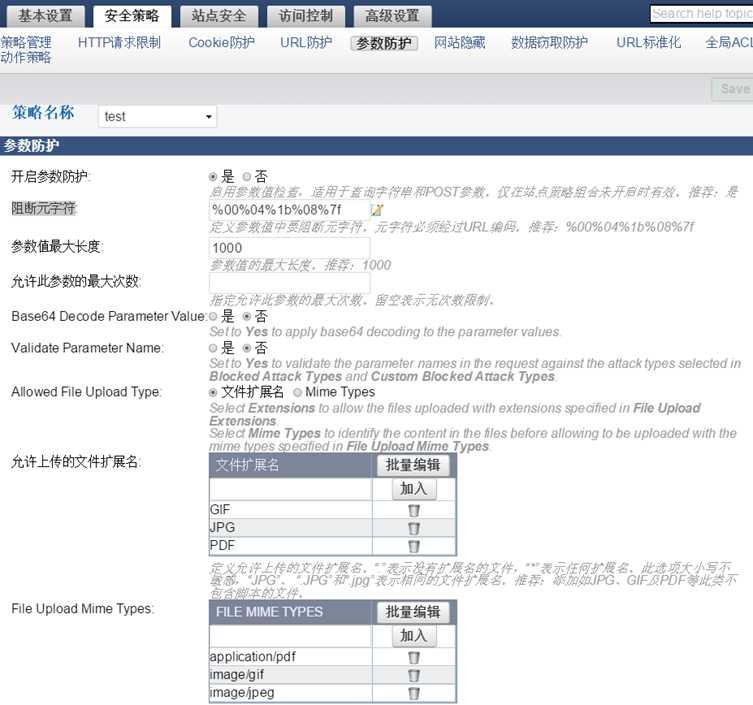

参数防护,设置阻断元字符防止命令注入攻击,定义可以上传文件的类型等等:

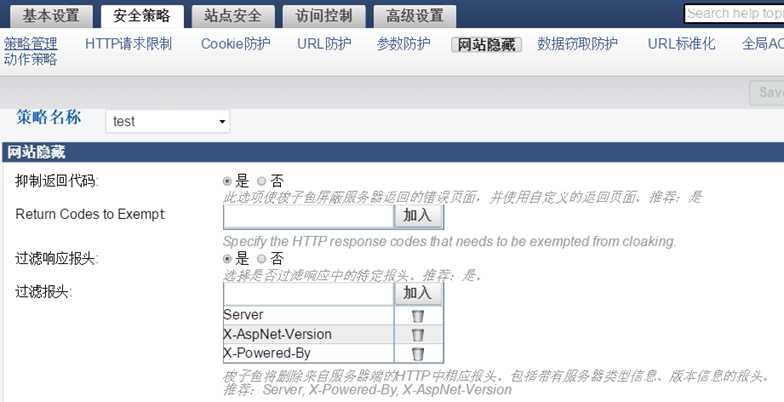

网站隐藏,可以隐藏后端服务器的各种基础信息,防止黑客使用系统漏洞进行攻击:

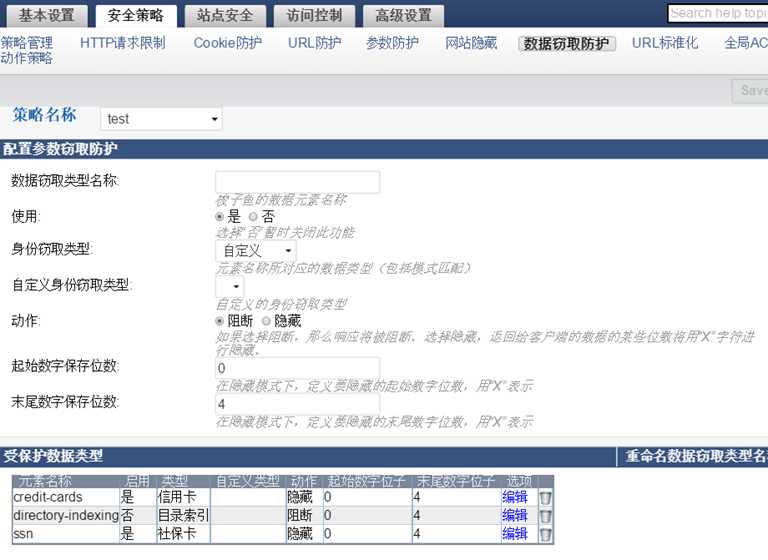

数据窃取防护,可以通过正则表达式定义数据类型,比如身份证号码、信用卡号码等,是否要进行阻断或隐藏:

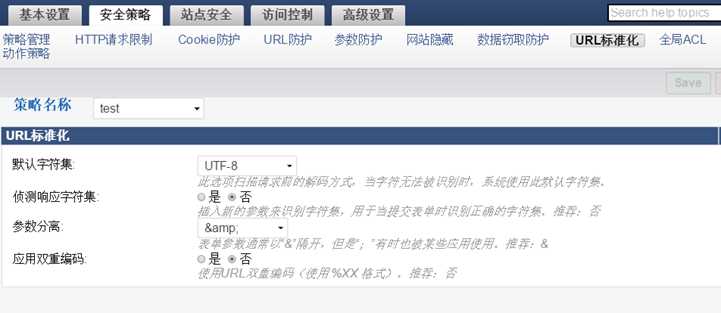

URL标准化,由于WAF是proxy模式进行工作的,当其承载的HTTP请求的编码方式不能识别时,需要定义默认的字符集。配置就是在这个项目中:

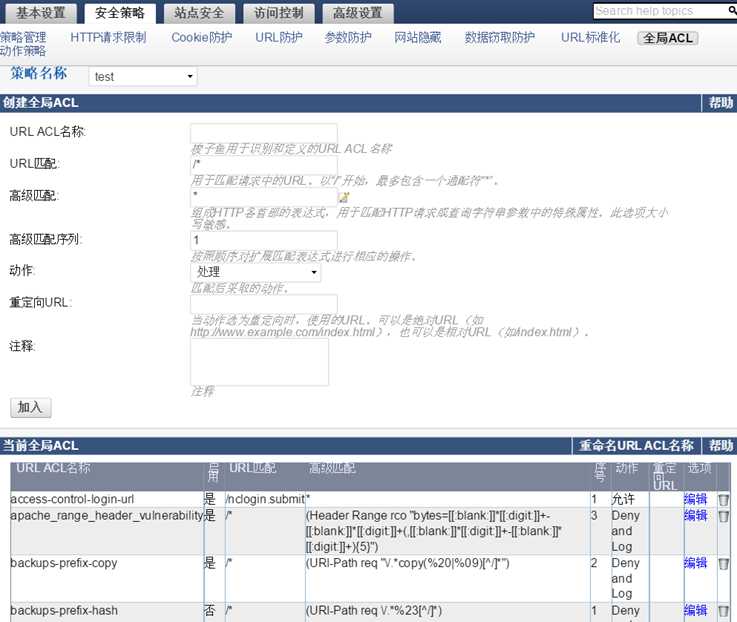

全局ACL,可以对URL进行匹配,实现允许或阻断和日志的动作:

动作策略,保持其默认的配置即可:

选择"基本设置"à"服务"à "加入"à"规则"

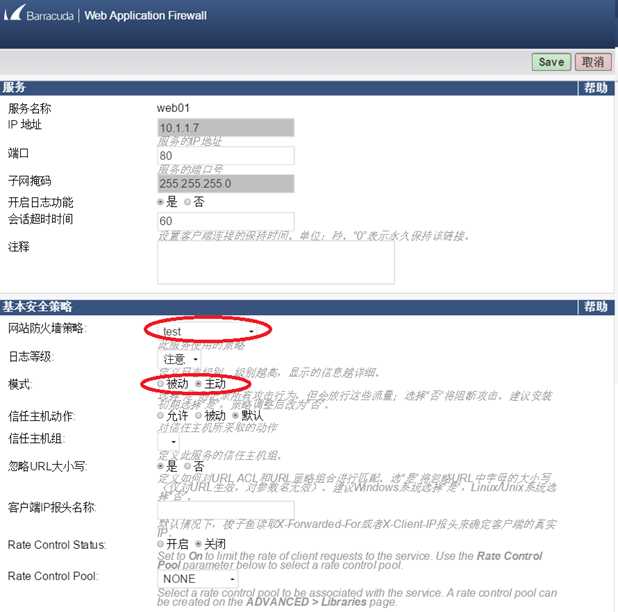

把模式从"被动"改为"主动",选择设置好的test模板。

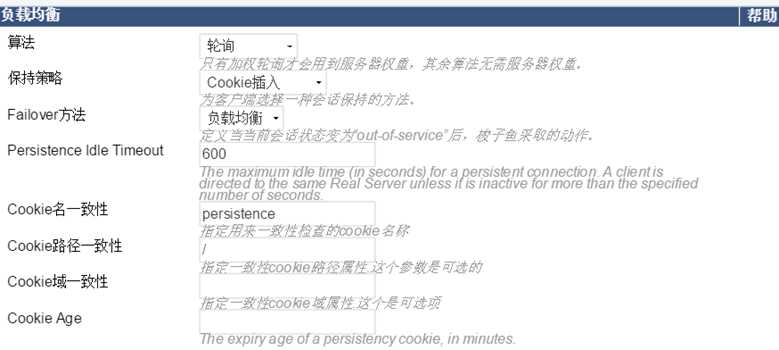

Barracuda的WAF有非常丰富的负载均衡的策略,还是在刚才的配置页面中:

算法可以有:轮循、权重轮循和最小请求数三种;保持策略有:不使用、源IP保持、Cookie插入、被动Cookie、HTTP Header和URLParameter六种;Failover模式有负载均衡和Failover两种。

一般我们选择轮循、Cookie插入、负载均衡的配置模式。

总结:至此,Cluster、基本安全策略、负载均衡策略都配置完成。我们可以到基本设置的系统状态中看到设备系统各种状态的统计信息:

可以看到攻击的类型和数量。

另外,还有站点安全中的一些高级安全策略,本文中就不详细介绍了。

标签:

原文地址:http://www.cnblogs.com/hengwei/p/4757957.html