标签:

一款抓包工具网络抓包工具对网络人员的作用,分析网络通信真正内容以及故障的处理。相当于网络分析人员手中的显微镜

学习的目的:

1,为了后期网络通讯协议做准备

2,处理网络问题需要它

3,跨平台性,降低学习成本

4,作为其他抓包工具后期分析软件

展示效果比较好点

主页面information list:

选择网卡,我们可以看到网卡中包的发送,看包的发送,details是看网卡的详细信息。选择结束后点击start开始抓包

真正的内容在最下面,我们看到的十六进制

嗅探获取原始数据---保存数据----分析数据-----多种方式展示数据

协议解码----数据分析,原理使用库进行匹配

file open 支持多种文件类型

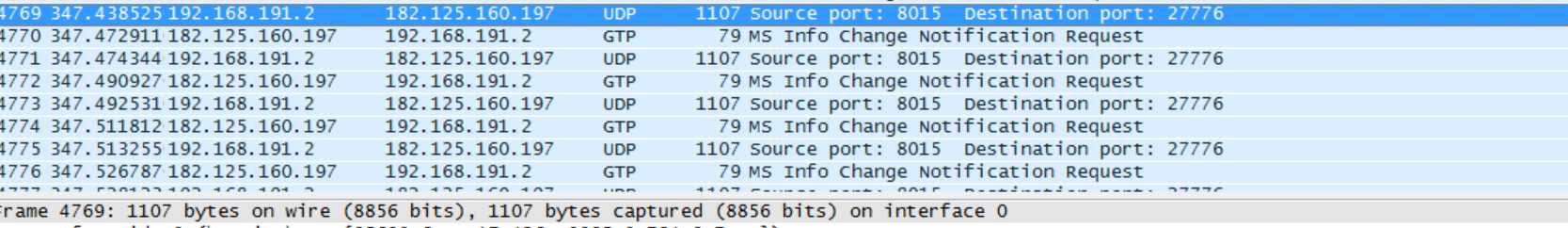

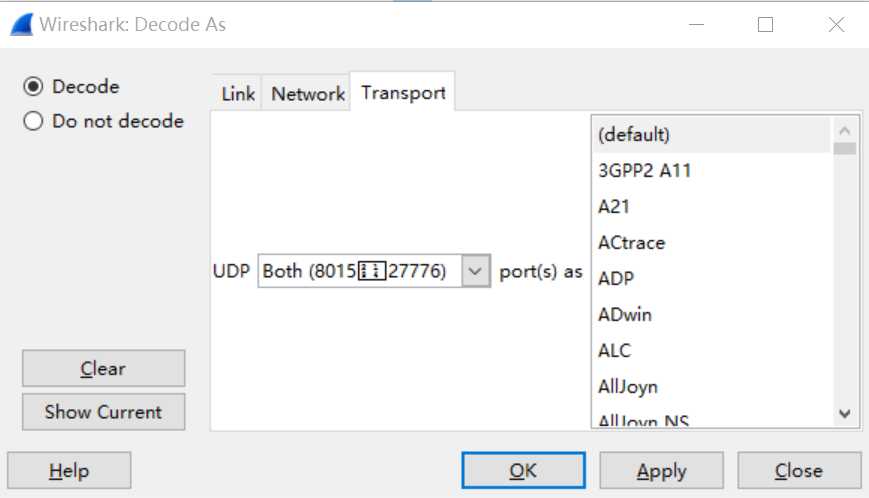

指定其中一个数据包,右击decode as,

可以选择以何种凡是传输,强制转换重其他协议执行,指定协议格式

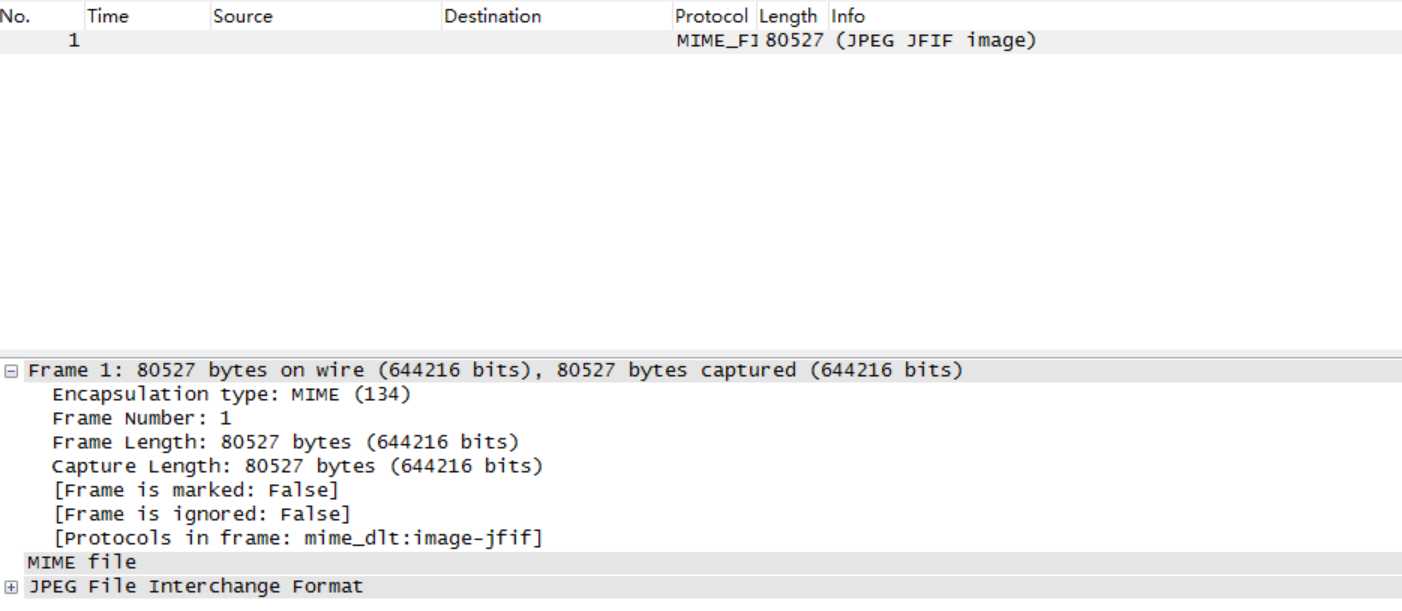

在抓取数据的同时,我们可以随便来,比如说打开一张图片,但是不支持格式的,以二进制阅读的方式展示出来

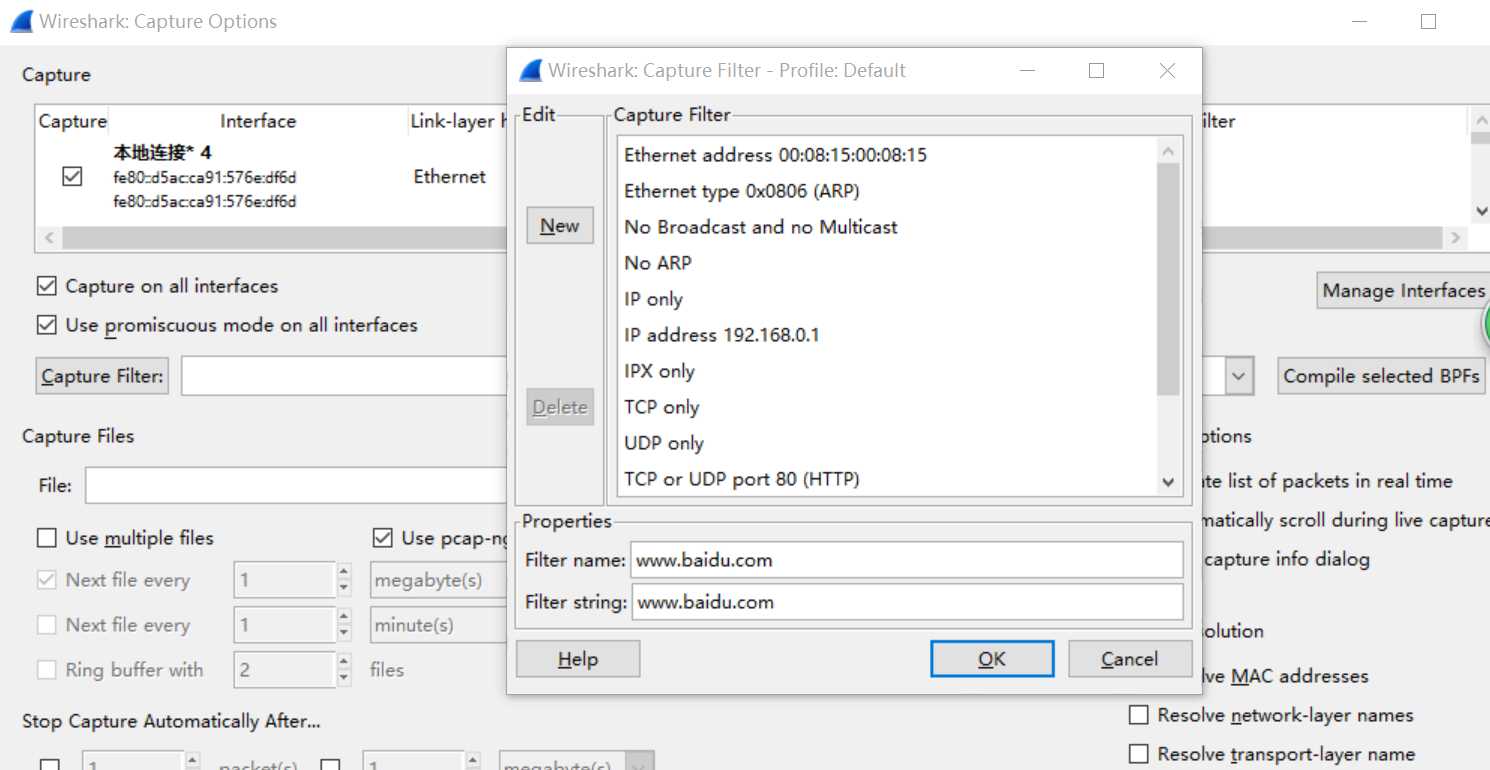

wireshark设置抓包过滤器

抓的太多有压力,然而有很多没有用,压力太大

抓包的主要问题是选择

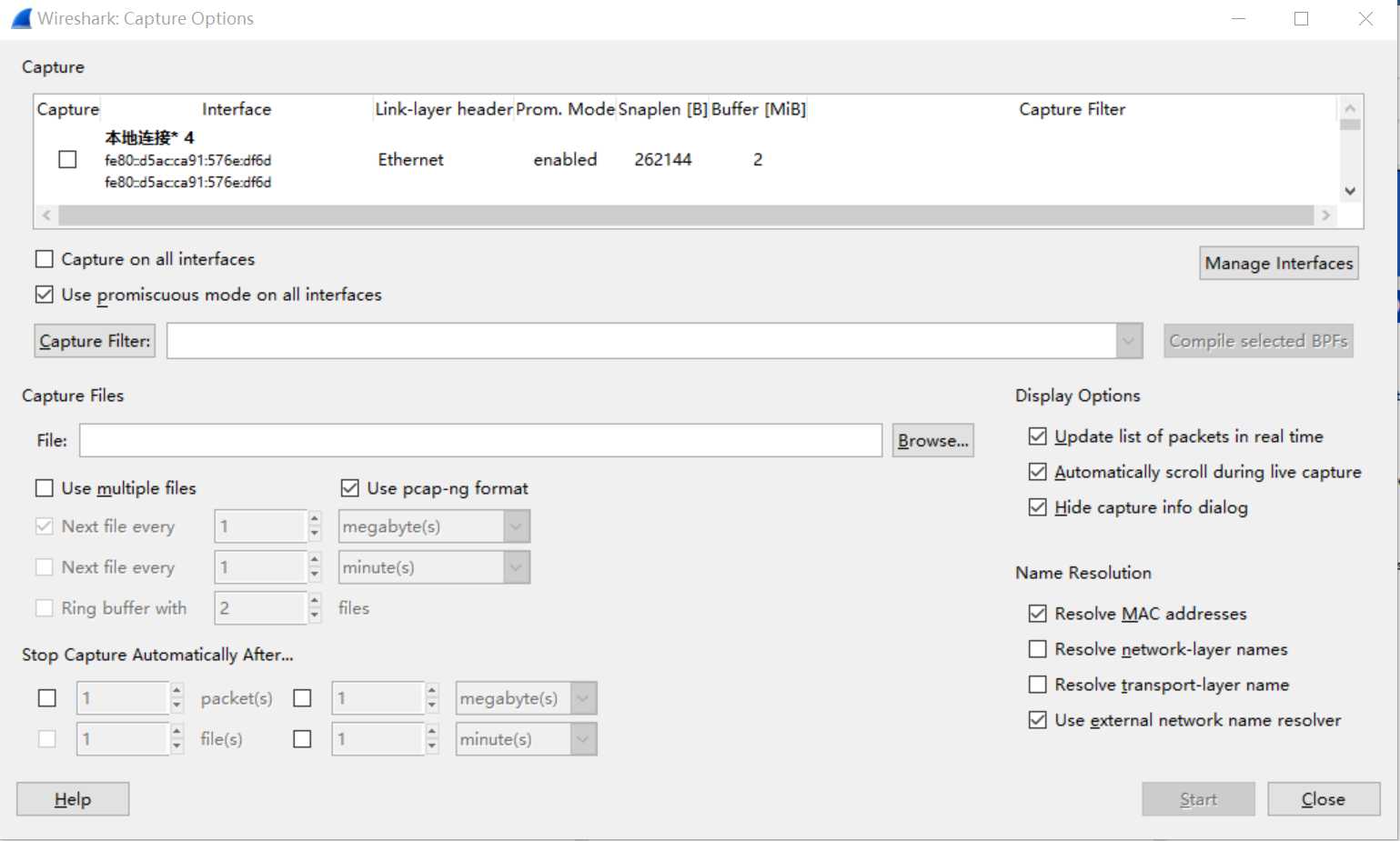

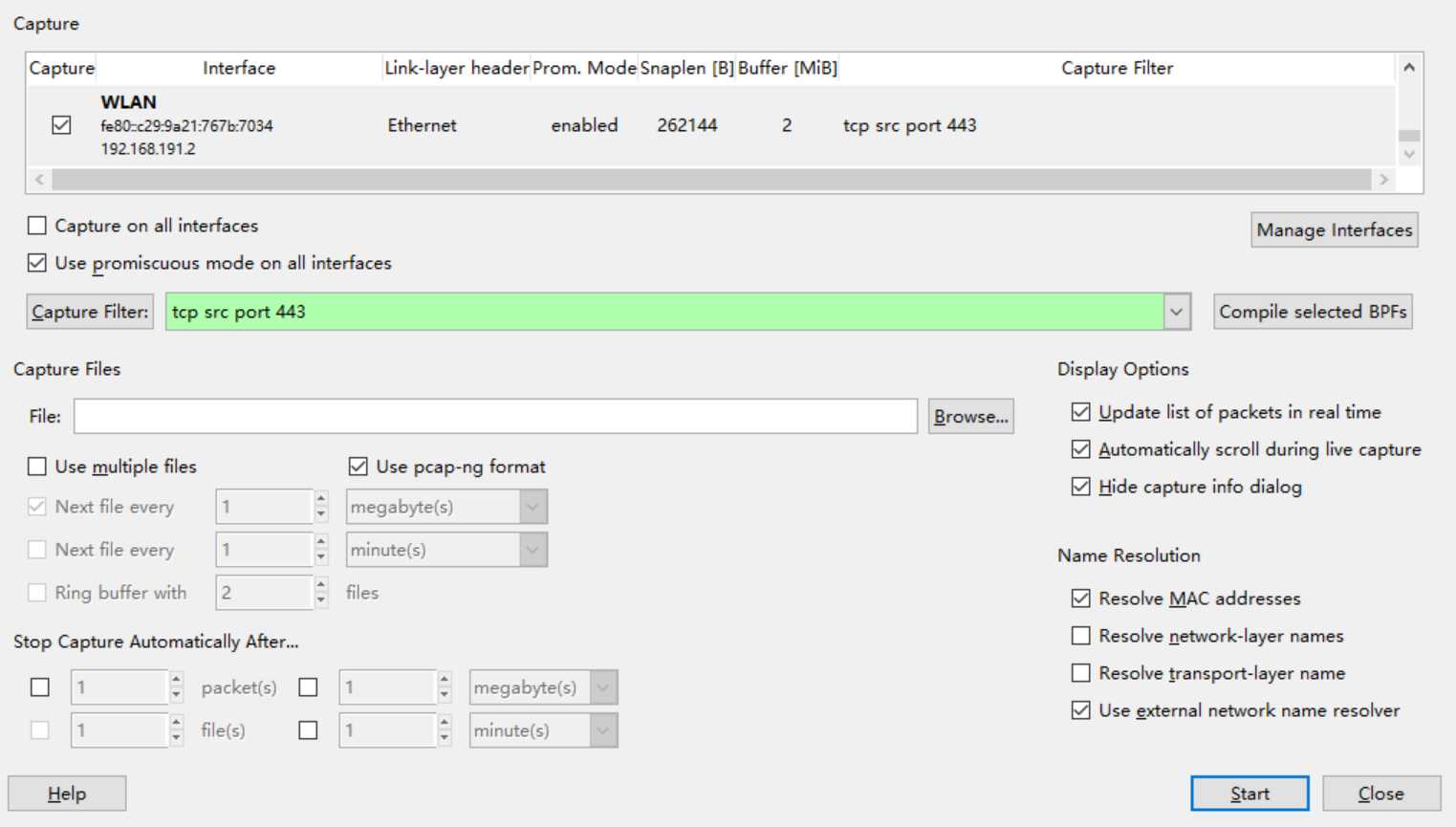

点击主页的capture options,在capture fileter处填写要抓包的东西

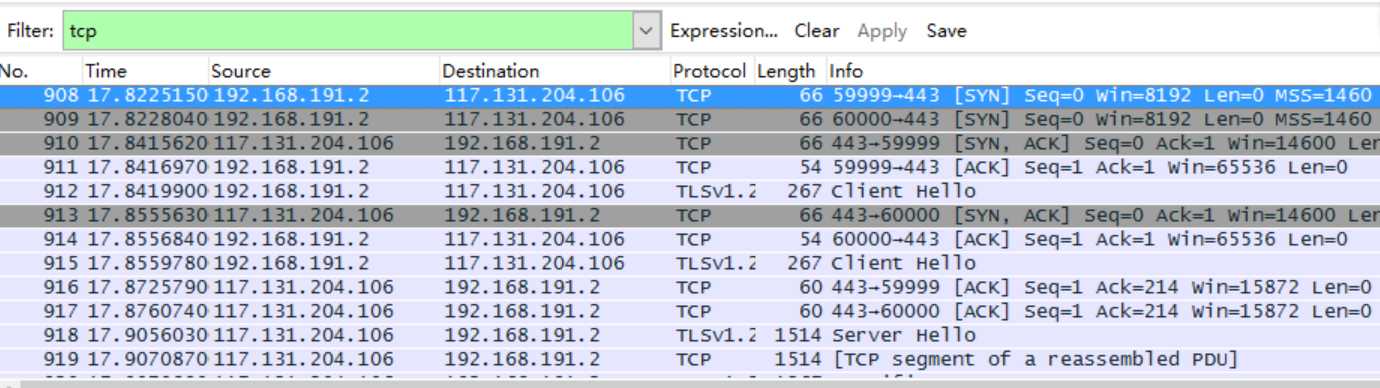

填写tcp src port 443抓取443端口,选择网卡,开始,start

抓取的全是443端口的tcp协议

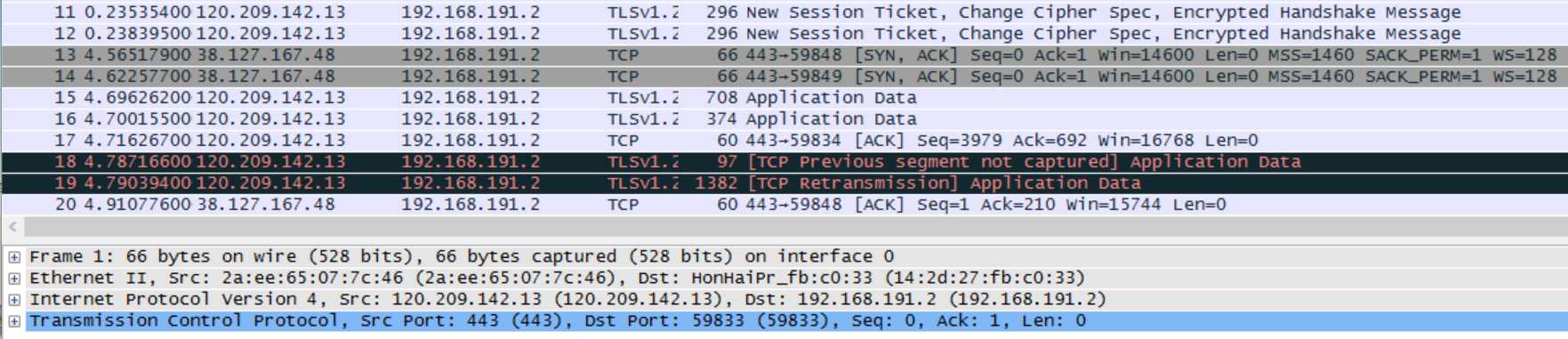

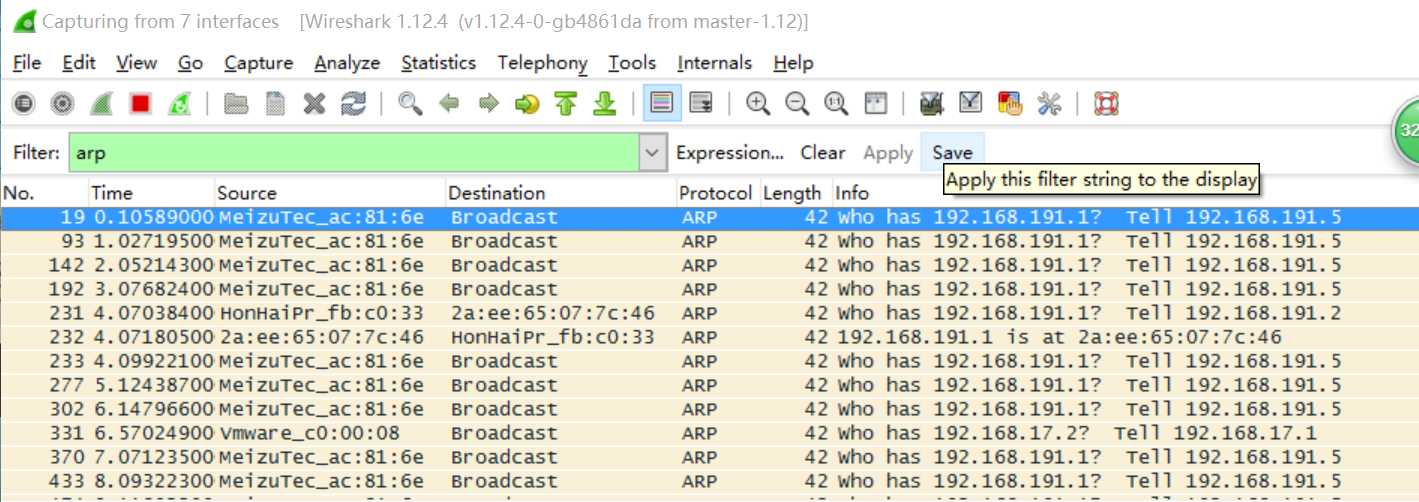

不要arp协议的数据

一个表达式

协议名称+来源+主机+操作符

protocol 可选值,ether tcp udp ssl等很多种

direction 可选值,来源或者目标src or dst

host 某人为host ,如主机host(后面一个ip主机),网络net,port(后面一个端口),postrange(后面端口段)

logical可选值,not,and ,or

优先:not优先,剩下的平级

运算:从左至右

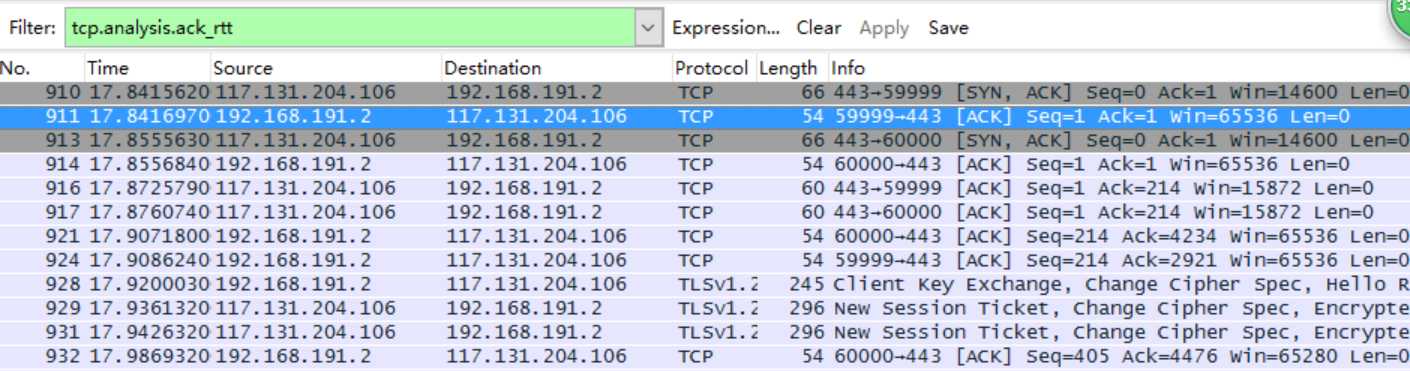

展示过滤器的设置

首先要做的是选择展示那些数据

tcp.port展示端口为80的tcp数据

!arp不展示arp协议的数据

ip。addr==ip 只展示地址为ip的数据,不论来源还是目标

(ip.dst=192.168.1.12)&&!(ip.dst==192.168.12.2)

GU界面的拯救

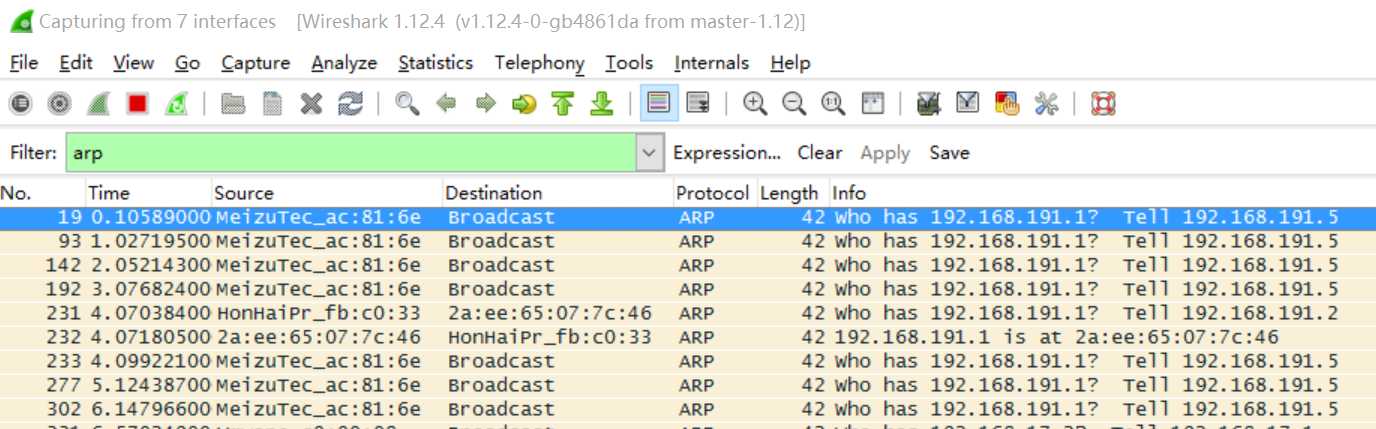

过来出来你所需要的协议arp协议,tcp协议

也会选择根据数据列出来你所需要的数据

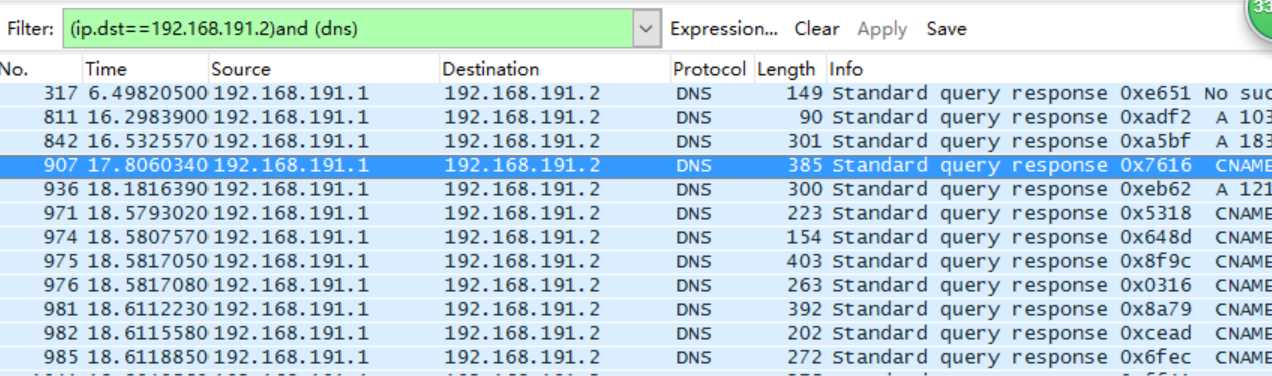

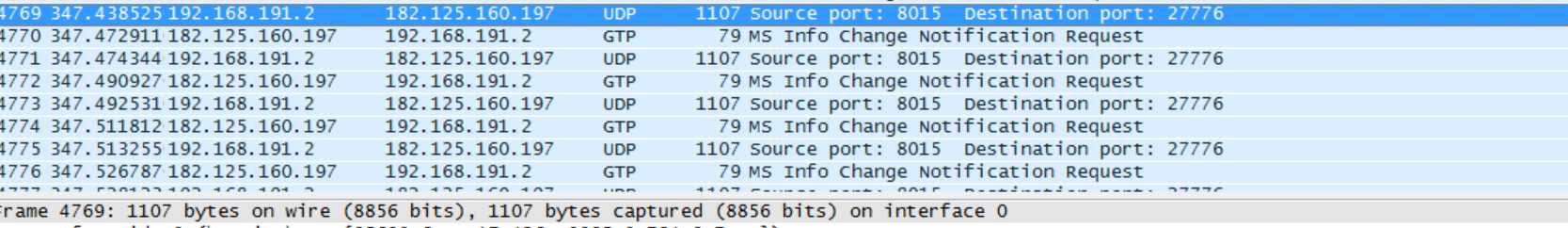

查看目标主机是192.168.191.2的主机数据,以及协议是dns的,显示出来

不想使用的时候,我们可以点击clear,清楚查找

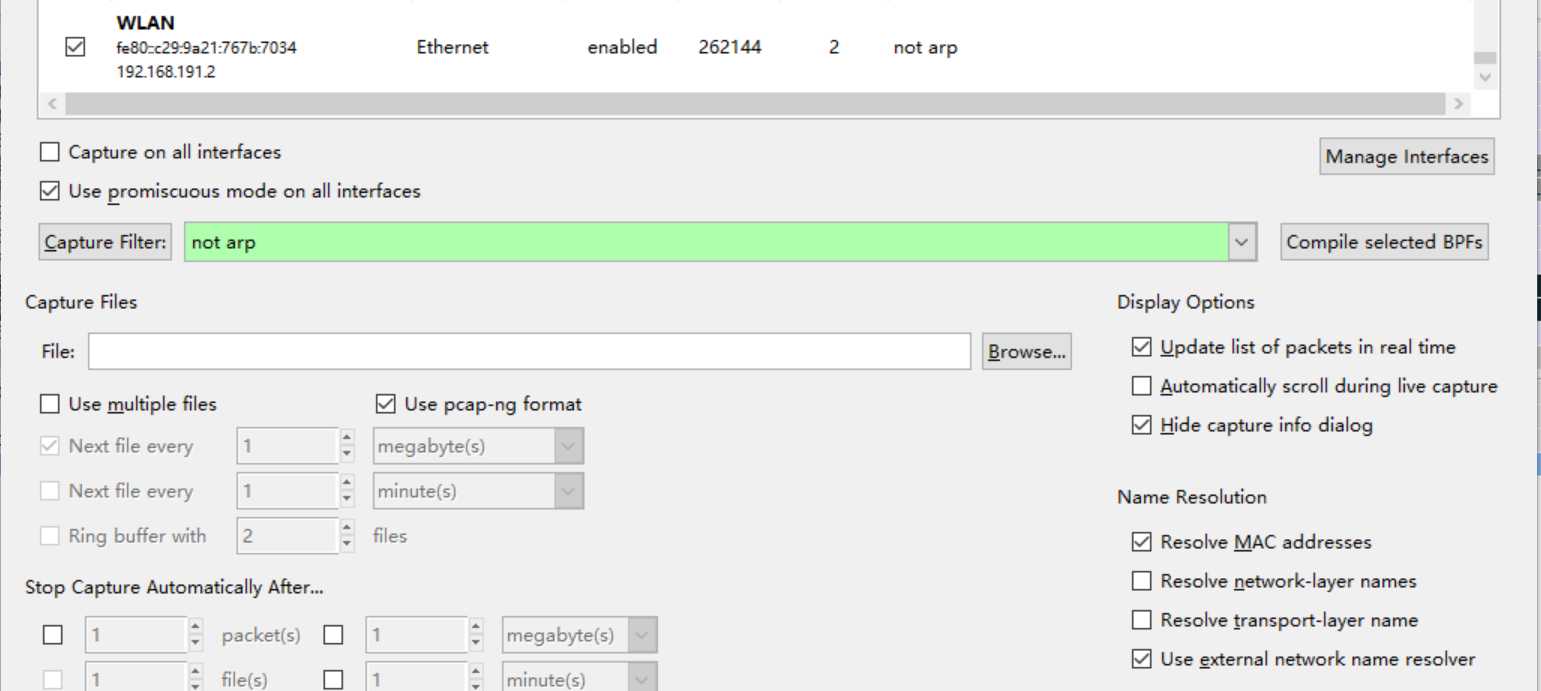

同事呢,我们可以添加我们经常需要的明天,比如说not arp我们可以添加一个按键,在filter中添加not arp 点击右边的save确定ok即可,随便根据要输入的东西添加按键筛选。

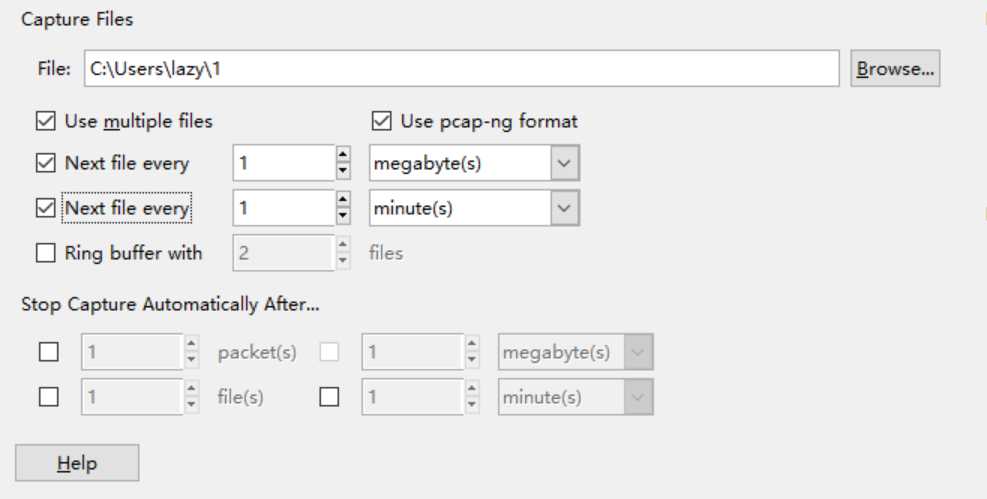

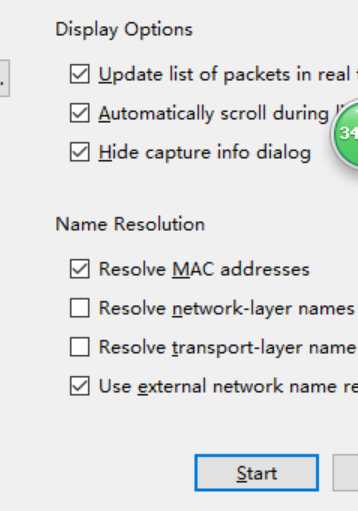

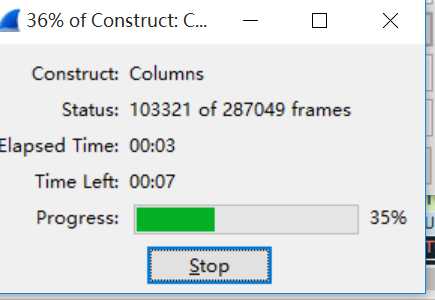

抓包的其他设置项

stop refresh interaction刷新网卡,重新抓取

use 。。。开启混杂模式,才能抓到一些不是本机的包,另外点击capture,我们可以内部定义一下要抓包的要求

每时每刻都在保存的设置,保存到1中

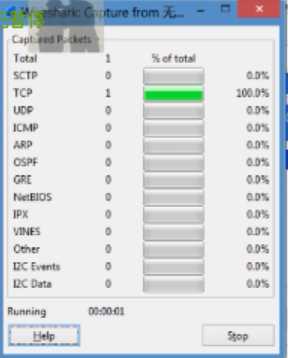

选择auto。。。。,会弹出网络层的一些数据占用比例

具体分析每一个数据包

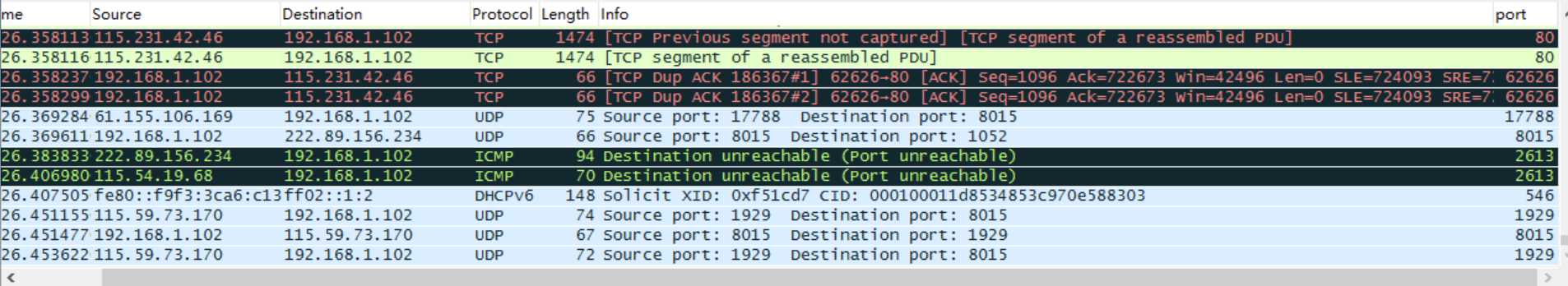

概述数字排序,表格形式展示的,time毫秒,相对的时间,source来源地址,distations目标地址

pretocol协议,length长度,info数据包的信息

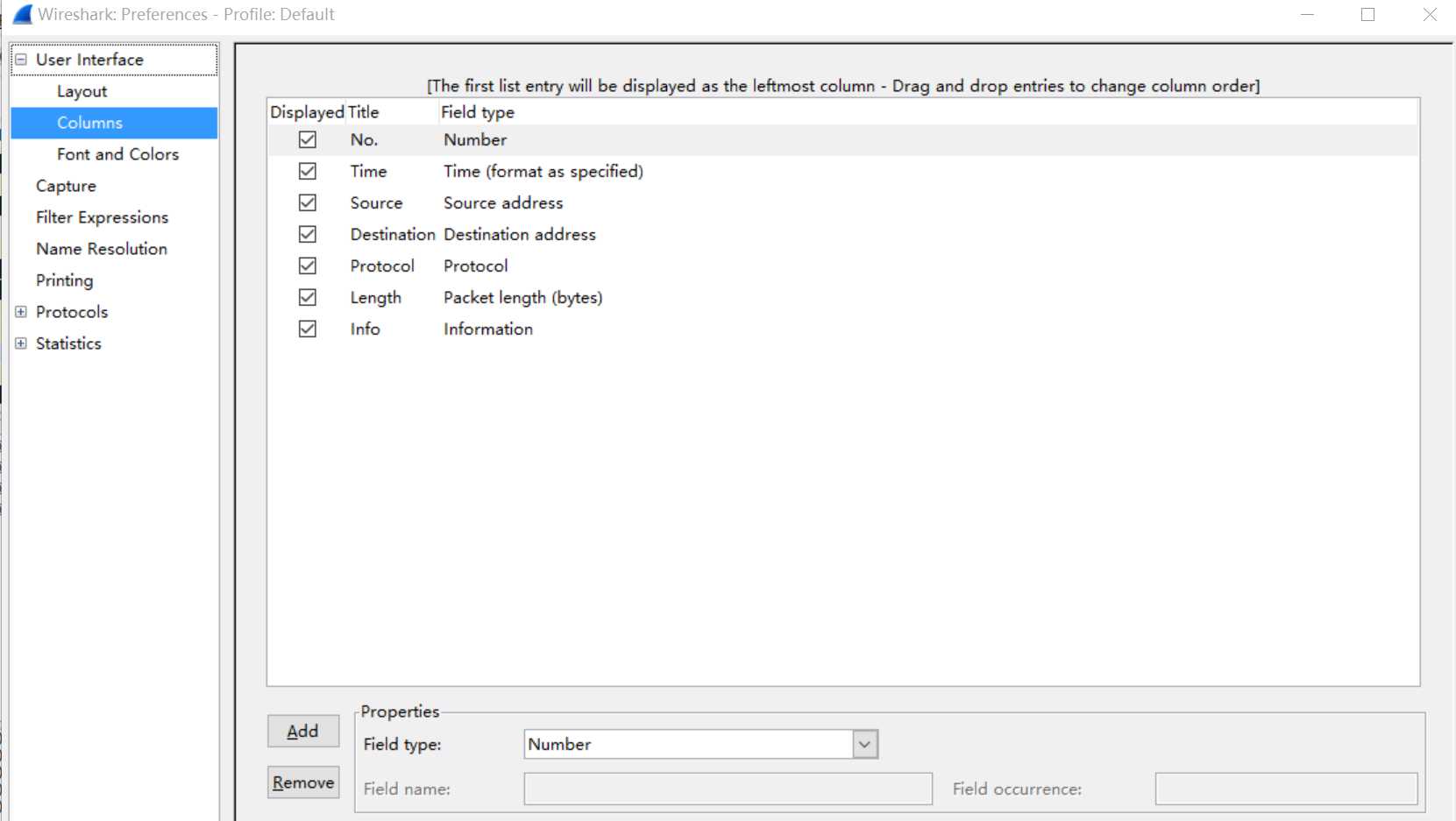

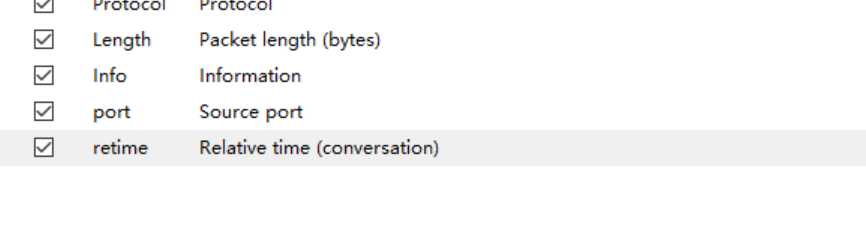

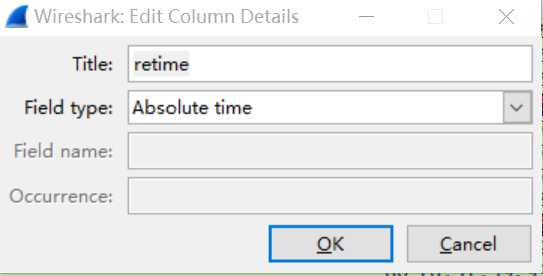

如果说不想看到或者想添加一些信息,我们可以右击info所在那行,选择columns。弹出来如下的窗口

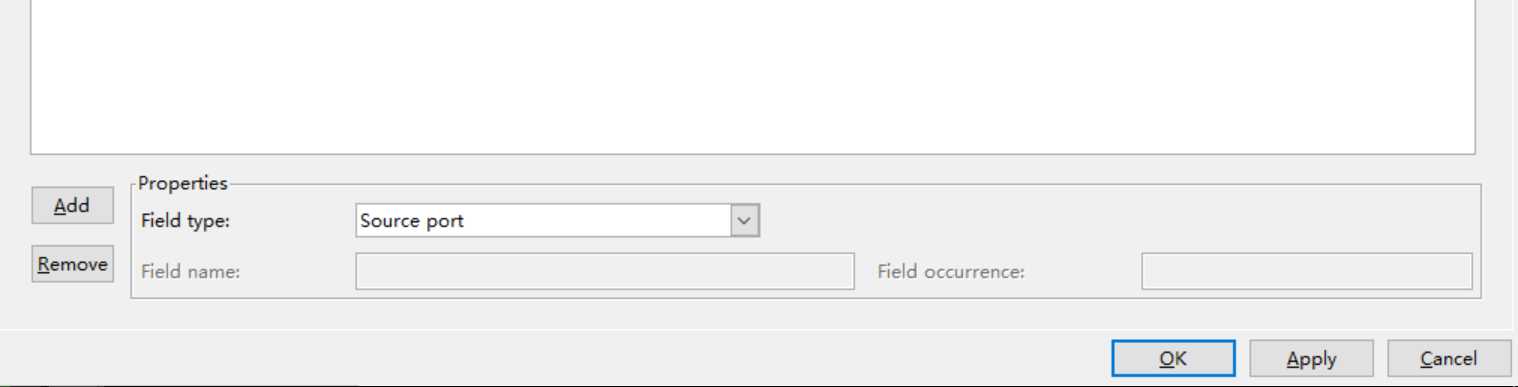

点击下面的田间,我们可以添加想要看到的信息,

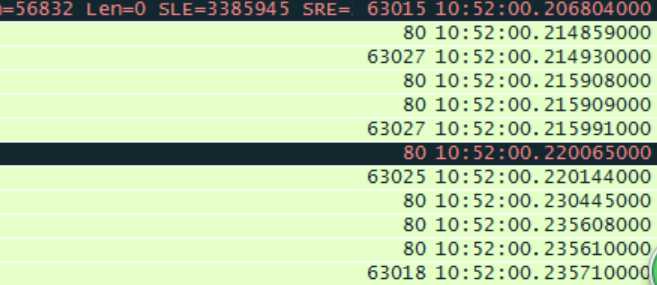

添加绝对时间

右击,edit columns。。,选择absolute time,选择,ok

最上面包的概要,中间分层协议,最后是真正的数据

我们看到的是wireshark是对数据分析的结果

中间是针对协议分层

包概要的信息

点一下,上面和下面相互对应,证明这些东西真是存在包中,不照应的,没有变化的是包中没有的

分析包时右击菜单的作用

最下面的是以何种模式擦看,二进制还是十六进制

后面主要是右键的操作。不详细概述了

最上面一看

mak达标特殊颜色

ignore不做分析,无包的展示

set time 参考做时间的参考

time shift reltime的控制

packtet 注释没在第二栏多出添加的注释,最上面没有显示

manual 手动给ip地址取名字,windows无法添加

con 给予什么的回话,同事呢,我们可以改颜色

follow tcpderam查看发送的包

decode参考

中间的一栏

expengd展开字数

all说有的都展开

cap all所有的都收起来

apply 接受作为一个列,上面多了frame这一项tcpyes,同事呢,我们可以点开看内部的

apply filter 】

比较重要的一点,统计分析

在上面的statistics

summery概要

commnet wirekshork加的

adeesrss 地址解析

display协议的情况

compare可以对比包

wireshark本身的设置

wireshark的使用学习

标签:

原文地址:http://www.cnblogs.com/lazy0/p/4905702.html