标签:tab symbol epo 目标 gis instr user 提示 number

$ ulimit -a

core file size (blocks, -c) unlimited

data seg size (kbytes, -d) unlimited

scheduling priority (-e) 0

file size (blocks, -f) unlimited

pending signals (-i) 7884

max locked memory (kbytes, -l) 64

max memory size (kbytes, -m) unlimited

open files (-n) 1024

pipe size (512 bytes, -p) 8

POSIX message queues (bytes, -q) 819200

real-time priority (-r) 0

stack size (kbytes, -s) 8192

cpu time (seconds, -t) unlimited

max user processes (-u) 7884

virtual memory (kbytes, -v) unlimited

file locks (-x) unlimited

$ ulimit -c 0 <--------- c选项指定修改core文件的大小

$ ulimit -c 1000 <--------指定了core文件大小为1000KB, 如果设置的大小小于core文件,则对core文件截取

$ ulimit -c unlimited <---------------对core文件的大小不做限制

$ echo "0" > /proc/sys/kernel/core_uses_pid

$ file core.4244

core.4244: ELF 64-bit LSB core file x86-64, version 1 (SYSV), SVR4-style, from ‘/home/fireway/study/temp/a.out‘

$ readelf -h core.4244

ELF 头:

Magic: 7f 45 4c 46 02 01 01 00 00 00 00 00 00 00 00 00

Class: ELF64

Data: 2‘s complement, little endian

Version: 1 (current)

OS/ABI: UNIX - System V

ABI Version: 0

Type: CORE (Core 文件)

Machine: Advanced Micro Devices X86-64

Version: 0x1

入口点地址: 0x0

程序头起点: 64 (bytes into file)

Start of section headers: 0 (bytes into file)

标志: 0x0

本头的大小: 64 (字节)

程序头大小: 56 (字节)

Number of program headers: 19

节头大小: 0 (字节)

节头数量: 0

字符串表索引节头: 0

$ gdb exec_file core_file

$ objdump -x core.4244 | tail

26 load16 00001000 00007ffff7ffe000 0000000000000000 0003f000 2**12

CONTENTS, ALLOC, LOAD

27 load17 00801000 00007fffff7fe000 0000000000000000 00040000 2**12

CONTENTS, ALLOC, LOAD

28 load18 00001000 ffffffffff600000 0000000000000000 00841000 2**12

CONTENTS, ALLOC, LOAD, READONLY, CODE

SYMBOL TABLE:

no symbols <----------------- 表明当前的ELF格式文件中没有符号表信息

Reading symbols from mycat...(no debugging symbols found)...done.

warning: core file may not match specified executable file.

[New LWP 2037]

Core was generated by `./mycat_debug‘.

Program terminated with signal SIGSEGV, Segmentation fault.

#0 0x0000000000400957 in main ()

GNU gdb (Ubuntu 7.7.1-0ubuntu5~14.04.2) 7.7.1

Copyright (C) 2014 Free Software Foundation, Inc.

License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html>

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law. Type "show copying"

and "show warranty" for details.

This GDB was configured as "x86_64-linux-gnu".

Type "show configuration" for configuration details.

For bug reporting instructions, please see:

<http://www.gnu.org/software/gdb/bugs/>.

Find the GDB manual and other documentation resources online at:

<http://www.gnu.org/software/gdb/documentation/>.

For help, type "help".

Type "apropos word" to search for commands related to "word"...

Reading symbols from mycat_debug...done.

[New LWP 2037]

Core was generated by `./mycat_debug‘.

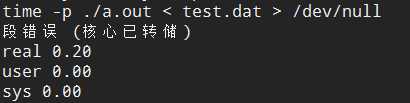

Program terminated with signal SIGSEGV, Segmentation fault.

#0 main () at io1.c:16

16 int n = 0;

(gdb) info f

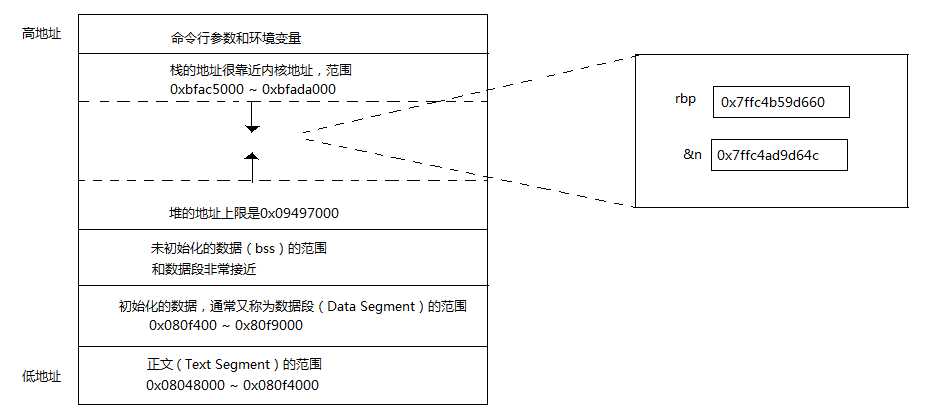

Stack level 0, frame at 0x7ffc4b59d670:

rip = 0x400957 in main (io1.c:16); saved rip = 0x7fc5c0d5aec5

source language c.

Arglist at 0x7ffc4b59d660, args:

Locals at 0x7ffc4b59d660, Previous frame‘s sp is 0x7ffc4b59d670

Saved registers:

rbp at 0x7ffc4b59d660, rip at 0x7ffc4b59d668

(gdb) x/5i 0x400957 或者x/5i $rip

=> 0x400957 <main+26>: movl $0x0,-0x800014(%rbp)

0x400961 <main+36>: lea -0x800010(%rbp),%rax

0x400968 <main+43>: mov $0x800000,%edx

0x40096d <main+48>: mov $0x0,%esi

0x400972 <main+53>: mov %rax,%rdi

(gdb) x /b 0x7ffc4ad9d64c

0x7ffc4ad9d64c: Cannot access memory at address 0x7ffc4ad9d64c

标签:tab symbol epo 目标 gis instr user 提示 number

原文地址:http://www.cnblogs.com/fireway/p/6158474.html