标签:clone targe unifi sudo img htm kali 跳转 网卡

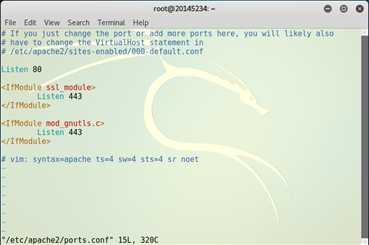

sudo vi /etc/apache2/ports.conf更改默认设置

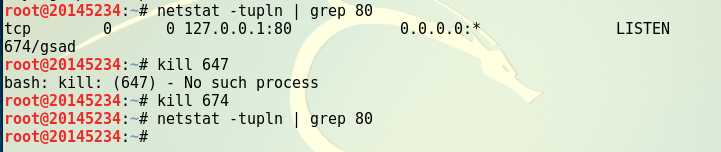

netstat -tupln | grep 80,我这里查看到的是674kill 674

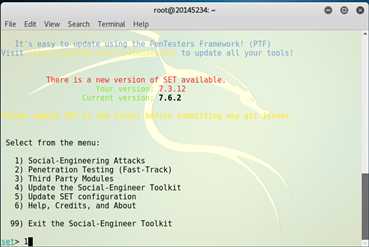

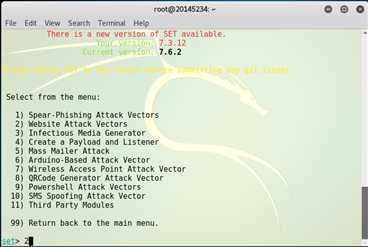

service apache2 startsetoolkit

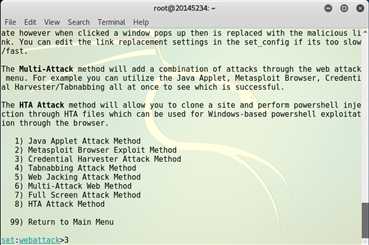

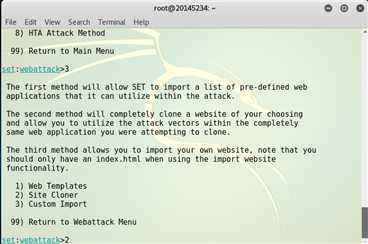

Site clone

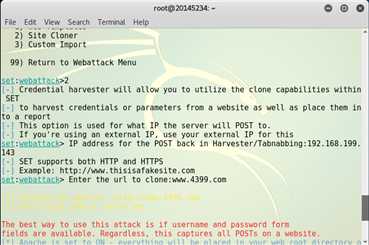

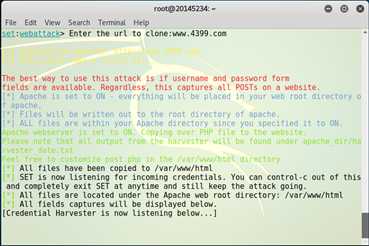

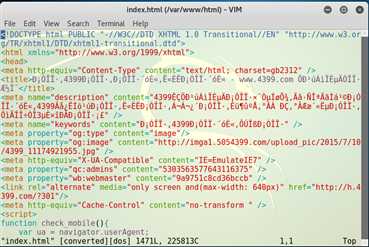

192.168.199.143www.4399.com

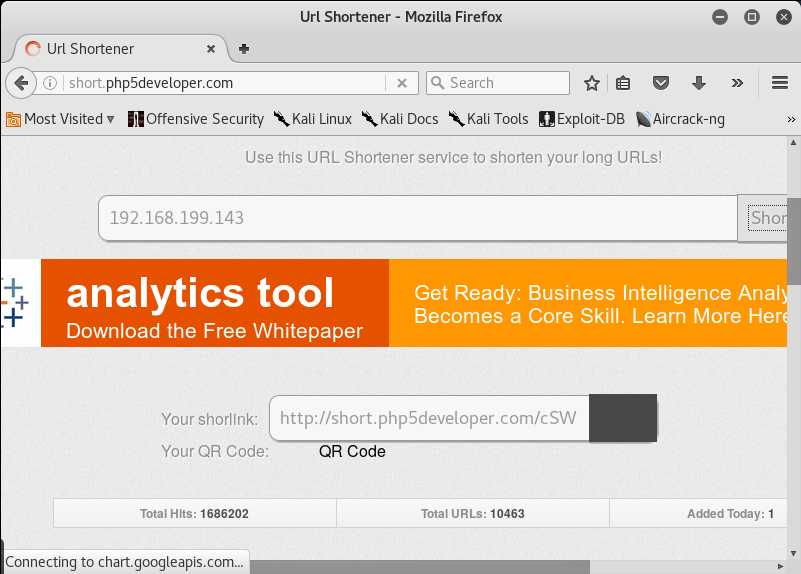

http://short.php5developer.com网站可以帮我们做到这样一点,在如下文本框中输入需要伪装的IP地址,会自动生成一个域名

http://short.php5developer.com/cSW

虽然是4399小游戏的界面,但接入的却是我自己的ip

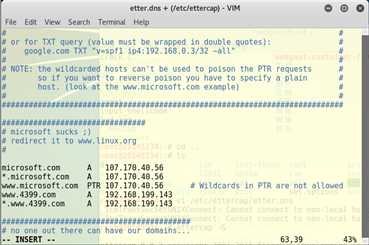

www.qq.com A 192.168.199.143

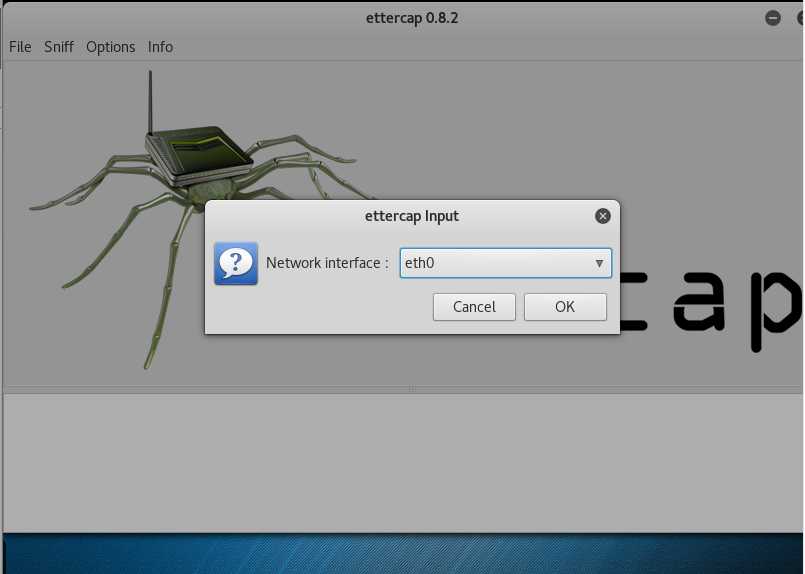

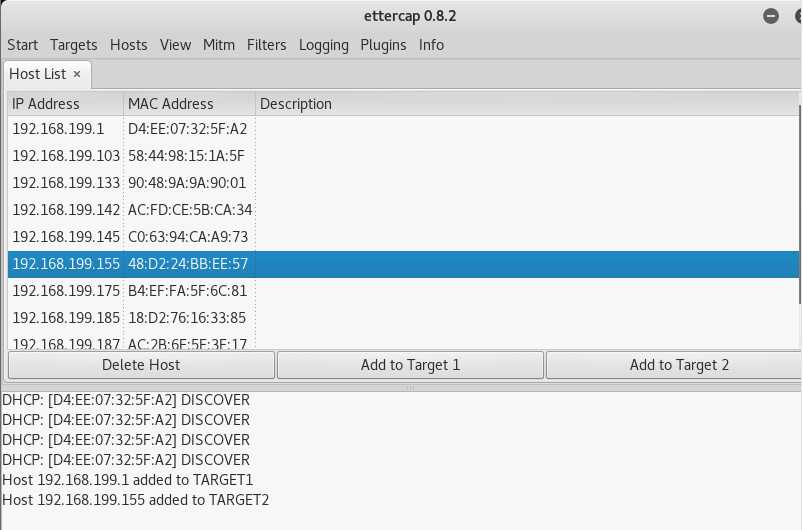

ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面Sniff—>unified sniffingeth0->ok

Hosts下点击扫描子网,并查看存活主机,先后执行指令:

Scan for hostsHosts listtarget1,将靶机右键添加到target2

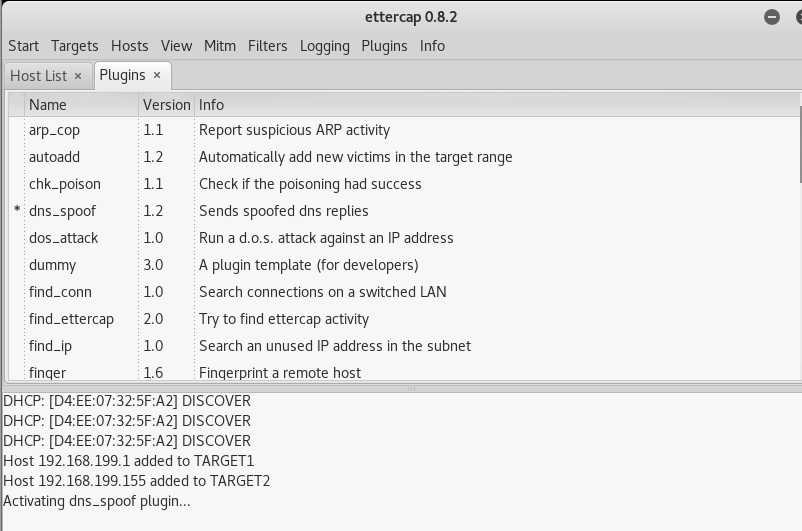

Plugins—>Manage the plugins,在众多plugins中选择DNS欺骗

www.4399.com域名访问到kali的默认网页了

20145234黄斐《网络对抗技术》实验七,网络欺诈技术防范

标签:clone targe unifi sudo img htm kali 跳转 网卡

原文地址:http://www.cnblogs.com/taigenzhenjun/p/6803893.html