标签:style eth0 arp kali 路由 ges 访问 ettercap 9.png

在前面我都演示的是在Kali下用命令行的形式将在目标主机上操作的用户的信息捕获的过程,那么接下来我将演示在Kali中用图形界面的ettercap对目标主机的用户进行会话劫持:

首先启动图形界面的ettercap:

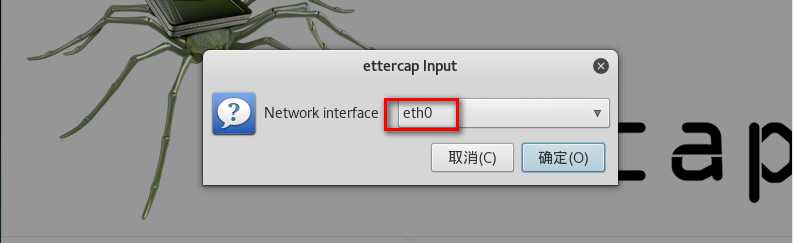

接下来将嗅探方式修改为同意嗅探,且嗅探网卡为eth0:

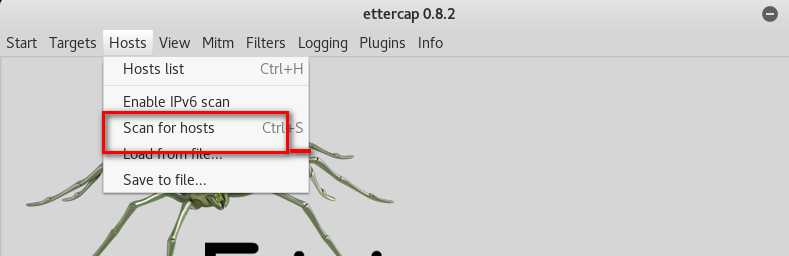

接下来进行在同一局域网内的主机扫描:

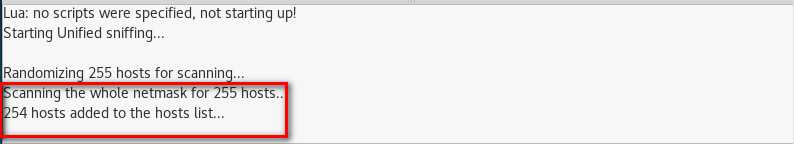

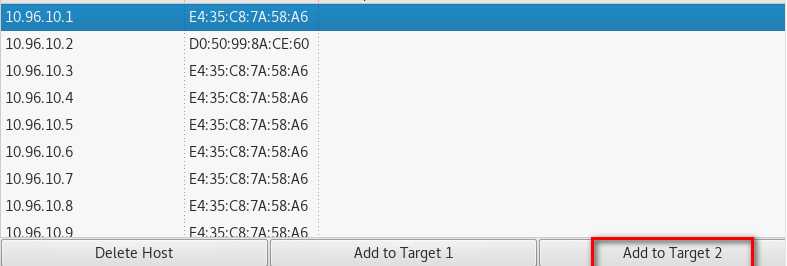

可以看出扫描出的主机还不少:

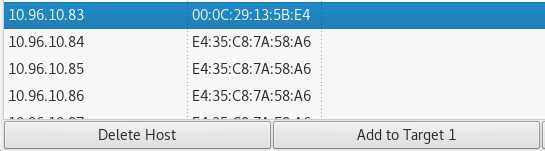

添加目标主机:

添加路由:

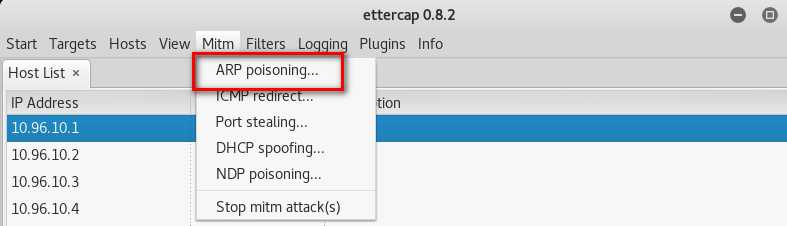

接着进行ARP毒化:

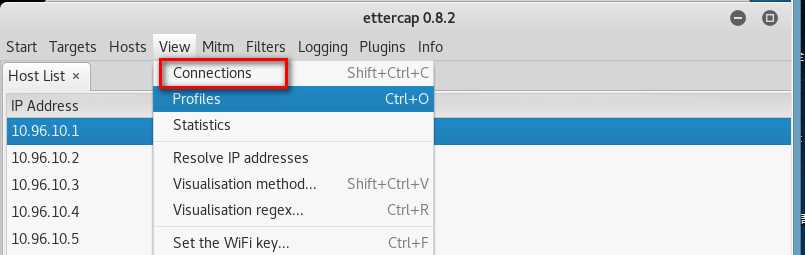

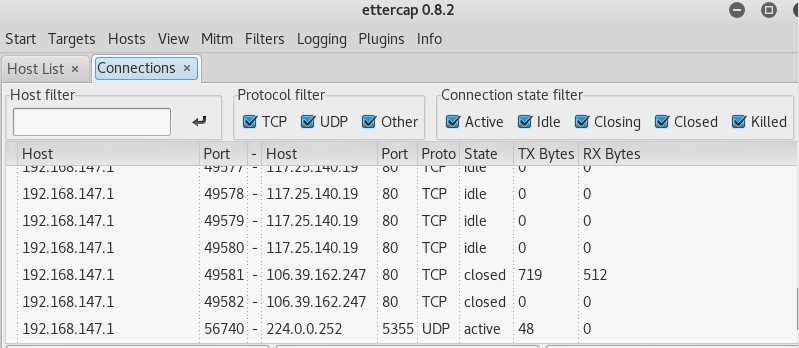

开始嗅探之后选择连接的主机:

在目标主机上访问并登录某一页面:

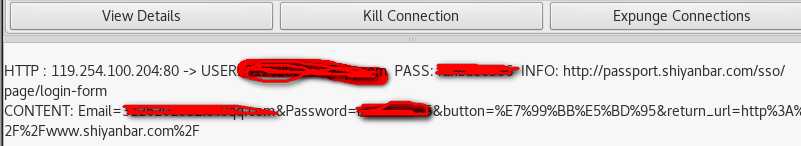

那么在劫持断可以看到访问的网站以及登录的用户名和密码:

可以看出劫持成功。

注:在Kali下的ettercap工具只可以捕获80/8080端口

标签:style eth0 arp kali 路由 ges 访问 ettercap 9.png

原文地址:http://www.cnblogs.com/wjvzbr/p/7554031.html