标签:wcc rtk n3k lz4 wem nil fst jvm sea

TLS运作方式如下图:

捕获的TLS数据包如下:

接下来分析数据包

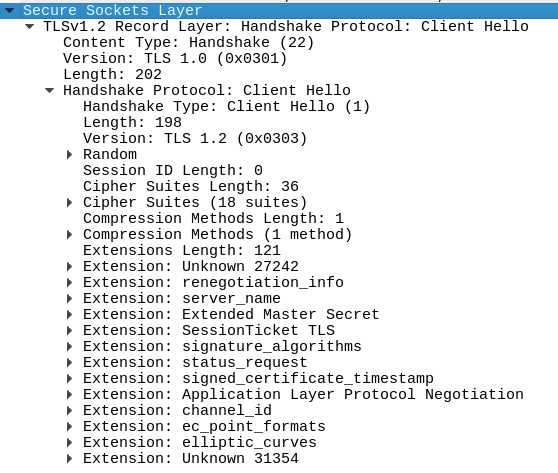

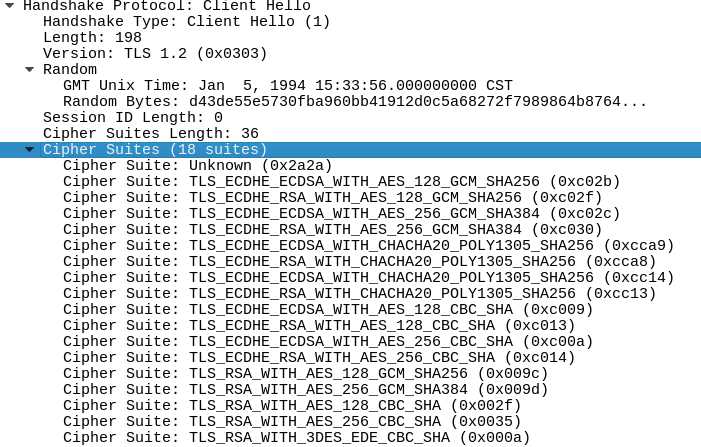

24号数据报,忽略网络层和传输层直接看安全套接字层

展开后:

可见第一步由客户端发送加密协议、TLS版本、随机数等信息。

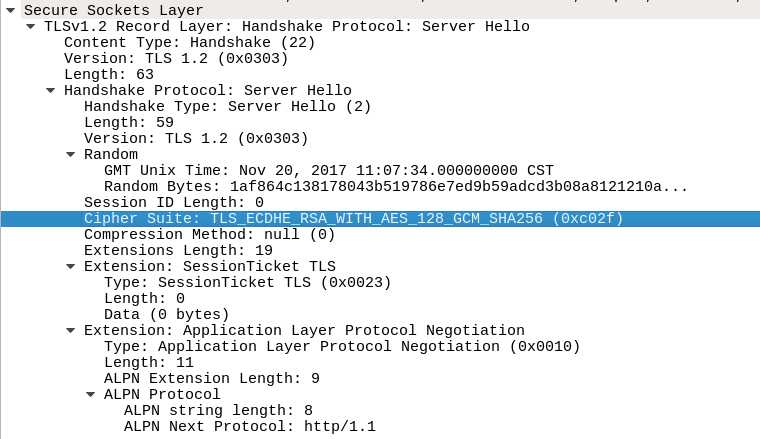

26号包:

服务器传送TLS版本号、随机数、加密方式等信息

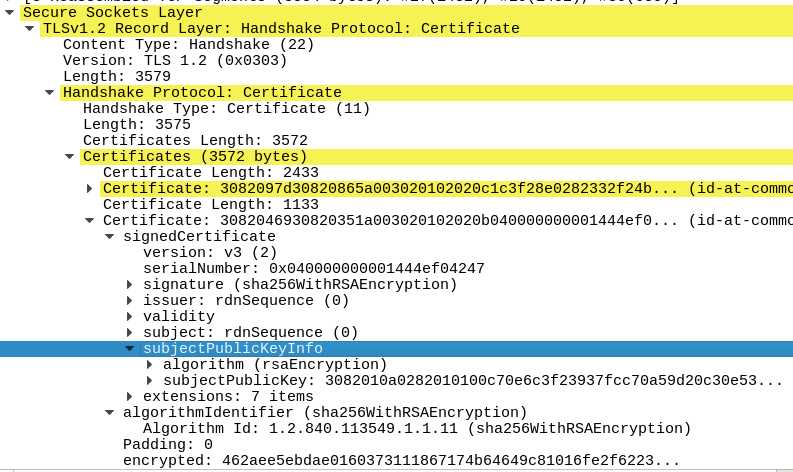

30号报文:

服务器向客户机发送证书,用以证明服务端身份

32号报文:

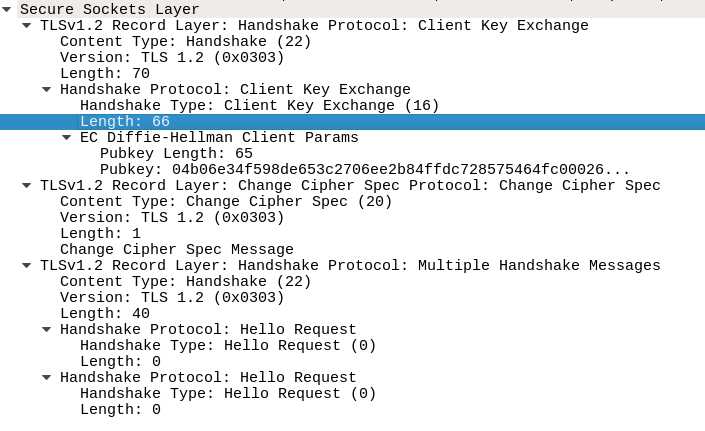

35号报文:

32和35号报文在运行Diffie-Hellman算法后分别交换了pubkey并生成相同的会话密钥

37号报文:服务端向客户端发送一个票据用以TLS连接

至此连接完成。

思考和疑问:

33、38、40号报文未知作用。推测:33号用以表示server hello结束?38号服务端向客户端确认已采用新的会话密钥?40号服务端向客户端标识握手结束?

【网络与系统安全】使用wireshark捕获SSL/TLS包并分析

标签:wcc rtk n3k lz4 wem nil fst jvm sea

原文地址:http://www.cnblogs.com/ghost00011011/p/7878796.html