病毒来源:从VPS上发现此木马

提取样本后分析

文件名:vister.exe

MD5:30866adc2976704bca0f051b5474a1ee

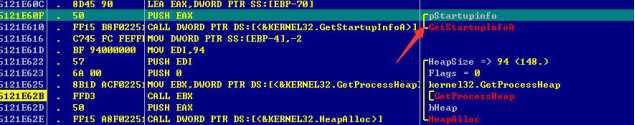

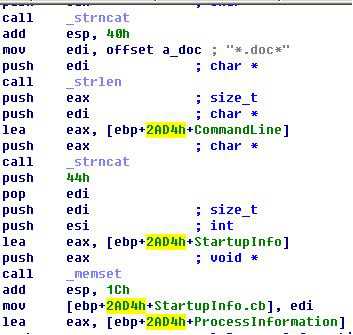

此处创建了一个进程

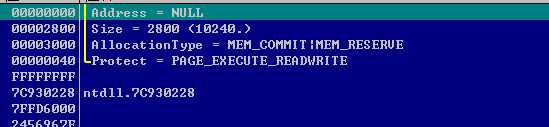

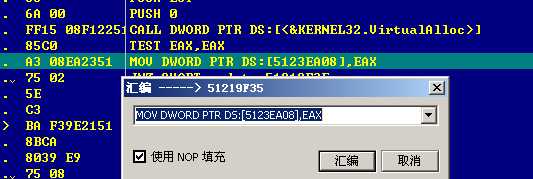

申明了一个2800大小的Space.buffer

并将地址mov到5123EA08

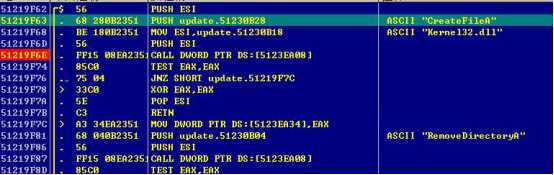

导入win32 api 创建了文件,继续走。

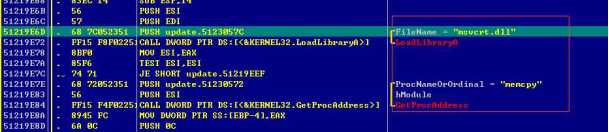

Loadlibrary加载了msvcrt.dll,获取memcpy的函数地址。

这里调用了大量win32 API

Manifest

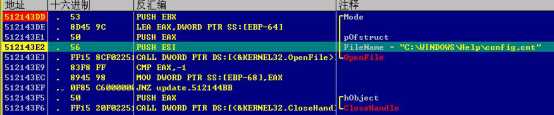

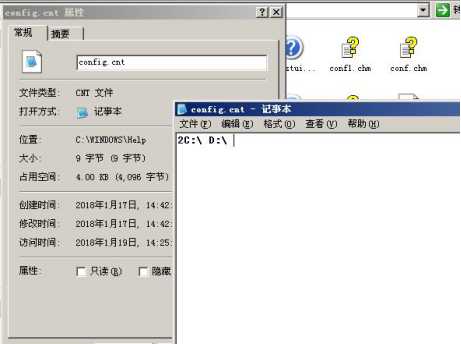

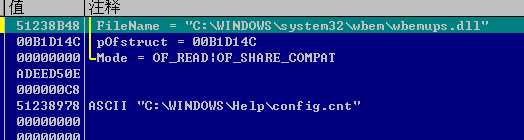

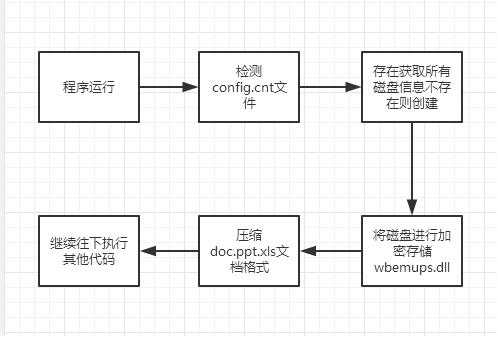

创建打开config.cnt文件

在路径C:\WINDOWS\Help\下内容:

判断C:\WINDOWS\Help\config.cnt 文件是不是存在,不存在的话,写入磁盘。

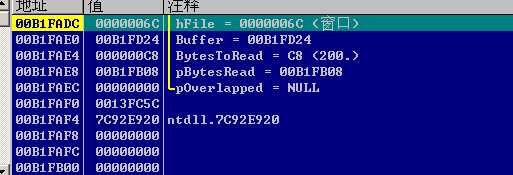

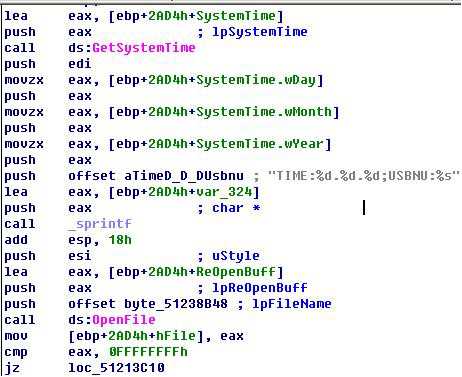

空间信息

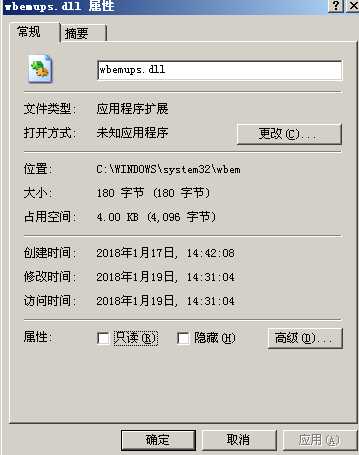

这里是将磁盘信息加密后写入C:\WINDOWS\system32\wbem\wbemups.dll。

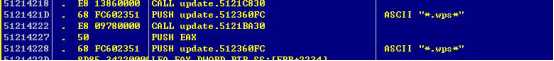

此处将doc;ppt;wps;xls等文件进行压缩处理(这里比较多我就截一点了)

程序此模块执行流程图

剩下的由于时间原因就先分析到这,过两天再把分析完,分享给大家。