ettercap在局域网中使用欺骗, 捕获对象浏览器中的图片。

环境

攻击方:kali linux, ip:192.168.137.129

目标方ip:192.168.137.130

路由器:192.168.137.1

条件:同一网段

步骤+

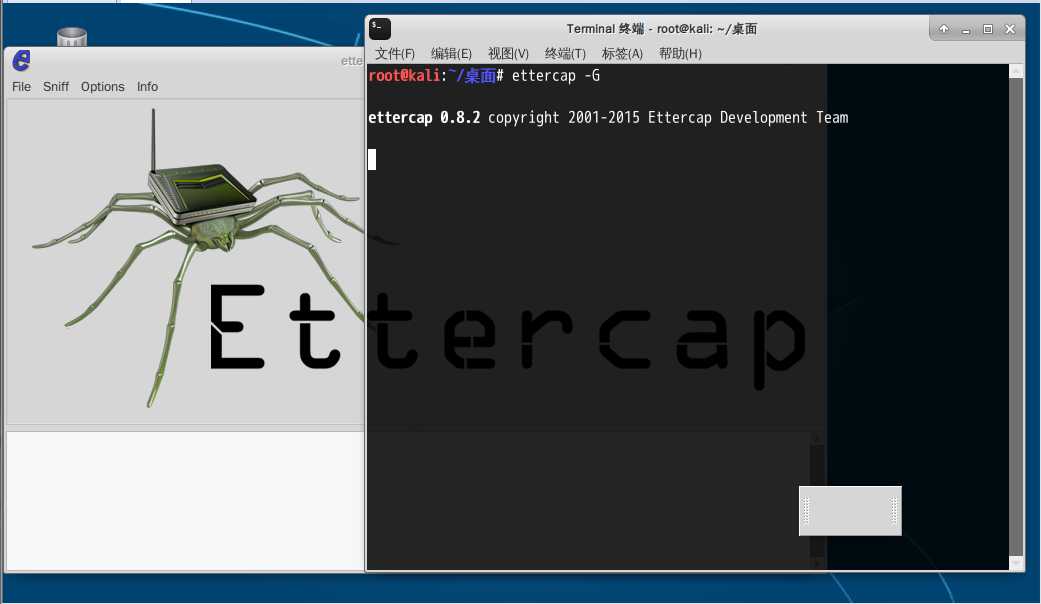

在终端中启动ettercap

ettercap -G

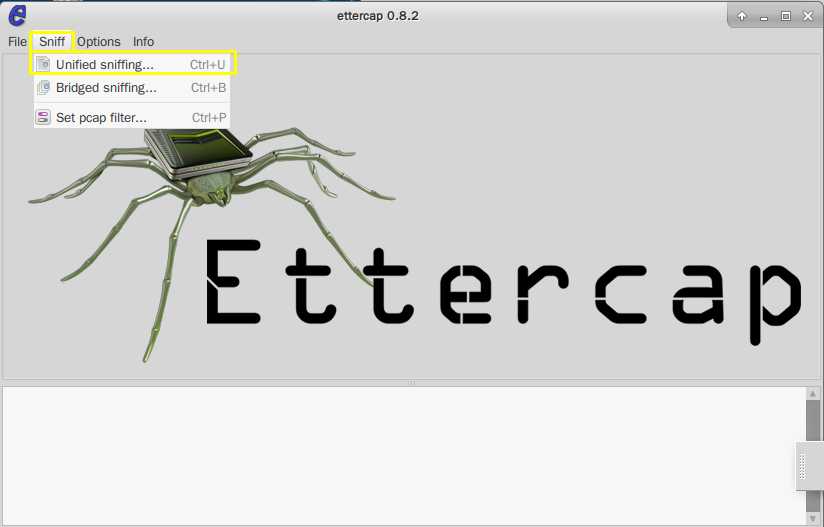

选择网卡接口

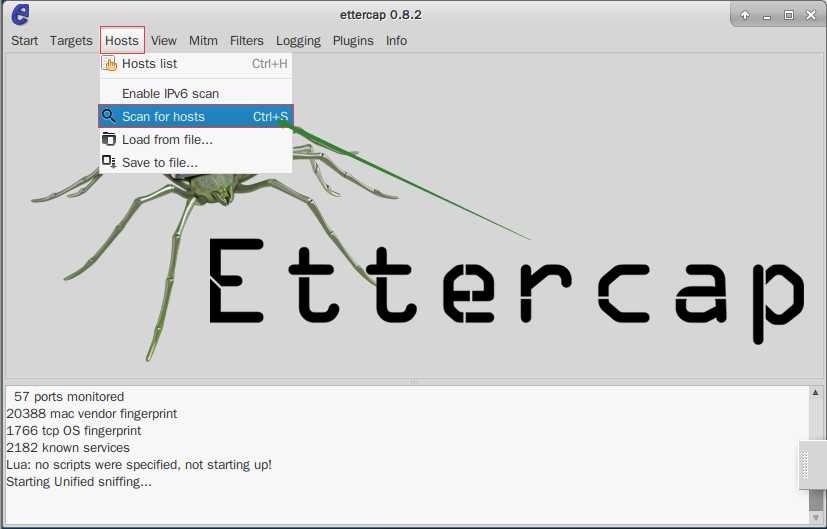

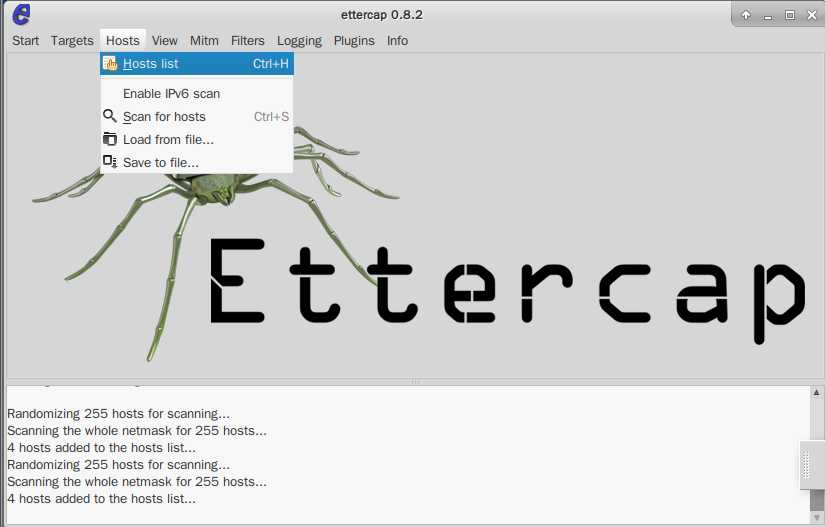

扫描活动主机

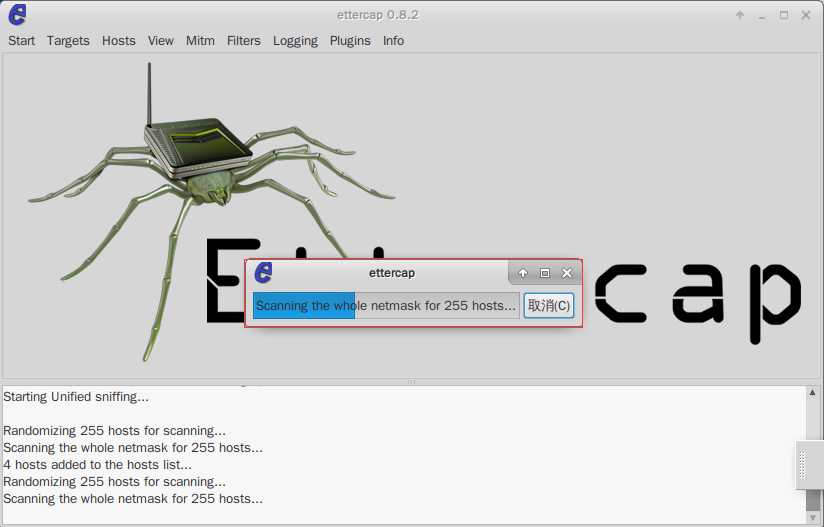

扫描中...

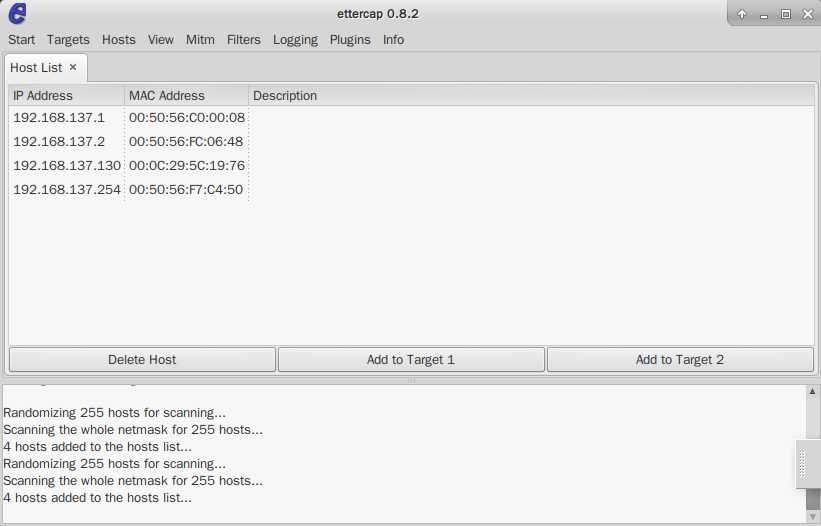

列出hosts

如下所示

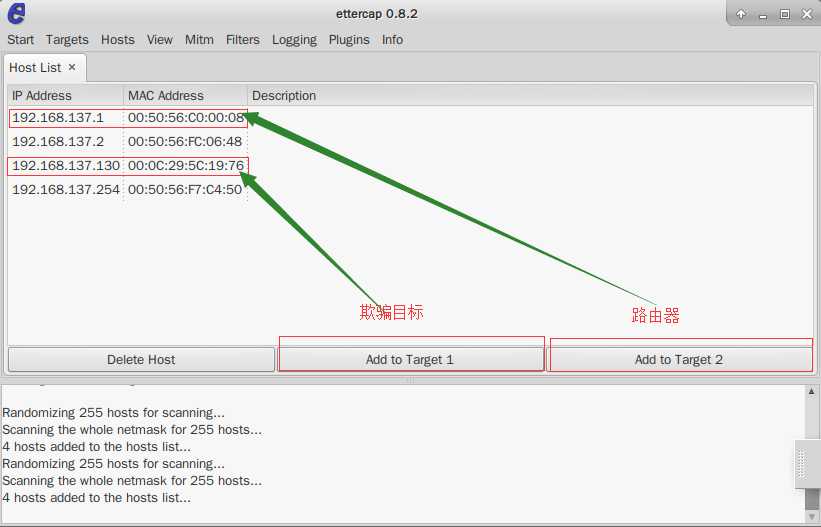

目标与路由

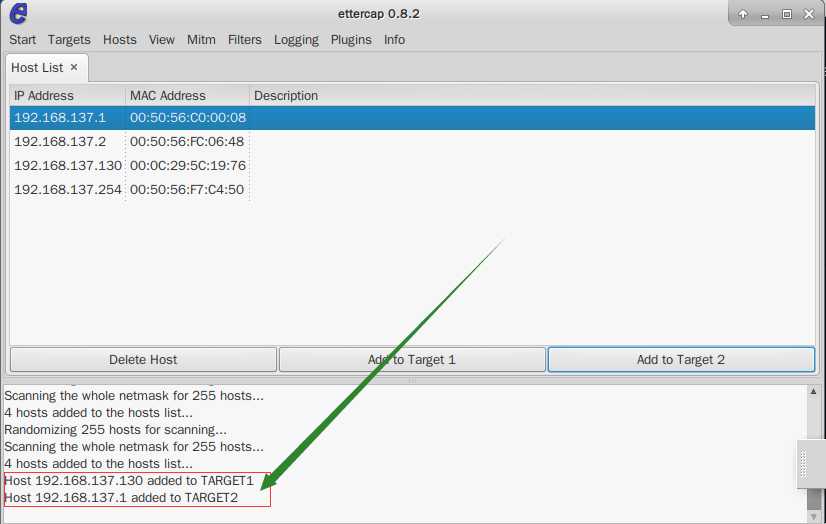

现在列出了我的物理机也就是目标机和路由器的IP,然后选中需要欺骗的主机,再点Add to target 1,之后选中路由器,再点击Add to target 2

如下所示

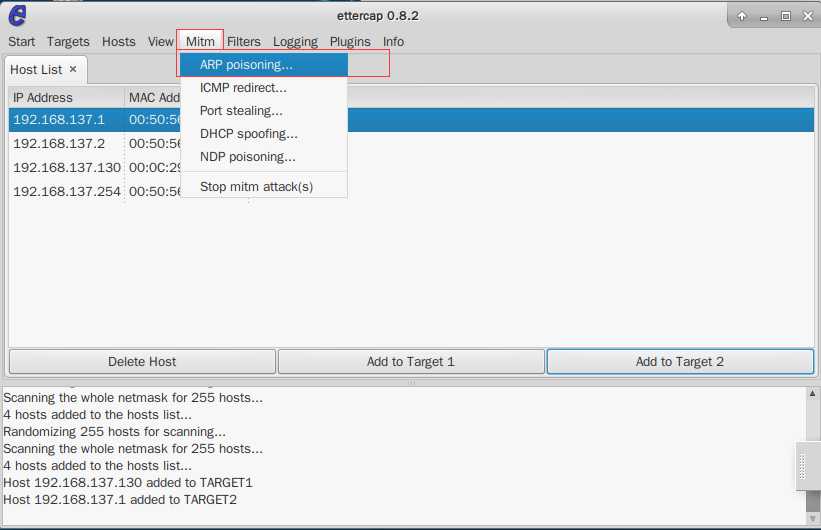

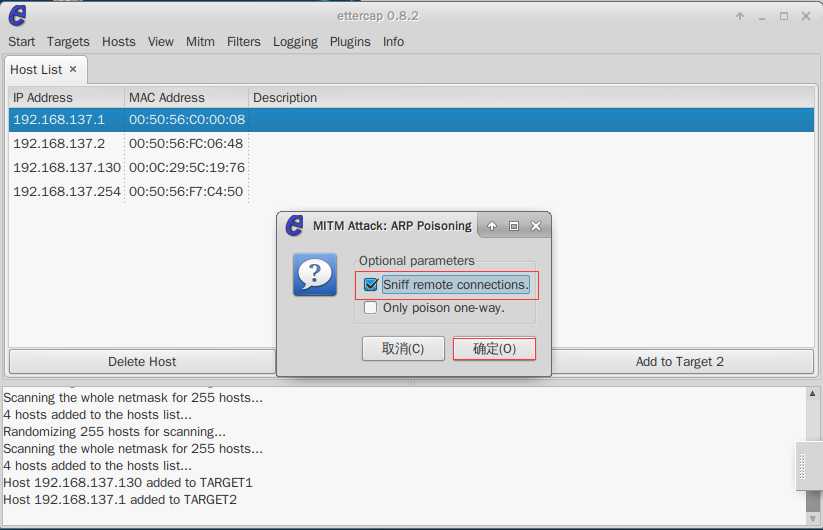

之后,点击mitm,再选择ARP poisoning,再把sniff remote connection勾选上并点确定

选择模块

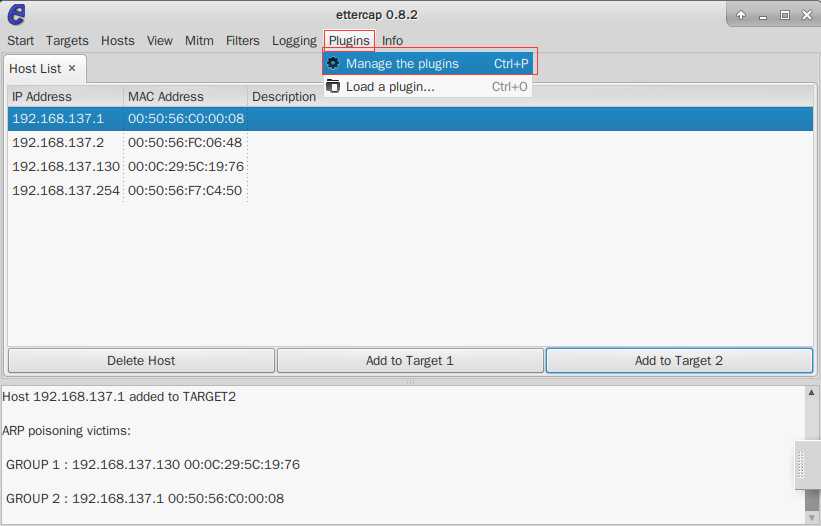

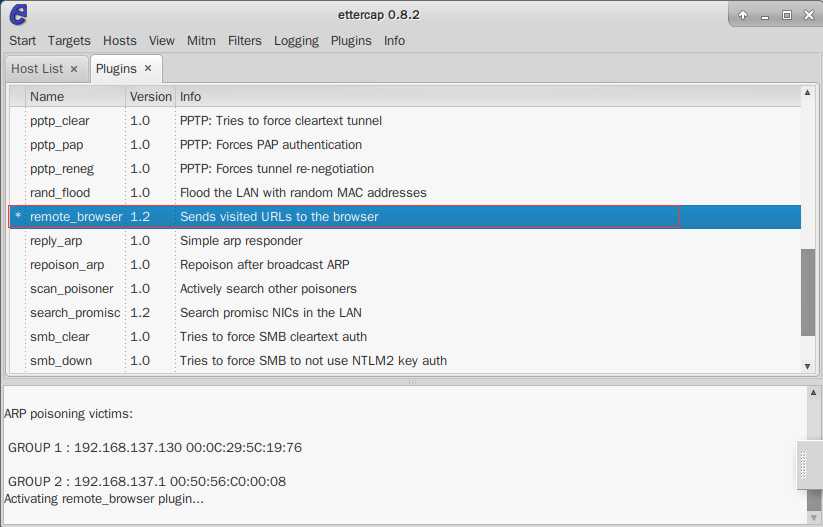

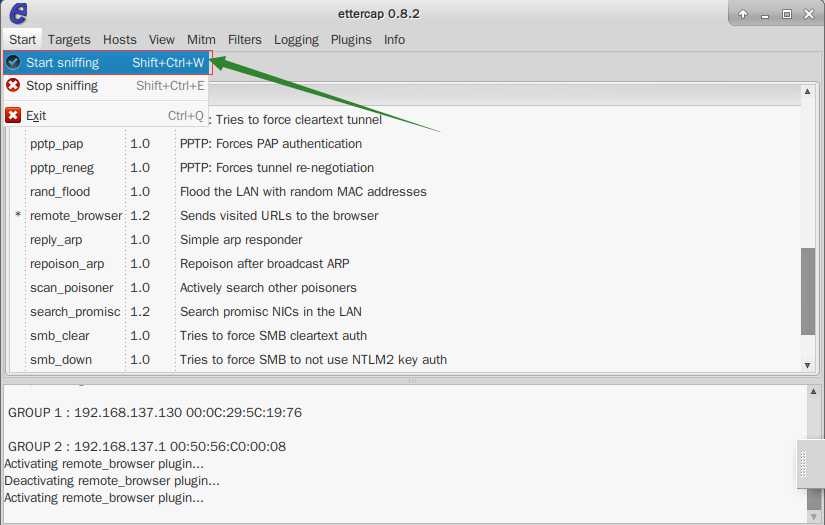

再去点击plugins,会出现很多模块,选择remote_browser,然后点击start里的start sniffing就可以开始看别人浏览的图片了

启动欺骗

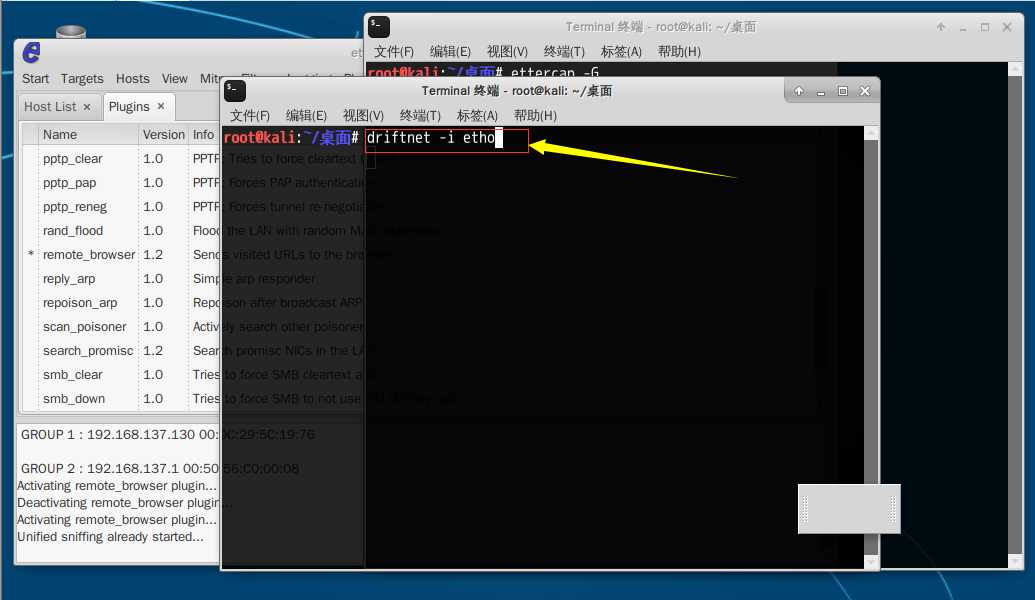

最后一步,打开新的终端,输入 driftnet -i 网卡 然后会弹出新的窗口,那里就是显示图片的地方。

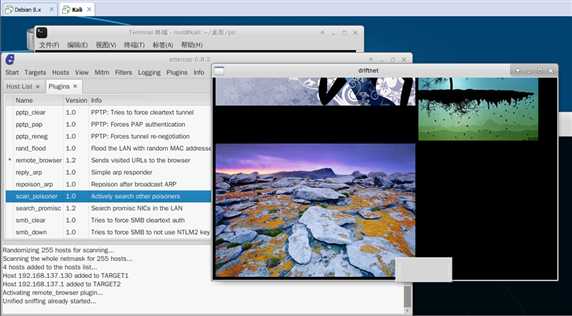

(这是需要在目标机用浏览器刷几张网页,以便ettercap能抓到picture)

捕获到对方浏览的图片

完!