标签:20180511

一、 iptables规则备份和恢复1、service iptables save //把规则保佑到 /etc/sysconfig/iptables 里面

2、 iptables-save > /tmp/ipt.txt //把iptables规则备份到/tmp/ipt.txt文件中

3、恢复iptables备份 iptables-restore < /tmp/ipt.txt

1、打开firewalld

systemctl disable iptables /关闭iptables

systemctl stop iptables /停止iptables服务

systemctl enable firewalld /开启firewalld服务

systemctl start firewalld /打开firewalld

2、firewalld 的9个zone

1、zone 是firewalld 的单位。默认使用public zone

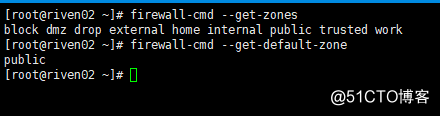

2、查看所有的zone : firewall-cmd --get-zones

3、查看默认的zone : firewall-cmd --get-default-zone

4、9个zone说明:

drop (丢弃) 任何接收到的网络数据都被丢弃,没有任何回复,公有发送出去的网络连接

block(限制)任何接收的网络连接都被IPV4 的icmp-host-prohibited信息和IPV6的icmp6-adm-prohibited信息所拒绝

public (公共) 在公共区域内使用,不能相信网络内的其它计算机不会对你的计算机造成危害,只接收经过选取的连接

external (外部)特别是为路由器启用了伪装功能的外部网。你不能信任来自网络的其它计算,不能信任它们不会对你的计算机造成危害,只能接收经过选择的连接。

dmz (非军事区) 用于你的非军事区的电脑 ,此区域内可公开访问,可以有限的进入你的内部网络,仅接收经过选择的连接。

work (工作) 可以基本信任网络内的其它计算机不会危害你的计算机,仅接收经过选择的连接。

home (家庭) 用于家庭网络,可以基本信任网络内的其它计算机不会危害你的计算机,仅接收经过选择的连接。

internal (内部)用于内部网络,可以基本信任网络内的其它计算机不会危害你的计算机,仅接收经过选择的连接

trusted (信任) 可接收所有的网络连接

三、 firewalld关于zone的操作

1、设定默认zone : firewall-cmd --set-default-zone=work //设置zone为work

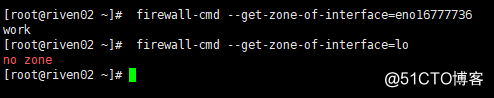

2、指定网卡看它用的哪个zone : firewall-cmd --get-zone-of-interface=eno16777736

3、给指定网卡设置zone :firewall-cmd --zone=public --add-interface=lo //给lo网卡的zone设置成pubilc

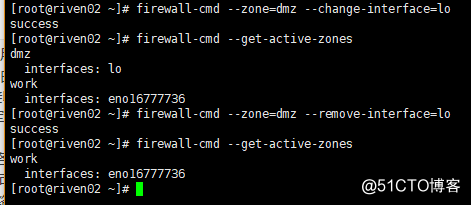

4、针对网卡更改zone : firewall-cmd --zone=dmz --change-interface=lo //更改lo网卡的zone为dmz

5、针对网卡删除zone :firewall-cmd --zone=dmz --remove-interface=lo //删除lo网卡的zone

6、 查看系统所有的网卡所在的zone : firewall-cmd --get-active-zones

四、 firewalld关于service的操作(是zone下面的一个端口)

1、查看所有的service : firewall-cmd --get-services (最后面可加可不加s这个字母)

2、查看当前zone下有哪些service : firewall-cmd --list-services

3、把http增加到work zone 下 :

firewall防火墙的9个zone的操作及zone下面service的操作

标签:20180511

原文地址:http://blog.51cto.com/10690709/2115113