标签:劫持 介绍 安全 系统 log ovs *** 了解 地方

什么是DDOS×××,防DDOS×××介绍,虚拟机间DDOS×××如何有效防护?虚拟机之间DDOS×××分为两种,一种是防火墙内,一种是防火墙外;国内很多厂商对DDOS×××严重依赖防火墙,所以只要虚拟服务器其中有一台被影响,那么整个防火墙内的所有机器,就都无法避免被劫持的风险;当然这个问题现在已经有了解决方案,请让人慢慢道来。

近年来随着互联网带宽的不断增加,加上越来越多的DDOS×××工具的发布,DDOS×××的发起难度越来越低,DDOS×××事件也处于上升趋势,这给互联网安全带来巨大的威胁。为了应对DDOS×××,网络服务商非常注重防御来自外部的DDOS流量,包括购置防火墙,提高网络带宽等,投入了巨大的成本。这种属于“被动安全”,即防止被他人从外部×××。但在防御的过程中,有一个地方却一直被大多数服务商所忽略,那就是从IDC机房内部发起的DDOS×××。如何主动抑制从内部发起的×××,是“主动安全”所关注的问题。

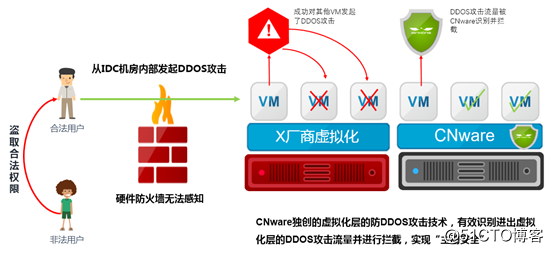

前不久一个运营商IDC机房刚刚经历了一次特别的DDOS×××。与之前不同的是,这次×××俘获了他们机房的大量虚拟机做为傀儡机,并向境外站点发起了DDOS×××,因为这次×××事件该运营商被通报批评。事后该运营商进行了仔细检查发现,该IDC机房的虚拟主机分别部署在两个虚拟化平台上,一个是云宏的CNware,另一个来自X厂商的产品,而被俘获为傀儡机并对外发起DDOS×××的虚拟机均部署自X厂商的虚拟化平台上。而CNware平台上的虚拟机虽然也被俘获,但却没有对外发起DDOS×××。

从CNware的日志发现了其中的端倪,被俘获的虚拟机也同样发起DDOS×××,但×××流量却被CNware的内部防火墙进行了拦截,因此对外的×××没有成功。可以想象,如果该运营商IDC机房的虚拟主机全都部署在CNware上,那本次从IDC内部发起的DDOS×××就可以被成功拦截,从而避免出现更大的问题。

CNware拦截机房内部DDOS×××

从IDC机房内部发起的DDOS×××,常规的硬件防火墙和***检测设备并无法进行防御,因为这些×××的流量并不是从外部进行IDC机房,而是在防火墙内发起。CNware独创的虚拟化层的防DDOS×××技术,通过在虚拟化层OVS组件增加自研的DDOS防御模块,有效识别进出虚拟化层的DDOS×××流量并进行拦截,对主流的DDOS×××手段如SYN Flood×××、TCP全连接×××等有较好的防御效果。只有把“被动安全”和“主动安全”结合在一起,才能够在系统上有效地防范DDOS×××。

现在国际上的虚拟化软件,还是VMware一家独大;国产虚拟化软件一般选用CNware,在安全特性上CNware进行了许多技术创新,除了业界首创的虚拟化层防DDOS×××,还在国内首发基于虚拟化的无代理防病毒接口等。通过对虚拟化层的安全加固,使得CNware成为要求高安全生产环境的首选虚拟化产品。

什么是DDOS×××,防DDOS×××介绍,虚拟机间DDOS×××如何有效防护?

标签:劫持 介绍 安全 系统 log ovs *** 了解 地方

原文地址:http://blog.51cto.com/13923196/2176725