标签:技术 tin NPU yguard uri 利用 twitter xpl img

来源:https://blog.it-securityguard.com/bugbounty-sleeping-stored-google-xss-awakens-a-5000-bounty/

这篇文章主要是介绍了Google云端控制台上发现的存储型跨站点脚本(XSS)问题。

Google提供60天 免费试用 ,预算为300美元,所需要的只是输入(正确)付款信息以证明您不是机器人。

Google云:https://cloud.google.com/free/

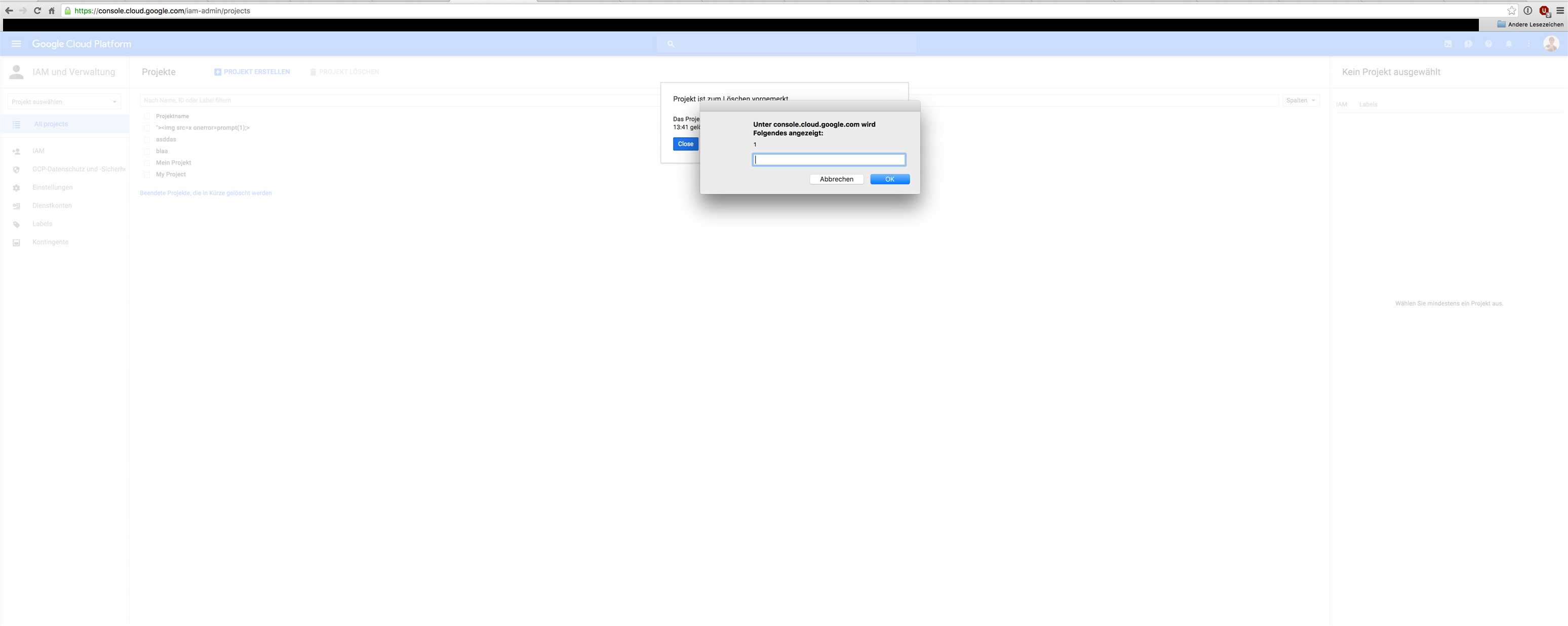

在项目,标题为

"><img src=x onerror=javascript:alert(1);> … 的情况下,XSS Payload被执行了。

由于x不是有效的URL,因此设计为使用404 HTTP响应立即失败,然后调用onerror事件来执行javascript函数。

这种情况下可以使用两种攻击利用方法。

作者为Google VRP发送的视频POC:

Twitter:

https://twitter.com/fransrosen

https://twitter.com/jobertabma

https://twitter.com/yaworsk

资源:

https://leanpub.com/web-hacking-101

https://insinuator.net/

[BugBounty] Sleeping stored Google XSS Awakens a $5000 Bounty

标签:技术 tin NPU yguard uri 利用 twitter xpl img

原文地址:https://www.cnblogs.com/17bdw/p/10372402.html