标签:还需 技术 保护 系统调用 -- push 简单 int cve

开启的NX保护 写shellcode 是不可能的,也没有system等函数

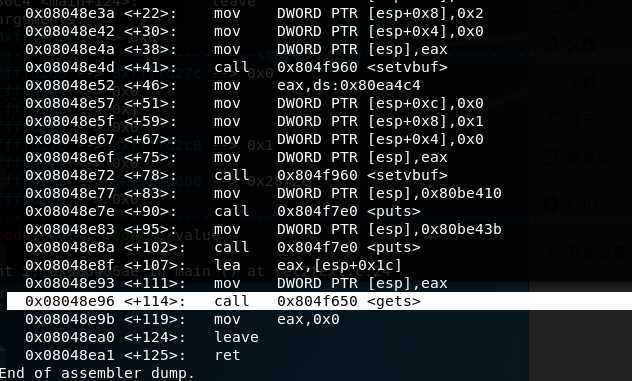

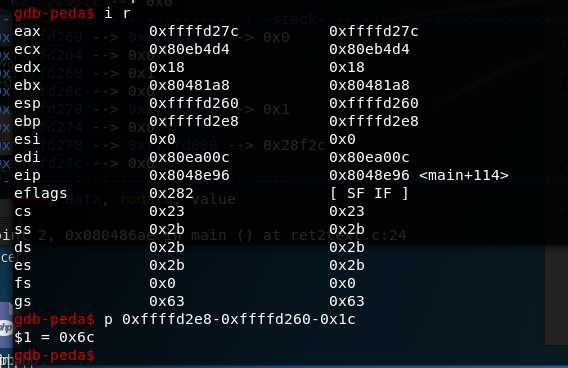

存在溢出,算下偏移

变量与bp的距离就等于0x60

这个变量的开栈是根据sp开的

他距离sp0x1c

所以偏移就是 bp-sp-0xc1 画个图吧

ESP|-----------------0x1c----------|变量|----------------------------|EBP|

如果就是寻找pop

我理解的这个rop的原理大概就是拼一个 系统调用的栈出来

比如execve(‘/bin/sh’)

就需要把execve push到eax里面

吧/bin/sh’ push 到ebx 里面

还需要把ecx,edx push进去

然后 比如汇编 pop ebx ; ret +10

那么ebx 里面就存着10了

然后在int 0x80 就 会执行寄存器里面的了

标签:还需 技术 保护 系统调用 -- push 简单 int cve

原文地址:https://www.cnblogs.com/haozhizhi/p/11013074.html