标签:姓名 smt 协议 包含 实验 二次 shark 内容 配置

目录

1 实验目的

2 实验内容

3. 实验报告

3.1 DNS

3.2 FTP

3.3 DHCP

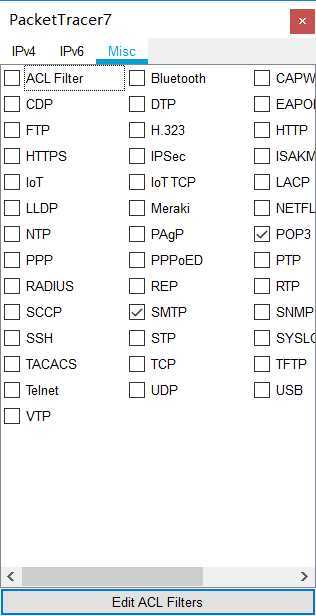

3.4 smtp和pop3

3.5 其他应用层协议 (不作要求,但属于加分项)

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

建立网络拓扑结构

配置参数

抓包

分析数据包

3. 实验报告

(1)在博文开头给出你的个人信息

姓名 那宝龙

学号 201821121054

班级 计算1812

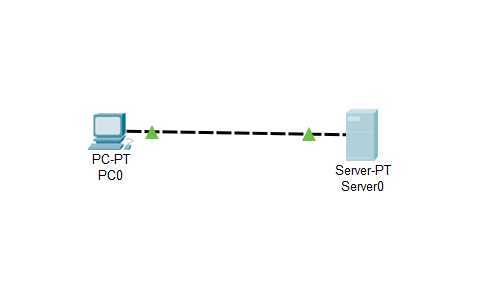

(2)建立网络拓扑结构

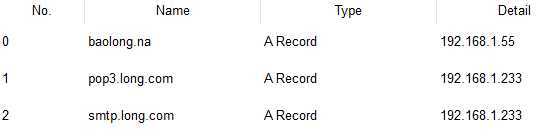

3.1 DNS

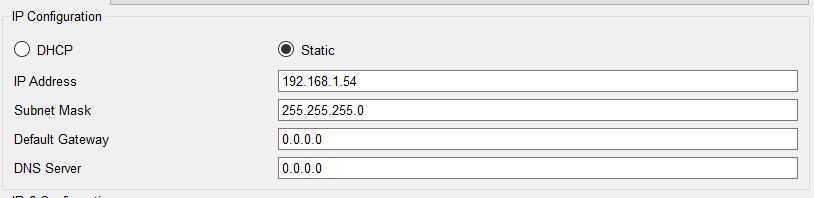

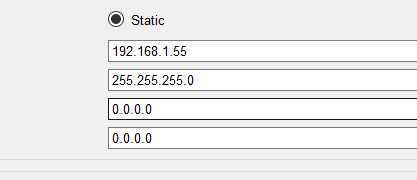

(3)配置参数

pc段配置

服务端ip

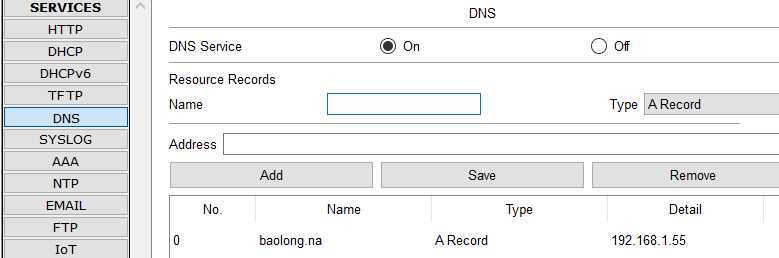

dns配置:

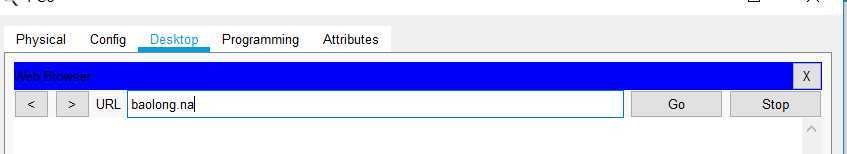

建立连接:

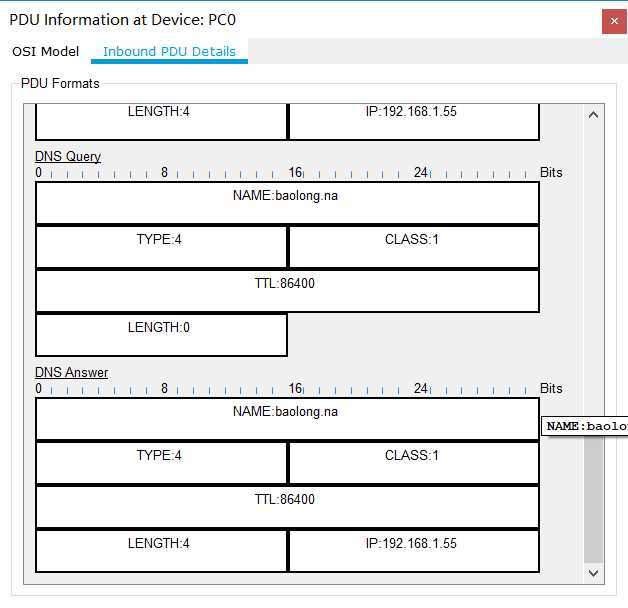

(4)抓包并分析抓到的数据包

NAME 表示查询名,一般为需要查询的域名(如果是反向查询,则为IP地址)

TYPE 表示查询类型,

CLASS表示查询类,

TTL(Time to Live) 表示生存时间,以秒为单位,,一般用于当地址解析程序取出资源记录后决定保存

及使用缓存数据的时间86400秒,表示一天)。

LENGTH 表示资源数据长度,表示资源长度为0

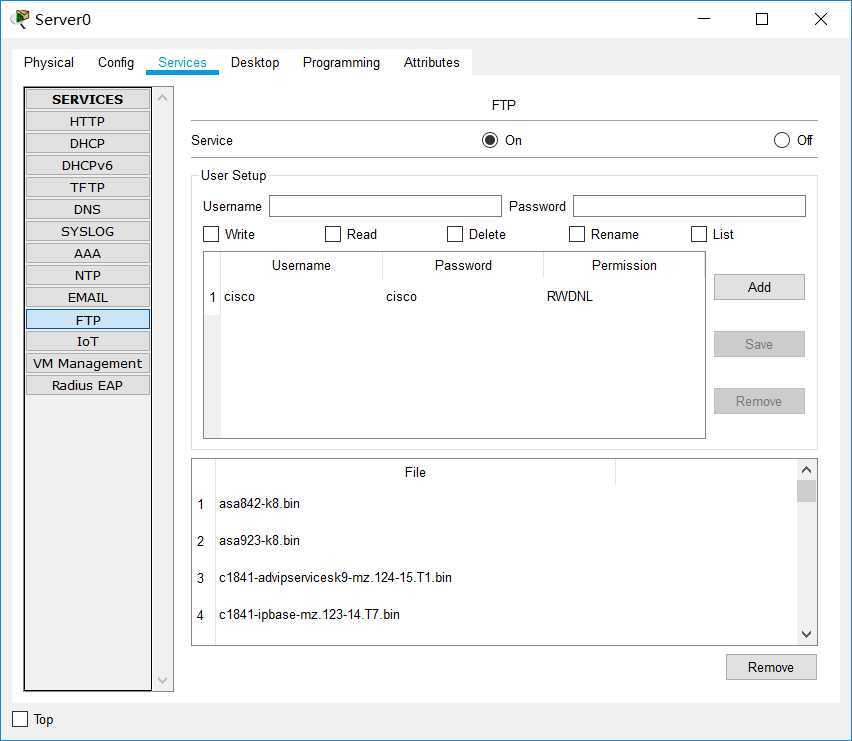

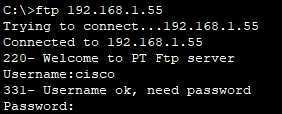

3.2 ftp

配置参数:

连接

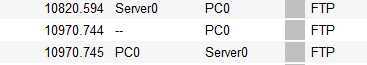

完成仿真:

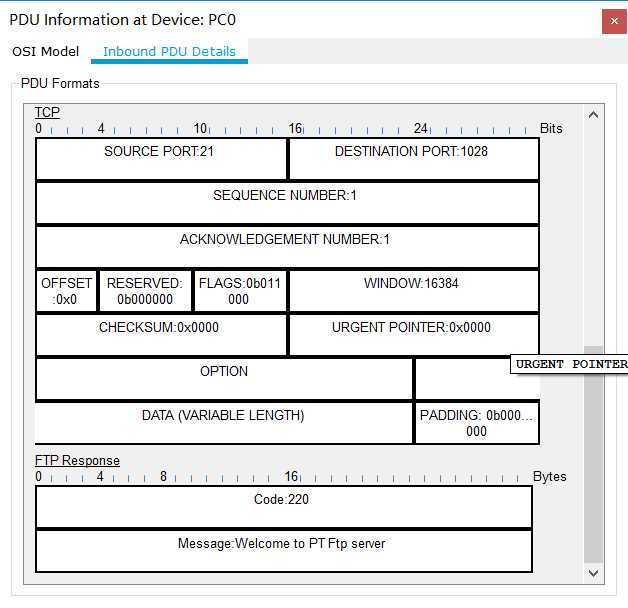

响应报文:

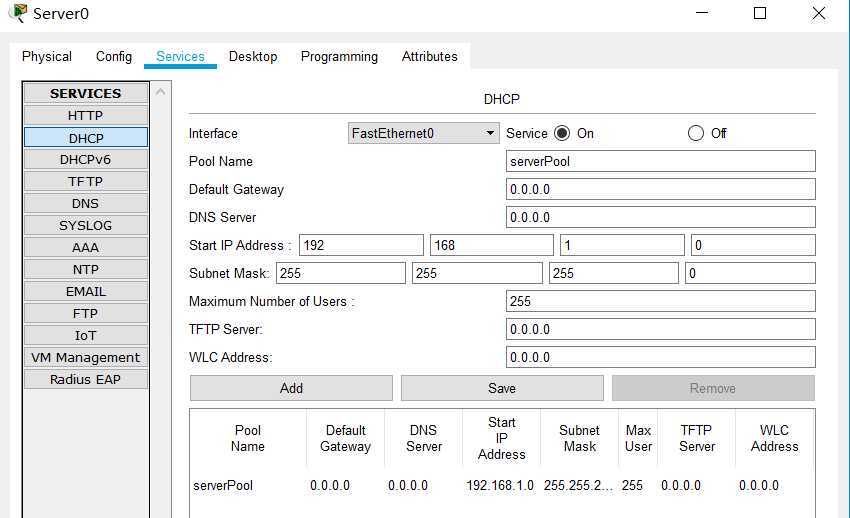

3.3dhcp

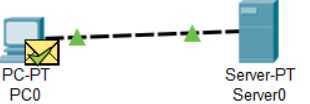

开启dhcp功能

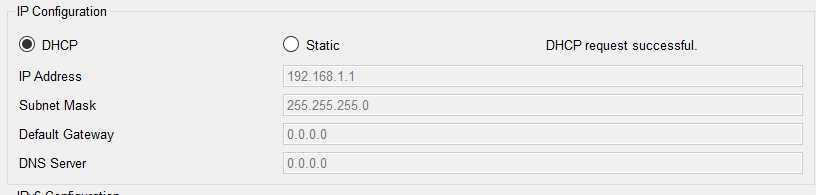

设置为dhcp

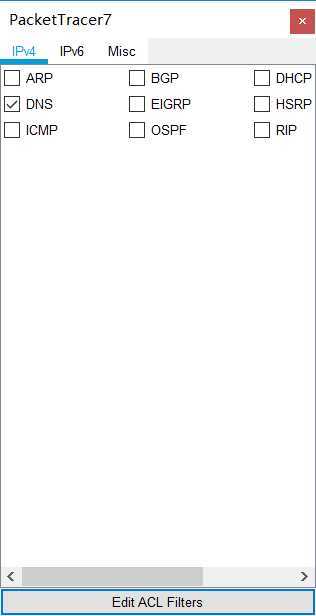

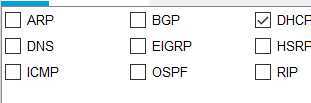

只看dhcp

连接

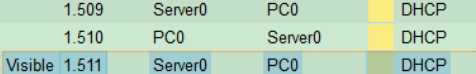

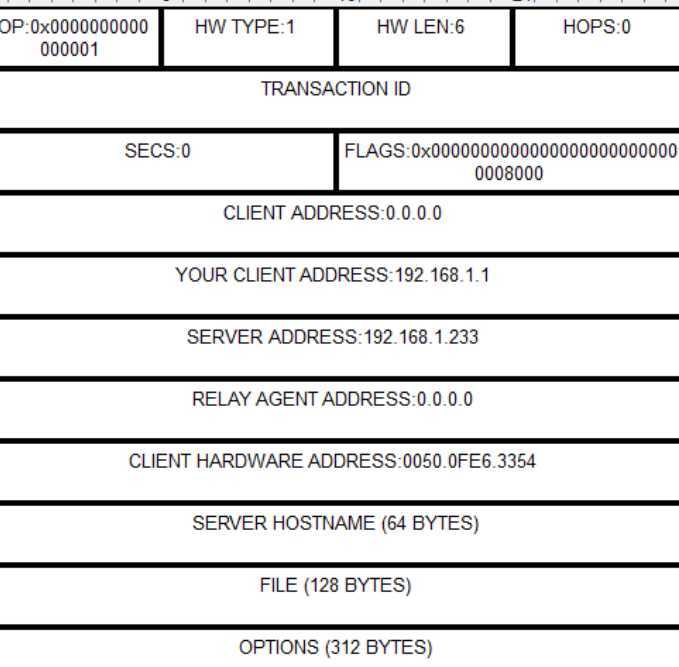

分析报文

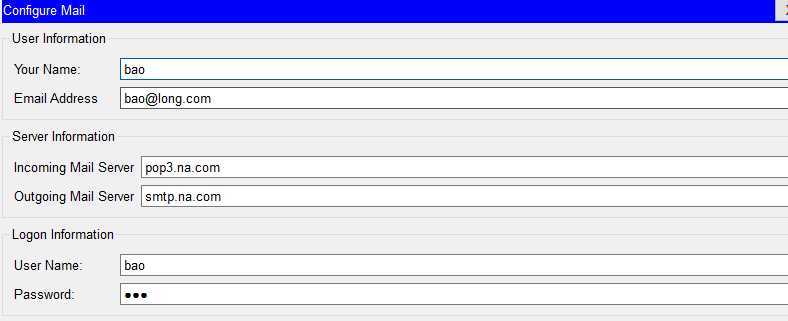

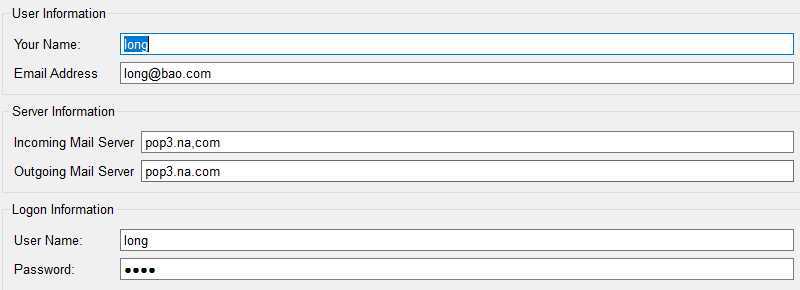

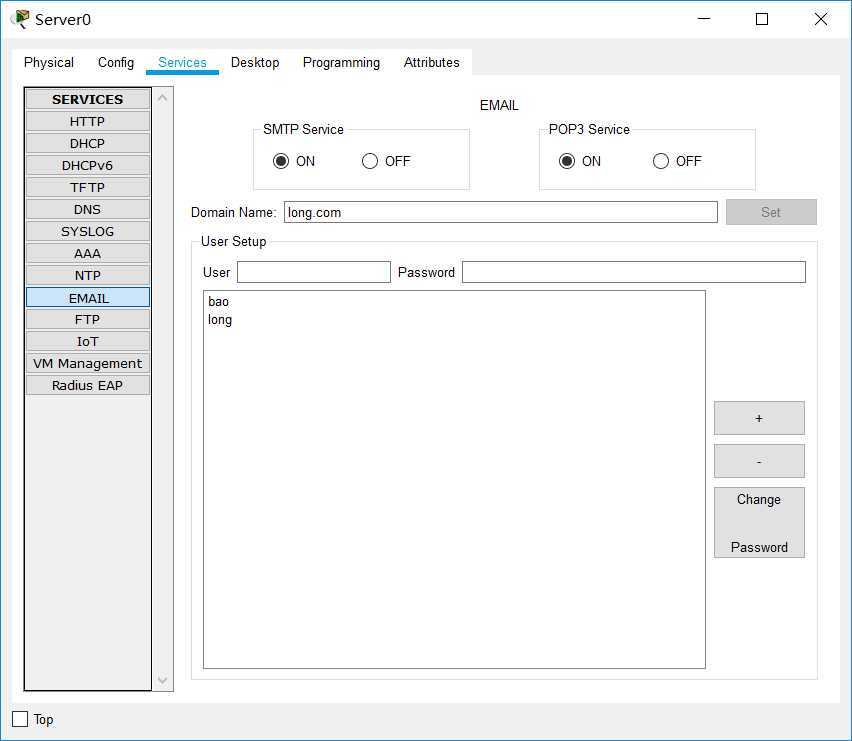

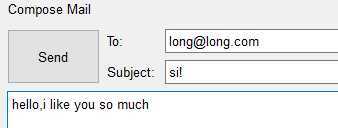

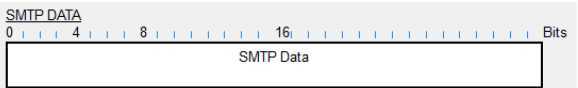

3.4stmp and pop3

参考资料:

[1] 结合Wireshark捕获分组深入理解TCP/IP协议栈

[2] 结合Wireshark捕获分组深入理解TCP/IP协议栈之HTTP协议

第二次实验报告:使用Packet Tracer分析应用层协议

标签:姓名 smt 协议 包含 实验 二次 shark 内容 配置

原文地址:https://www.cnblogs.com/1054nbl/p/11566762.html