标签:sni 不同 clu password 测试 用户 适合 load 循环

本次使用BP的inturder模块,测试该模块下四种爆破方式的异同

四种方式爆破DVWA(Brute Force)测试

工具:burpsuite,使用intruder模块

环境:DVWA,security设置为low

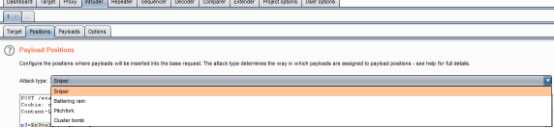

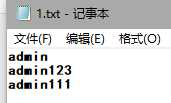

1、sniper

两个参数

一个字典(知晓其中一个参数)

先匹配第一项,再匹配第二项,开始爆破

用爆破结果测试

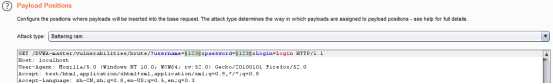

2、battering ram:

两个参数,这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。

一个字典同时作用于两个参数,只有密码和用户名相同才能爆破成功。

由于第一次测试知道了用户名密码并不相同,所以爆破失败

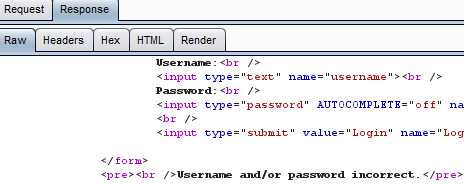

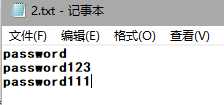

3、pitch fork:两个字典,两个参数,同行匹配,短的截止。

这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。

这种方式字典一会一一对应字典二(a[1]--b[1]),直到字典较短的attack处理完了,爆破结束

因为导入的字典没有匹配项为“admin---password”的,所以爆破失败

修改字典使得匹配项符合

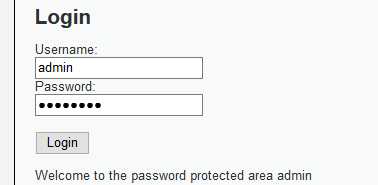

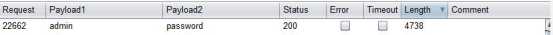

爆破成功

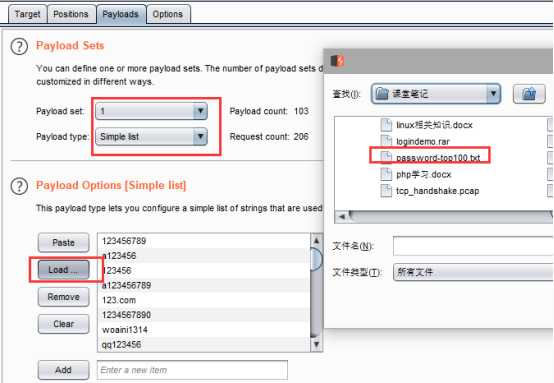

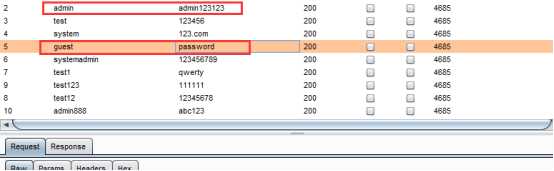

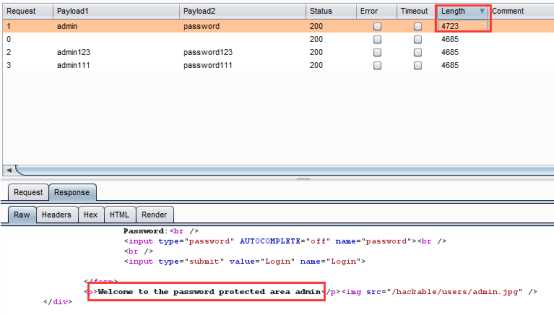

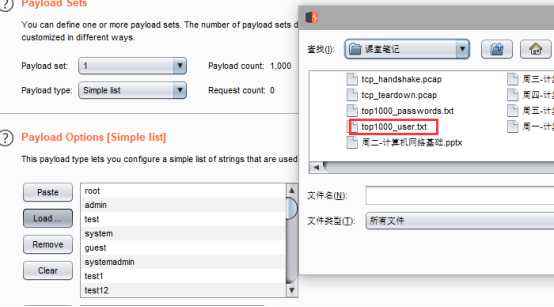

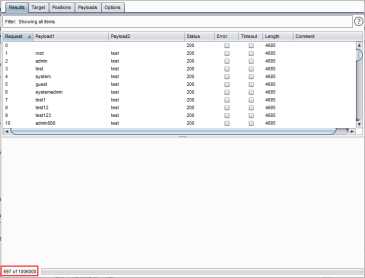

4、cluster bomb:‘两个字典,两个参数,交叉匹配,所有可能。

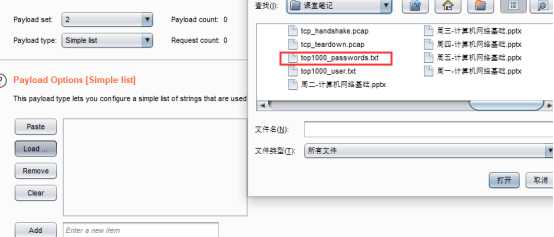

两个字典将会循环搭配组合进行attack处理,这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。

Payload 1导入用户名字典

Payload2 导入密码字典

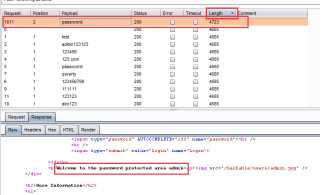

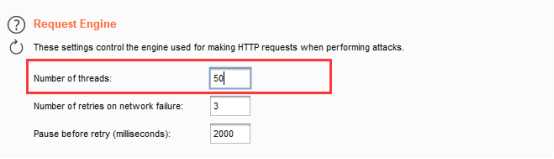

攻击请求的总数是各payload组中payload数量的乘积。(爆破时数量过大,可以把线程分配多一点进行爆破)

爆破成功

标签:sni 不同 clu password 测试 用户 适合 load 循环

原文地址:https://www.cnblogs.com/shayanboy/p/11691437.html